ARP协议与漏洞攻防

******切记:请勿在真实机操作。******

ARP协议

一、广播

1.广播MAC地址:FF-FF-FF-FF-FF-FF

2.IP广播地址

本网段的广播地址 :192.168.1.255/24

全局广播地址 255.255.255.255

DHCP discover报文:源IP0.0.0.0 目的IP255.255.255.255

3.广播域:可以听到同一个广播的PC集合,称为一个广播域。

二、ARP概述

ARP协议属于网络层(3层)。

ARP的作用:在已知对方IP地址的情况下,获取对方的MAC地址。

三、ARP工作原理

1.ARP缓存查看方法:arp -a

注:删除ARP缓存表的命令:arp -d 只能表面删除,缓存仍存在,所以并无作用。

2.ARP工作原理分两个步骤:

(1)发送ARP广播报文,内容是:我的IP是xxx,我的mac是xxx,谁的IP是xxx,你的mac地址是?

(2)回应ARP单播报文。

3.路由器是一个天然的控制广播的设备

ARP漏洞点

1.漏洞点

简言之,即后到后得。学习ARP时,没有进行身份验证,什么都学,后到后得。

2.攻击方法

hack通过频繁的发送虚假的ARP报文,来实现对受害者进行ARP攻击,结果有两种:

(1)攻击方进行中间人-单向欺骗,实现断网!

(2)攻击方进行中间人-双向欺骗,实现窃听、控制、篡改。

如何防御ARP攻击

一、 ARP静态绑定

1.PC端命令

arp -s 网关IP 网关MAC地址

2.cisco路由器命令

conf t

arp 员工IP 员工MAC arpa

缺点:贼麻烦!工作量太大!

建议:用在公司的的主要服务器上!

二、安装ARP防火墙

缺点:会增加网络负担!成功率并不是100%!除非已经遭受了ARP攻击,开启,否则关闭!

三、 交换机上启用DAI技术

1.DAI技术

目前在企业级的交换机都有支持!可以将ARP攻击消灭在源头!

2.D

D,即DHCP。当客户机自动获取IP地址时,交换机上由于开启了D服务,ACK报文发送至客户机时,端口记录了客户机PC1的IP地址及对应MAC地址,即生成DHCP记录表。如其IP为192.168.1.4,MAC地址为00-05-vd-3d-3e-2c。

3.AI

AI,即ARP检测侦察技术,依赖于DHCP记录表。当客户机PC1欲发送虚假ARP报文时,如:192.168.1.254 ;00-05-vd-3d-3e-2c。此时,到达交换机端口处核查发现信息有误,自动丢弃。

四、ARP协议属于内网协议

ARP协议只能存在与内网(局域网),只要被ARP攻击了,嫌疑人一定在内网。

实现ARP攻击

一、保证连通性

1.A主机(win2003-1)设置

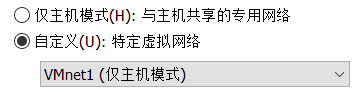

(1)配置网络适配器

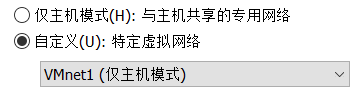

在Vm客户端点击虚拟机设置,点击网络适配器,选择自定义下的VMnet1(仅主机模式),如下图:

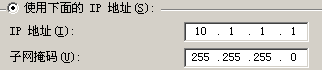

(2)配置IP地址

在桌面上网上邻居右击,选择属性,在打开的本地连接图标上右击属性,再选择Internet协议,点击“使用下面的IP地址”,如下图:

2.B主机(winxp攻击方)设置

(1)配置网络适配器

在Vm客户端点击虚拟机设置,点击网络适配器,选择自定义下的VMnet1(仅主机模式),如下图:

(2)配置IP地址

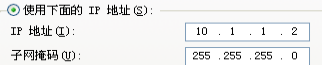

在桌面上网上邻居右击,选择属性,在打开的本地连接图标上右击属性,再选择Internet协议,点击“使用下面的IP地址”,输入IP地址10.1.1.2和子网掩码255.255.255.0,如下图:

3.C主机(win2003-2)设置

(1)配置网络适配器

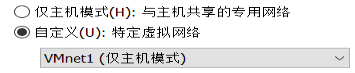

在Vm客户端点击虚拟机设置,点击网络适配器,选择自定义下的VMnet1(仅主机模式),如下图:

(2)配置IP地址

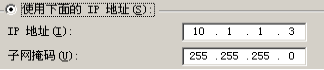

在桌面上网上邻居右击,选择属性,在打开的本地连接图标上右击属性,再选择Internet协议,点击“使用下面的IP地址”,如下图:

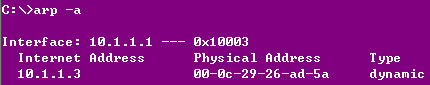

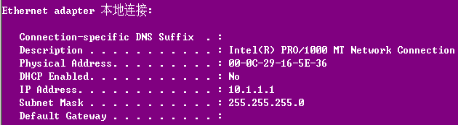

4.查看MAC地址表

(1)使用ipconfig /all命令查看A主机的MAC地址,为00-0C-29-16-5E-36,如图:

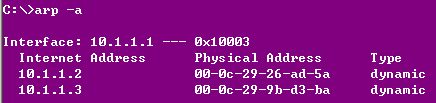

(2)在A主机上使用ping命令与B、C主机通信,然后使用arp-a命令查看ARP缓存,可得到B、C主机的MAC地址,分别为00-0c-29-26-ad-5a、00-0c-29-9b-d3-ba,如图:

二、B主机对A进行ARP攻击

1.添加扫描网段

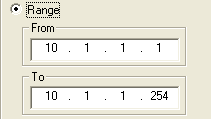

打开XXX客户端,添加扫描范围为10.1.1.0网段,如图:

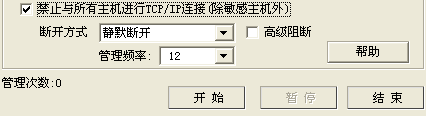

2.禁止与所有主机进行TCP/IP连接

点击确定后等待两分钟,选中A主机,右键选择手工管理,勾选禁止与所有主机进行TCP/IP连接,点击开始,如图:

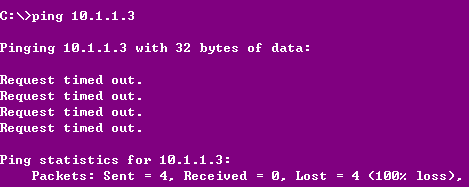

3.A尝试与C通信

使用命令ping 10.1.1.3与C通信,失败。即在B对A进行ARP攻击后,A与C无法通信,如图:

实现ARP欺骗-获取密码

一、将C主机部署为telnet服务器

1.开启telnet服务

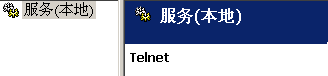

(1)在C上,按win+r,输入services.msc,进入服务页面。找到Telnet服务。如下图:

(2)右键属性,并将启动类型改为自动。点击应用,再点击启动,如下:

(3)将用户abc加入Telnet组

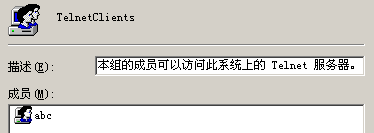

在命令行中添加用户abc。在用户和组中选择组,右击TelnetClients,点击添加到组,再点击添加,输入abc,点击确定,则abc已成功加入TelnetClients组,如图:

2.在A上使用用户abc连接C的telnet命令行

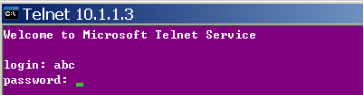

(1)在A中,打开cmd,输入telnet 10.1.1.3,出现“Telnet登录”对话框,输入用户名abc、密码,如下图:

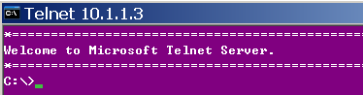

(2)点击确认,登录成功。如下:

二、B主机对A、C进行ARP欺骗

1.添加扫描网段

打开XXX软件,点击Start/Stop Sniffer,即,点击Sniffer,即,点击加号,选择Range,点击OK,如图:

2.选择被欺瞒双方

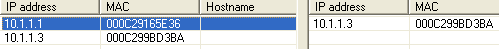

点击左下角APR,即,单击Status,再点击加号,点击10.1.1.1,再在右侧选择10.1.1.3,如图:

3.开始欺骗

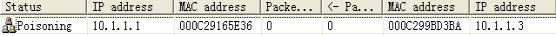

点击左上角APR启动或暂停按钮,如图:

三、B主机窃取telent密码

1.A用户再次telnet登录C

在A中,打开cmd,输入telnet 10.1.1.3,出现“Telnet登录”对话框,输入用户名abc、密码,点击确认,登录成功。

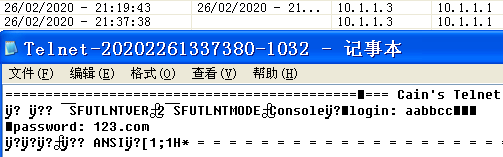

2.窃取telnet密码

点击左下角图标,再点击Telnet图标,右击记录,选择view,可看到密码为123.com,窃取密码成功,如图: