Node渗透测试

0x00实验环境

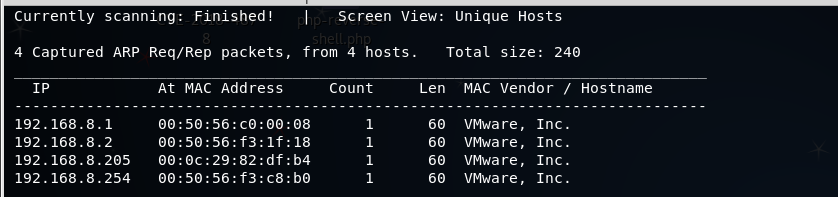

靶机:node,IP地址:192.168.8.205

测试机:Kali,IP地址:192.168.8.145;

0x01实验流程

信息收集——主机发现、端口扫描

渗透测试

0x02实验步骤

- netdiscover -i eth0 -r 192.168.8.0/24

- Masscan以及nmap

- 进入web页面

尝试登陆:

无法sql注入

- Dirb目录扫描

未扫描出目录

尝试分析web代码

继续访问web目录

但是都被限制了

- 打开web中的图片,查看url中的目录,缩短路径但是被限制

继续查看代码中的路径并访问

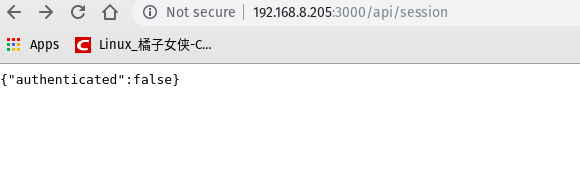

访问目录:

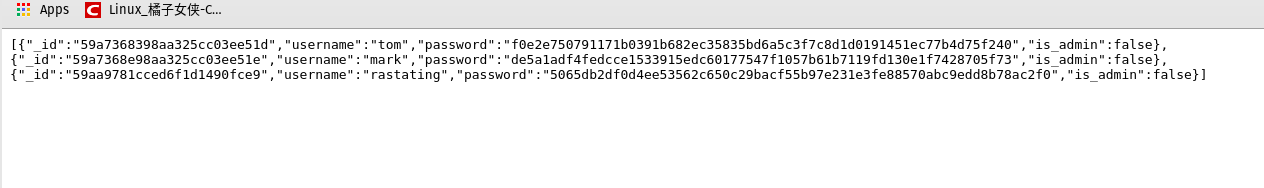

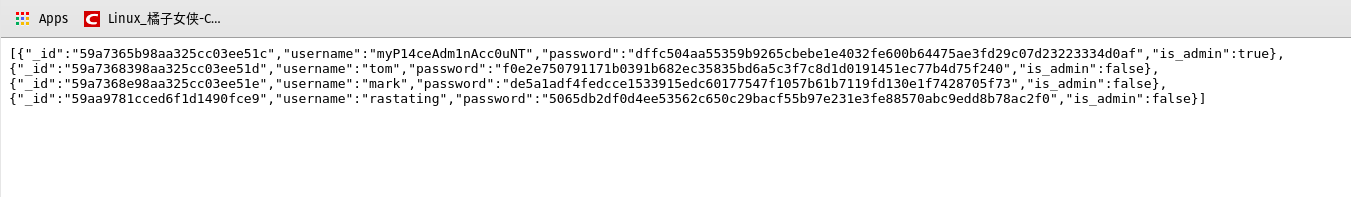

继续访问/api/users/latest:

- 解密密码得到:

myP14ceAdm1nAcc0uNT : manchester 管理员

Tom : spongebob

mark :snowflake

尝试登陆:

可以看到普通用户没有什么有价值信息

管理员登陆得到:

- 下载文件:

Base64先解密

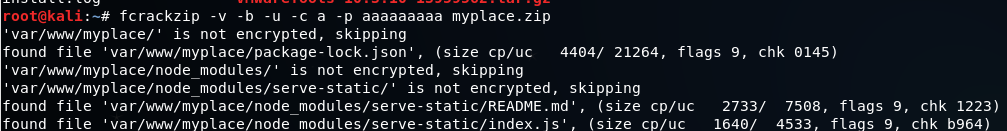

发现还有密码,暴力破解秘密:

fcrackzip:

-b 破解 -c 指定字符串 -v 显示详细信息 -p 指定密码位数 -u 使用unzip

解压压缩包

- 浏览文件并查看信息

发现mongodb的连接数据

以及用户连接信息

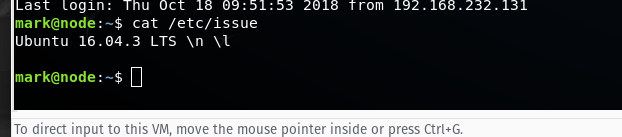

尝试用ssh连接目标主机,成功getshell

- 接下来,提权

发现是ubuntu16.04 ,查找相应提权漏洞

复制提权脚本并开启http服务,在靶机是那个下载并编译执行

提权成功

- 清理日志、留后门

小结:

- 在查找web目录时,一定要仔细分析web源代码中的内容,很多关键目录就隐藏在其中

- 要注意数据的加密解密

- 提权时应当注意操作系统的版本信息