任务100:存储型XSS和BEEF浏览器攻击框架

BEEF是有ruby语言开发

BEEF专门进行浏览器框架攻击的

BEEF不是专门给XSS漏洞所设计的,但是可以叫XSS漏洞后期利用得到一个非常简化的过程

- 应用普遍转移到B/S架构,浏览器成为统一客户端程序

- 分层浏览器是最接近用户的,现在所有都是围绕这web架构来设计的管理一个交换机,防火墙都使用浏览器进行管理, 现在b/s架构给已经成为统一的选择,c/s机构和b/s架构,c/s要开发服务器端 数据库和客户端要比b/s架构复杂,b/s只需要开发一个客户端就可以了,所以现在黑客都去浏览器进行攻击

- 结合社会工程学方法对浏览器进行攻击

- 攻击浏览器用户

- 通过注入的JS脚本,利用浏览器攻击其他网站

攻击手段

- 利用有XSS漏洞,来实现攻击

- 利用诱惑客户端访问有hook伪造站点进行攻击

- 结合中间攻击注入book来进行攻击

常见用途

- 键盘记录

- 网络扫描

- 浏览器信息收集

- 绑定shell

- 与metasplit集成

-

使用

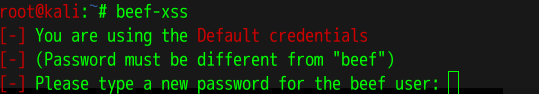

1.1.启动beef-xss第一次启动要输入登陆密码

里面会有hook内容js

看一下里面的内容http://127.0.0.1:3000/hook.js通过这个脚本可以实现各种各样的浏览器运行这个程序进行控制

2.登陆后会自动打开浏览器登陆帐号beef密码是你输入的密码

下面是登陆完成后的页面

开始实验

用刚才那个语句进行book运行,在有存储型XSS漏洞的网站运行

复制到有存储型xss漏洞的网站里

看一下beef这边已经显示了

应为我应的客户端也是我自己所以是我自己的ip

在线的会显示上面

退出浏览器或者其他原因没有连接会显示在下面

1. 下面这个是已经获取到的信息

2. 下面目标在浏览器操作了什么在beef这边都可以看到包括鼠标点击到那了都可以看到 在下面这个窗口查看

我用网页翻译看一下

可以看见里面有目标他鼠标点击的位置

我在目标上输入如何字符也会被记录下来

下面是我输入的字符

可以看见已经被记录下来了

3. BEEF模块

Commands:命令模块

- 绿色模块:表示模块适合目标浏览器,并且执行结果被客户端不可见

- 红色模块:表示模块不适用于当前用户,有些红色模块也可正常执行

- 橙色模块:模块可用,但结果对用户可见(CAM弹窗申请权限等)

- 灰色模块:模块末在目标浏览器上测试过

- 里面有好多提供我们使用演示一个

下面这个是目标浏览器访问当前有XSS漏洞页面的所以超链接

下面这个超链接

开始

应为下面我点了多次才出现怎么多的

- 里面还有一个可以修改有存储性XSS漏洞的页面修改里面所以的超链接

先输入URL然后在点击Re-execute在点击时间那个

下面应为我点击的多了所以才出现多个

看一下效果

点击下面的任意一个超链接都会跳转到我们刚才输入的URL地址里面