20199103 2019-2020-2 《网络攻防实践》第9周作业

1.知识点总结

恶意代码定义与分类

恶意代码的定义

- 恶意代码是一个指令集合,可能是二进制的执行文件、脚本语言代码、寄宿在别的代码里的指令。

恶意代码的分类

-

计算机病毒:一种代码,需要把自己嵌入到其他的程序之中进行感染,但是这个嵌入过程需要人为的干预才可以完成。可以自我复制。

-

蠕虫:与计算机病毒类似,但是它不需要嵌入到其他的程序之中,通常会调整系统设置,让自己随系统启动而启动。一般也不需要人为的干预,会自己主动的扫描其它目标的网络服务的漏洞,然后自己进行传播。

-

恶意移动代码:首先是移动代码的定义:一种轻量级程序,可以从远程主机下载然后在本地运行,很少需要人来操作。恶意移动代码是指那些会在本地主机来自己进行一些本地用户不希望进行的操作的代码。

-

后门:绕开正常的安全机制,为攻击者提供便捷的访问的代码。

-

特洛伊木马:一种将自己伪装起来的恶意代码。假装自己是无害的,来骗过用户,让用户安装自己。很形象的比喻。就像假装献给雅典娜的巨大木马。

-

僵尸网络:攻击者为了达到自己的目的,传播一种恶意代码,来控制多台主机,形成一种攻击网络。其中用于这个用途的恶意代码被称为僵尸程序。

-

内核套件:在用户态通过修改一些关键文件,或者在直接内核态来控制操做系统的内核,来获得root权限。为了完成这一目的而编写的恶意代码称为内核套件。

计算机病毒

计算机病毒的基本特性

-

感染性:是指地算计病毒被执行之后,就会自己把自己复制到其他的满足条件的程序之中。像传染一样。一般情况下传染的速度很快。这是计算机病毒最重要的特点。

-

潜伏性:一般情况下计算机病毒成功感染之后,不会立刻采取其他的措施。在时机到来之前,会先等着。传染过程也难以被发现。

-

可触发性:虽然计算机病毒会先等着,但是不会一直等下去,以满足条件就会开始感染或者破坏。这个条件可能是时间,在系统时间到某个时刻时候就开始行动;也可能是病毒自带的计数器,像定时炸弹一样;也可能是一种文件的出现,观察到某种类型的文件之后就开始行动。

-

破坏性:计算机病毒一般都带着一些恶意的目的。如果编写者是由于其他的目的,比如炫耀自己,这种情况下不会对计算机造成太大的破坏。但是有的病毒就是为了破坏才编写的。

-

衍生性:当某个人对某个计算机病毒很了解,或者这个病毒就是这个人写的,这时候这个人作为使用者就可以根据自己的目的来对这个病毒进行修改,这样就会衍生出其他的病毒。

计算机病毒的机制

-

感染机制:计算机病毒一般情况下会把自己寄宿在可执行文件、引导扇区和支持宏指令文件三种。在寄宿在可执行文件的时候,计算机病毒会随着可执行文件的执行而运行;寄宿在引导扇区的时候,,通过感染引导区的引导记录,病毒就可以在系统启动的时候获取控制全;寄宿在支持宏指令的文件的时候,会等待其他的程序来打开这个文件,这时候执行代码。

-

传播机制:计算机病毒在一个系统之中被触发的时候,就会去寻找系统内其他的可以被它感染的程序,复制自己进下一个宿主内。

网络蠕虫

- 基本特性:相较于计算机病毒,网络蠕虫不需要感染目标程序,自己就是一个独立程序,同时他还可以自己通过扫描其它系统的网络漏洞来传播自己到其他的系统,不需要人为的操作。

网络蠕虫的组成结构

-

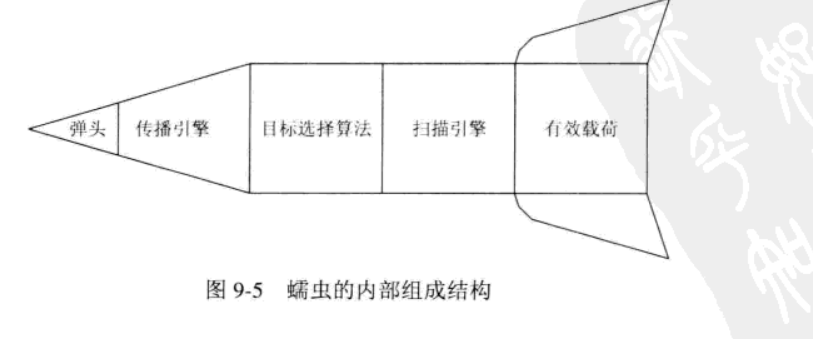

书中将网络蠕虫比喻成了一个导弹,由弹头、传播引擎、目标选择算法和扫描引擎、有效载荷来组成

-

弹头:为了取得目标主机的访问权而存在的代码,对各种安全漏洞进行攻击。

-

传播引擎:在弹头获取到了目标系统的访问权之后,下一步自然是将自己想要传播的蠕虫传过去。通过执行传播引擎中的指令,来完成传播。

-

目标扫描算法和扫描引擎:在入侵成功之后,就要想办法入侵下一个系统。目标选择算法负责确定可能可以称为目标的地址,而扫描引擎就对目标选择算法确定的地址进行扫描,看看是不是真的可以入侵。

-

有效载荷:想要入侵一个系统肯定是有目的的,而实现这个目的的代码就是目标载荷。比如组件僵尸网络、植入后门等,这些都需要有效载荷来实现。

后门与木马

后门

-

后门可以为攻击者提供一种快捷通道。包括以下:

-

本地权限提升和本地帐号:让攻击者可以将其权限提升root或者干脆新建一个账户,让攻击者有权限访问想要访问的东西。

-

远程执行单个命令:让攻击者可以在远程执行一个命令,得到结果。

-

远程命令行解释器访问:远程shell,让攻击者通过网络来远程在shell上直接输入命令,获得运行结果,快速直接,比如上周的netcat。

-

远程控制GUI:用图形化的方式来远程访问目标,相较远程shell有更加多样化的功能。

木马

-

木马就是特洛伊木马的简称,前面提到,木马是假装无害的。假装的方式有以下两种:

-

欺骗用户,让用户自己把程序下载到系统之中。

-

假装自己是系统的一部分,让用户注意不到自己。

僵尸程序与僵尸网络

- 僵尸网络由僵尸网络控制器和僵尸程序两部分组成。

僵尸程序

-

僵尸程序包括主体功能模块和辅助功能模块。

-

主体功能模块主要负责接受攻击者的命令并且执行,是僵尸程序和核心。

-

辅助功能模块是其它功能的集合,比如信息窃取等。

恶意代码分析

-

恶意代码分析技术主要包括静态分析和动态分析两大类。

-

静态代码分析是指不执行代码的情况下进行分析,动态代码分析则是在受控的环境体重执行恶意代码,利用各种方法来获取想要的信息。

恶意代码静态分析技术

- 恶意代码静态分析技术包括:反病毒扫描软件、文件格式识别、字符串提取分析、二进制结构分析、反汇编、反编译、代码结构和逻辑分析、加壳识别与代码脱壳。

反病毒扫描软件

- 这是最简单直接的方法。用现成的软件来扫描待分析的样本,如果软件可以识别病毒,就可以知道该病毒的欸行、家族等。国内外都有着很多的相关软件。除了这些已有的软件之外,我们还可以使用ClamAV来尝试构造自己的反病毒软件。

文件格式识别

- 当我们有了一个我们从未见过的恶意代码样本的时候,首先要知道他是什么文件格式。用file的命令就可以通过提取关键特征来识别文件类型。除此之外,还有很多恶意代码文件格式的识别工具。

字符串提取分析

-

通过提取程序中连续的可以打印的字符所组成的字符串,也许就能获得我们所需要的关键信息,也是一种简单直接的方式。

-

有可能会得到的信息有:代码的名字、程序的帮助和说明、会话内容、口令、库文件和函数的调用等。

-

用string命令可以实现。当然也有相关的软件。

二进制结构分析

- 二进制文件的恶意代码,通常会在编译和链接过程中留下来一些信息。通过工具binutils,可以查看一些遗留下来的信息。先前的string就是binutils的一个命令。objdump也是一个二进制程序分析工具。

反汇编与反编译

-

反汇编是把二进制程序还原成汇编代码,反编译则是更进一步的还原成编程语言。

-

一般情况下不会直接逐句逐行的读这些代码,一般会在掌握了更多的信息之后再回头对程序进行分析。

代码结构与逻辑分析

- 在反汇编和反编译获得了二进制程序的汇编语言或者高级语言的代码之后,就可以对代码的逻辑也结构进行分析。如IDA pro之类的分析工具可以为我们提供一些辅助功能。

加壳识别与代码脱壳

- 在静态分析的时候,会发现很多恶意代码会通过加壳来影响对手的分析,隐藏自己的各种信息。因此,我们需要对加壳的恶意代码进行识别并且进行脱壳。

恶意代码动态分析技术

- 主要的手段有:基于快照比对的方法和工具、系统动态行为监控、网络协议栈监控、沙箱、动态调试等

基于快照比对的方法和工具

- 在恶意代码运行之前对系统的资源做一个快照。然后再恶意代码运行之后的一段时间再做一次快照,通过对比可以对恶意代码的影响进行分析。

系统动态行为监控

-

这是动态分析中最核心的部分。在代码运行的时候对恶意代码对文件系统、运行进程列表等的动作进行实时的监控。

-

文件行为监控软件:大多数恶意代码都会读写文件,filemon软件记录了各种文件的所有操作与操作所发生的时间,可以让我们了解恶意代码对那些文件进行了什么操作。

-

进程行为监控软件:这类软件用于监控恶意代码对进程的激活与修改。常用的软件有process explorer、top、lsof等。

-

注册表监控软件:Windows平台上的恶意代码还会修改和利用注册表。regmon软件能够实时地显示每个和注册表有关的行为。

-

本地网络栈行为监控软件:很多恶意代码都有着网络行为,所以也需要对本地网络栈进行监控。类unix平台的lsof命令可以帮助我们查看到unix系统的开放的端口。win平台可以用TCPView或者Fport来查看是否新的端口。

网络协议栈监控

- 除了从运行平台来监控自己之外,更加有效的方法是从本地网络上的另一台主机来监控。

沙箱技术

- 沙箱技术为动态分析提供了一个很好的环境,让运行的恶意代码不能修改系统。

动态调试技术

-

动态调试是指在某个程序运行的时候对该程序进行调试。

-

一般来说恶意代码运行非常快,但是采用动态调试技术就可以一步一步慢慢的运行恶意代码。方便我们进行观察。

2.实践过程

不能只贴图。要详细阐述实验过程。

3.学习中遇到的问题及解决

- 问题1:XXXXXX

- 问题1解决方案:XXXXXX

- 问题2:XXXXXX

- 问题2解决方案:XXXXXX - ...

4.实践总结

xxx xxx