版本:

本方法仅适用于11.2.0.4.0以及更高版本。

漏洞标识:

CVE-2012-1675

解决方法:

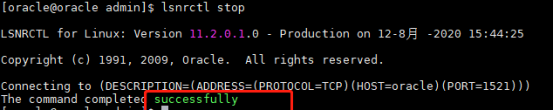

①oracle安装用户下执行以下命令停止监听:

lsnrctl stop

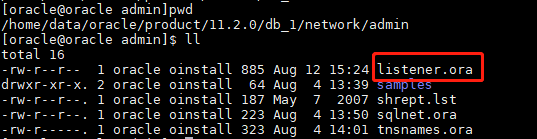

②在listener.ora文件最下面添加以下内容:

VALID_NODE_CHECKING_REGISTRATION_LISTENER=ON

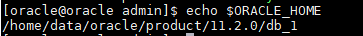

listener.ora文件的位置一般在$ORACLE_HOME/network/admin下;

不知道怎么找的话,可以输入echo $ORACLE_HOME打印一下Oracle的安装目录

所以我的listener.ora文件就位于这个位置:

/home/data/oracle/product/11.2.0/db_1/network/admin

③listener.ora文件添加内容后,重新启动监听(oracle安装用户下)

Lsnrctl start

问题解决。

检验漏洞是否得到解决:

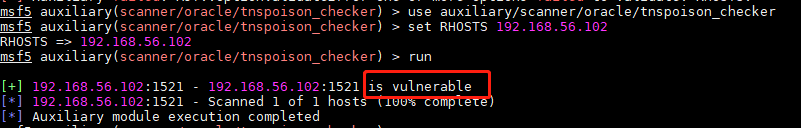

使用Metasploit的tnspoison_checker模块进行漏洞检测

①下载Metasploit工具:

https://github.com/rapid7/metasploit-framework/wiki/Downloads-by-Version

我这里选择的是Linux版本

②安装

③登录验证

执行msfconsole进行登录

④扫描Oracle漏洞

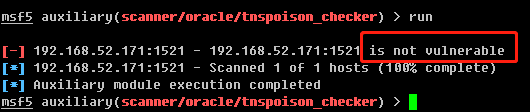

use auxiliary/scanner/oracle/tnspoison_checker

set RHOSTS 目标IP

run

可以看到+号这里显示 is vulnerable,意思就是有这个漏洞

⑤漏洞解决后再次执行

图片显示is not vulnerable 意思就是没有该漏洞。