1.下载文件wireshark打开分析文件

2.过滤出post请求

http.request.method == "POST"

3.分析出是在上传文件。

找到文件参数数据包

数据包的内容:一封带附件的邮件

发件人:[email protected]

收件人:[email protected]

附件:fly.rar

附件大小:525701 Bytes4.根据文件结构分析出文件内容在第2-6个POST请求包中

5.hex导出数据包

6.根据文件导出大小计算http头文件大小,并删除。

五个文件合计大小为 527521

源文件大小为 525701

求出头部数据总和为 527521 - 525701 = 1820

没个数据包HTTP头部大小为 1820 / 5 = 364 bytes

用linux中 dd 命令完成进制删除操作

7.win命令合并文件

copy /B 1.1+2.1+3.1+4.1+5.1 wxk.rar

7.打开压缩包分析flag.txt

直接打开flag.txt文件需要解压密码

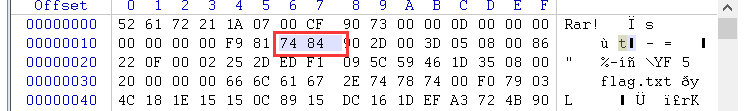

直接使用winhex 16进制编辑器打开压缩文件发现是违加密

将74 84 改为74 80

再次打开flag.txt 文件乱码

用winhex查看一下

文件中找到一个两个png文件分别提取文件

扫码获得flag

flag{m1Sc_oxO2_Fly}