SSRF作用原理以及具体操作

什么是SSRF?

服务器端请求伪造(SSRF)是指攻击者能够从易受攻击的Web应用程序发送精心设计的请求的对其他网站进行攻击。(利用一个可发起网络请求的服务当作跳板来攻击其他服务)

攻击者能够利用目标帮助攻击者访问其他想要攻击的目标

A让B帮忙访问C

用一种简单的方法 -攻击者要求服务器为他访问URL

在这里,example.com 从其服务器再去访问http://google.com

在这里,example.com 从其服务器再去访问http://google.com

假设他内网有许多内网服务器,我们是不是就可以访问到内网了。可以探测一些内网的信息~

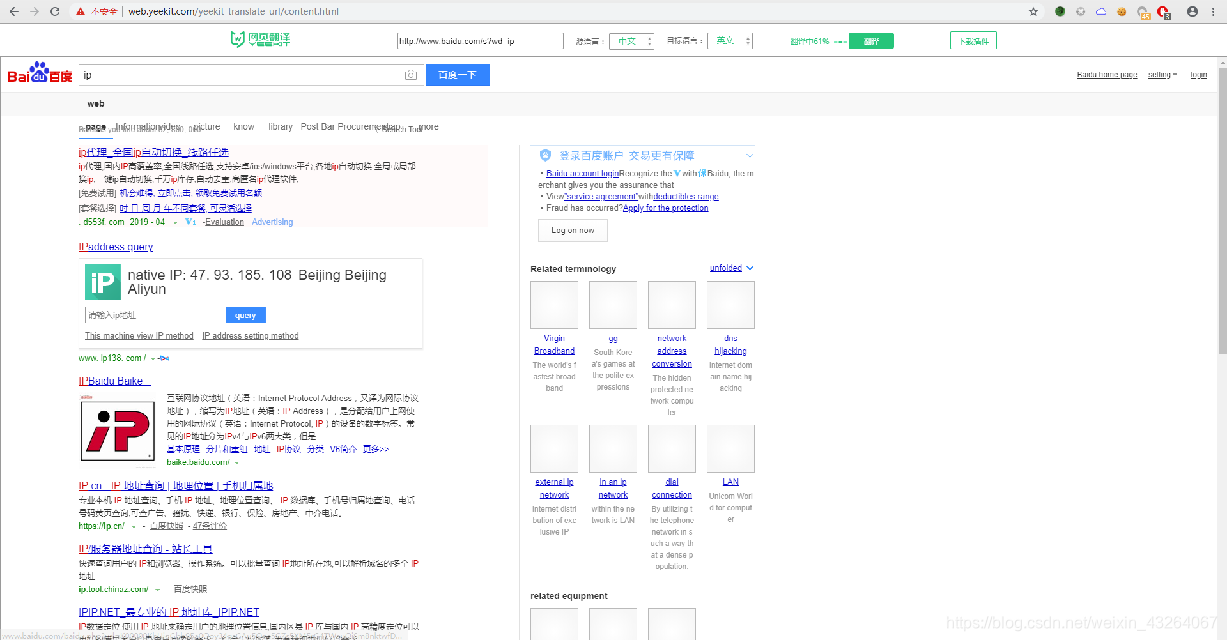

http://web.yeekit.com/

http://fanyi.youdao.com

一般,网站翻译,都是别人的服务器代替我们去访问网页这就是类似ssrf,我们可以用ip.cn来查看,发现有道翻译网页,Ip地址在北京

模拟ssrf,发起网络请求然后返回客户端

模拟ssrf,发起网络请求然后返回客户端

SSRF支持的协议有哪些?

SSRF支持的协议有哪些?

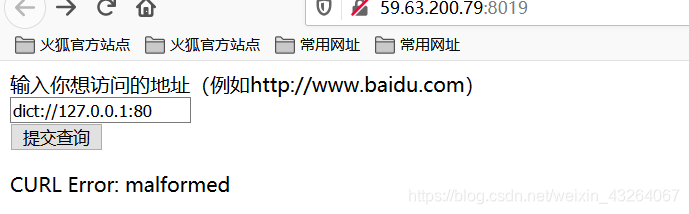

Dict:// 词典网络协议,查看端口,版本信息这些

向服务器端口请求curl命令

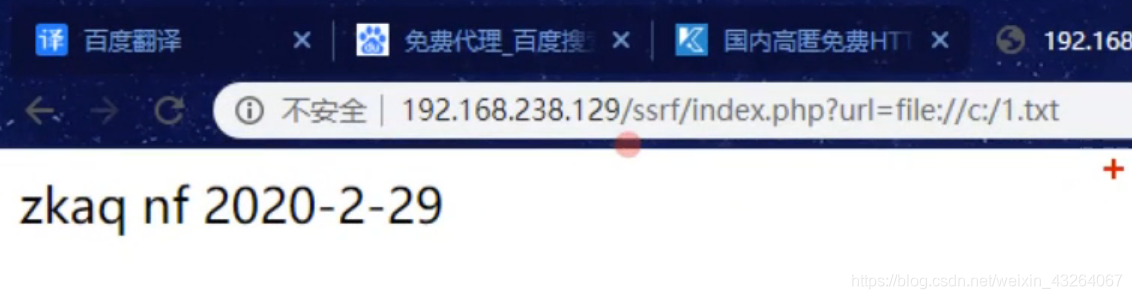

file:// 本地文件传输协议,File协议主要用于访问本地计算机中的文件,就如同zd在Windows资源管理器中打开文件一样。

sftp:// ldap:// gopher:// ftp:// http:// 等

假设我现在得到一个SSRF漏洞我可以干什么?

攻击内网服务器(假设我内网服务器有存在远程代码执行,那么是不是直接访问一个地址就可以getshell,而且在127.0.0.1访问的时候有些防火墙机制不拦截)如果他内网有机器存在RCE漏洞?是不是就可以直接拿下了?

这里放一个以前有道的ssrf漏洞,可直达网易内网

搜狗存在ssrf

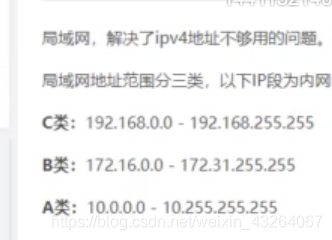

一般小企业,家庭用的都是C段Ip

其实SSRF都不难,只要能够对外发起网络请求的地方

传参文件存在文件尾椎(有可能发起请求、任意文件下载、任意文件读取)或者出现协议(90%存在SSRF),就要重视,就可能存在SSRF漏洞。(POST或GET)

eg:http://example.com/index.php?page=about.php

比如:下载的时候出现

dowload=1.xls

我们想,可能会存在任意文件下载,我们可以尝试

dowload=…/…/1.txt

返回上层,再下载任意文件

如何去挖ssrf漏洞

转码服务,在线翻译,通过URL地址加载或下载图片,通过url地址分享网页内容

*从远程服务器请求资源。

数据库内置功能。(MSSQL)OpenRowset函数操作远程数据库(操作内网的数据库)

https://www.cnblogs.com/yechanglv/p/6923147.html

靶场演练

靶场地址

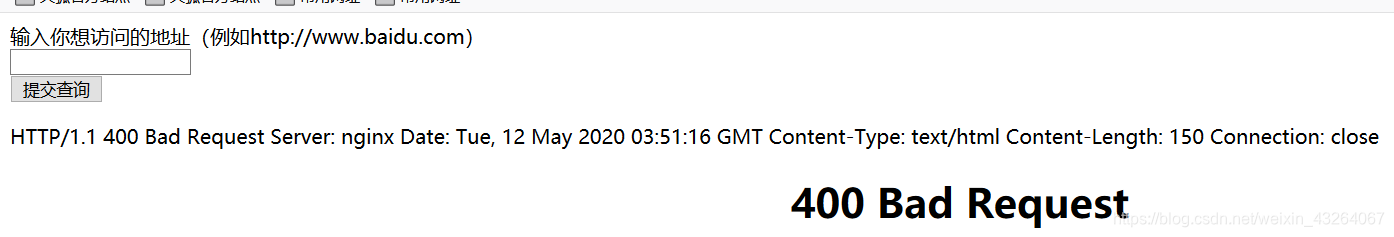

我们打开靶场,输入dict://127.0.0.1:80

直接访问本地,探测一下80端口是否开放

再探测一下3389端口

并没用开启

并没用开启

这里,我们可以直接用burp进行抓包

这里扫描出来的端口,和namp扫描出来的端口是完全不同的,这里扫描出来的是内部开放的端口

这里扫描出来的端口,和namp扫描出来的端口是完全不同的,这里扫描出来的是内部开放的端口

我们发现打开了81端口,80端口,我们尝试访问一下

发现80端口对应外网8019端口,我们再访问81端口

发现80端口对应外网8019端口,我们再访问81端口

一片空白,我们查看源代码

一片空白,我们查看源代码

找到flag

找到flag

靶场完

关于SSRF还有很多进阶知识,都在word文档里,以后有机会发嗷~