1 没有验证码

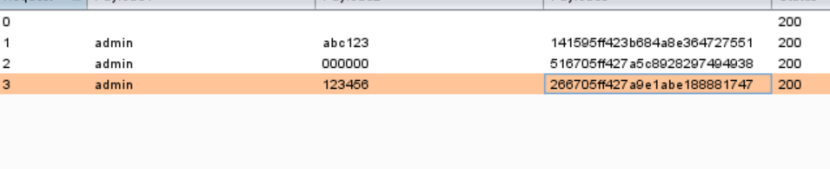

添加用户名和密码两个变量,top500爆破

爆破出三个账号

test abc123

admin 123456

pikachu 000000

2 on server 验证码不失效

- 一个验证码可以一直用,一直send,验证码就是个摆设

- 加两个变量就行,不需要对验证码就行爆破

3 on client

方法一:

不用管验证码,直接爆破就行了

方法二:

修改源代码,code+= 是不对的,表现为一直重复

code= 00000,ok,验证码固定为00000

验证码规定为5位,随便改无所谓,加双引号也无所谓的

4 token防爆破绕过

参考链接

https://www.cnblogs.com/iamyoyodan/archive/2004/01/13/12983593.html

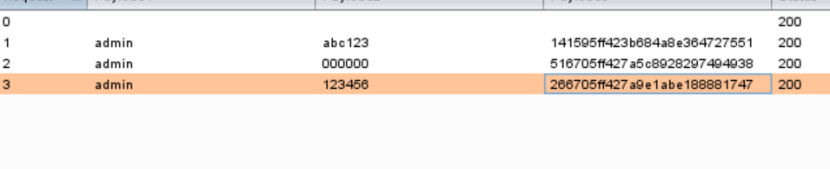

这个使用burp的token生成工具和草叉模式,可实现爆破,但是只能保留有一个用户名admin,因为不会交叉,这样的数据是一一对应,必有遗漏

草叉模式-对应关系

admin 123456 随机token

admin abc123 随机token

admin 000000 随机token

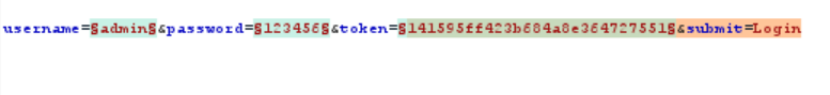

具体操作

1 模式选择和增加变量

2 options勾选-grep-extract-add,选中t源代码中的token

选中后,点击下面的ok即可

3 options最底部,选择重定向-always

4 选中最开始抓的包的token值,如图选择payload type

最开始包的token值,抓包的那个token

4 正常选择字典,因为是草叉模式,所以注意只能是一一匹配,所以需要确定账户为admin,集中爆破他的密码,效率低下