arp欺骗

简单来说就是路由器收到互联网的信息,本来应该发给A,但是C利用arp欺骗,伪装成A,导致路由器本来发给A的信息,发给了C。

这里使用一个叫cain的工具来测试arp欺骗

先点击“监听”,然后右键第一个“扫描”

在本地开启FTP服务,其他主机来登录,我们就可以抓到他的账号密码

详细可以看下这篇文章

这里用下netfuke这个工具测试一下《双向欺骗》

来源ip:自己本机ip

中间人ip:网关

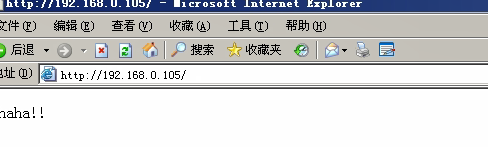

可以看到欺骗成功

使用kili的arpspoof工具

这里实测一下(工具是arpspoof)

kili是23

双向欺骗20和30

第一个是欺骗20,我是30

第二个是欺骗30,我是20

然后就可以抓到包分析

使用ettercap来双向欺骗。

GETPASS、mimikatz等工具来渗透内网