今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF的模块查找。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

一、MSF启动与帮助

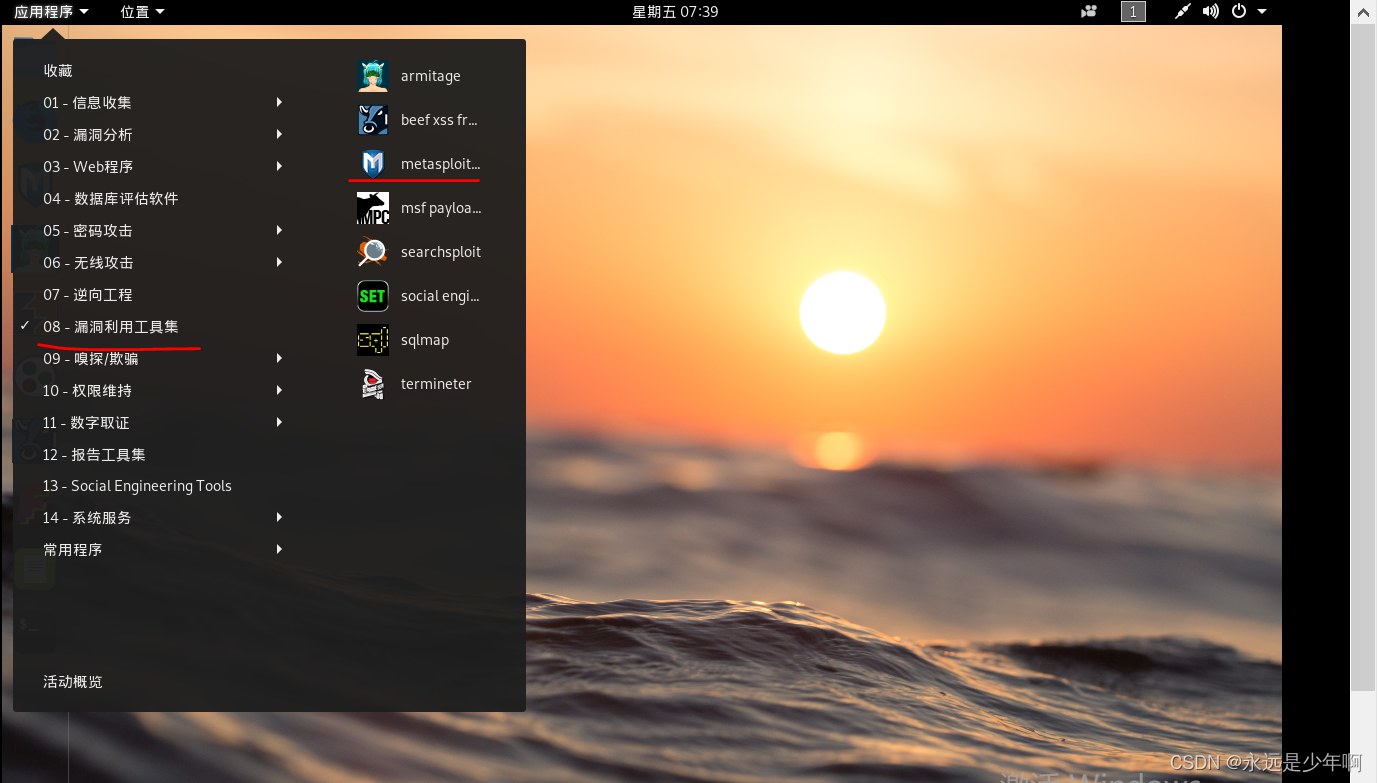

MSF在Kali Linux中已经自动安装,就在漏洞利用工具集下,如下所示:

我们点击即可启动MSF,MSF启动页面如下所示:

注意看上图中最后的显示,可以看出我们MSF的版本为4.17.14,在该版本下,有1809个expoits模块,1030个auxiliary模块,313个post模块,539个payload模块,42个encoders模块以及10个nops模块。

二、MSF模块查找

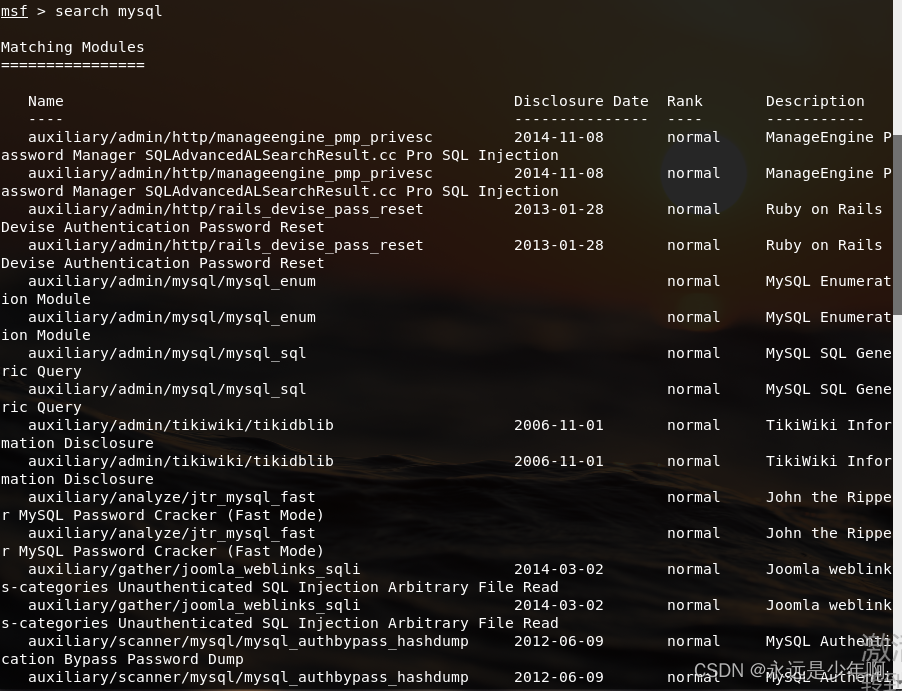

使用MSF,我们不可避免的要和MSF的各个模块打交道,因此,我们首先要学习的就是查找MSF中的模块。MSF中的模块查找可以用search命令实现,可以简单的在search后面跟要查找的模块即可,如下所示:

但是,我们还可以通过其他的方式,对MSF中的模块进行更精确的查找。

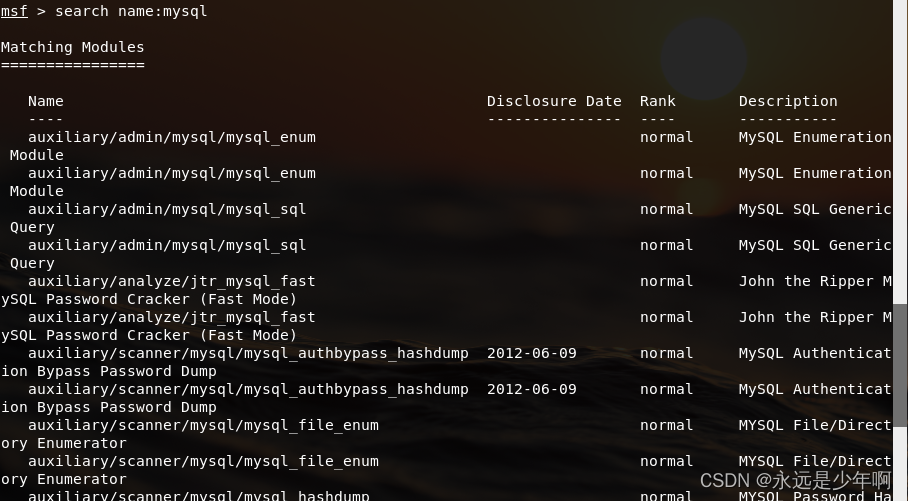

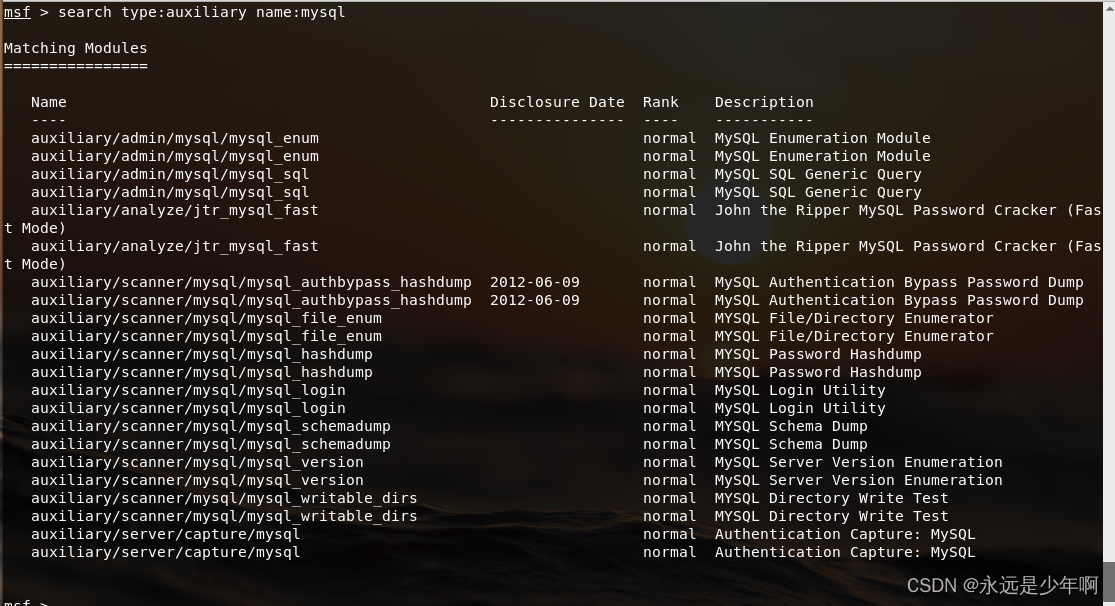

(一)通过name进行查找

使用name参数可以查找指定名称的MSF模块,例如,执行命令:

search name:mysql

即可查找命令中含有mysql字段的模块,如下所示:

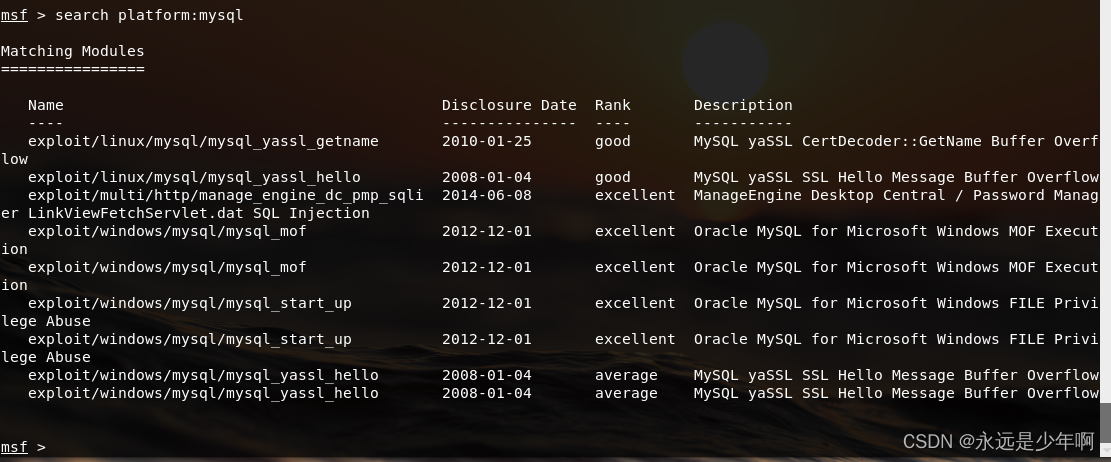

(二)通过平台进行查找

类似的,我们也可以通过platform字段查找指定平台的模块,例如,执行命令:

search platform:mysql

即可查找所有应用在mysql上的模块,该命令执行结果如下所示:

(三)通过类型进行查找

类似的,我们也可以使用type字段来指定模块的类型,例如,执行命令:

search type:auxiliary

可以查找auxiliary类型的模块,该命令执行结果如下所示:

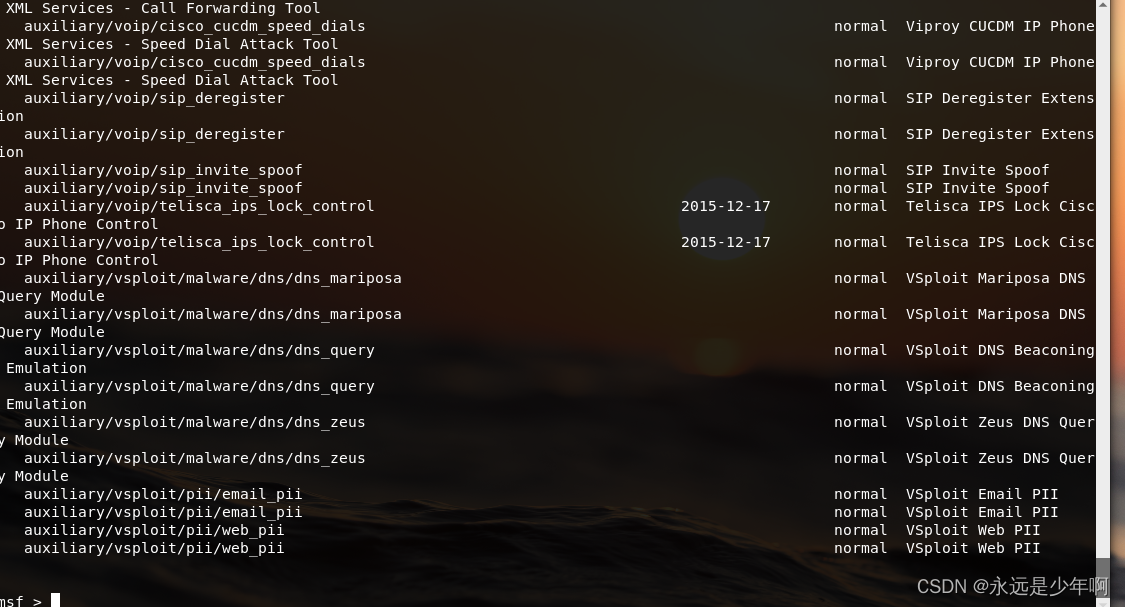

(四)通过CVE漏洞编号进行查找

此外,我们还可以通过CVE漏洞来查找指定模块,例如,执行命令:

search cve:2018

即可查找所有CVE-2018的模块,该命令执行结果如下所示:

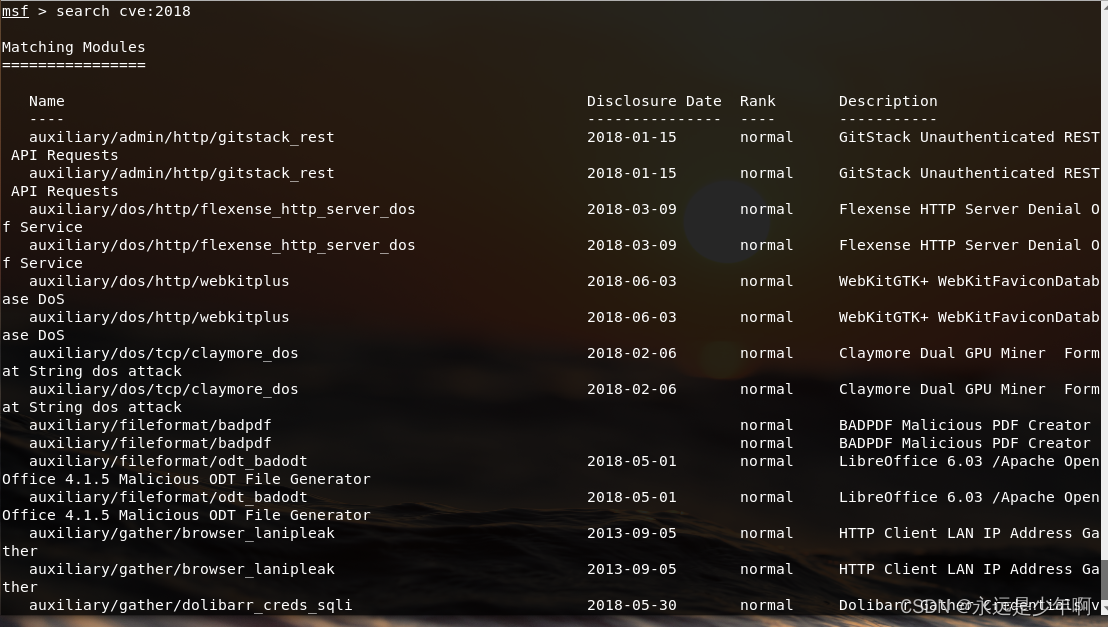

(五)联合查找

最后,我们还可以将上述所有联合起来使用,从而起到更精确查找的效果。执行命令:

search type:auxiliary name:mysql

可以精确查找auxiliary模块下名称中带有mysql的模块,该命令执行结果如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200