Crackme018-Brad Soblesky(OD版本)

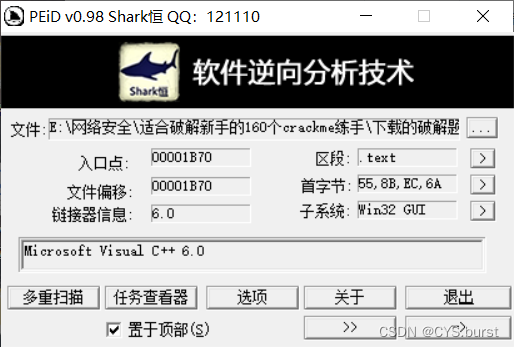

第一步:调用PEID工具进行查壳

根据上述显示可以知道没有壳

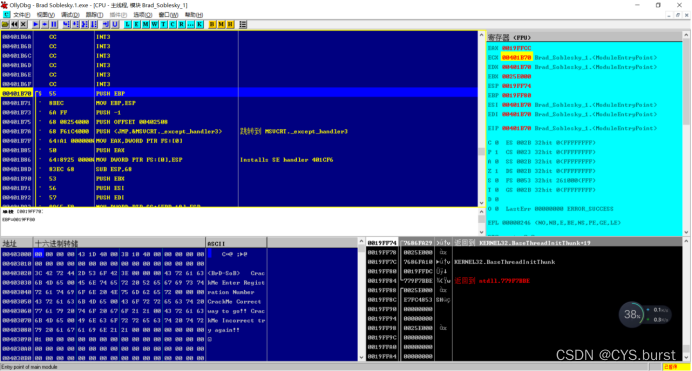

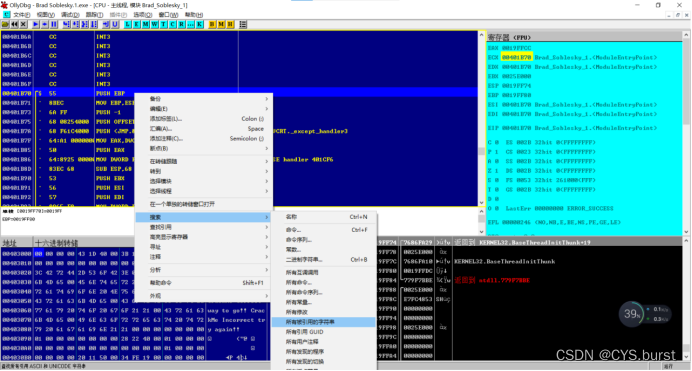

第二步:通过OllyDebug打开软件,模块的入口地址为00401B70

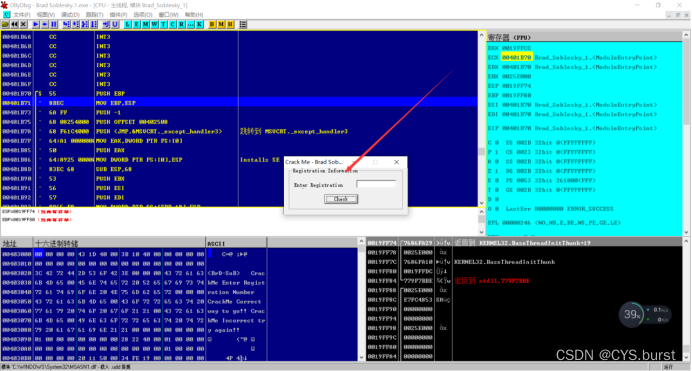

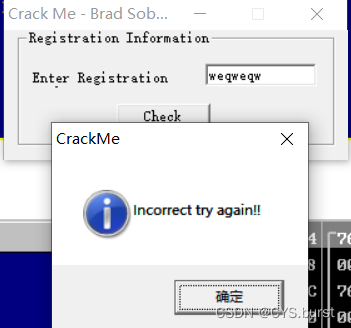

点击F9进行运行程序,此时会弹出程序

第三步:查找失败提示的关键词“Incorrect”

在弹出的窗口中,随机输入信息后提示错误的信息,这里记住的关键词是“Incorrect”

然后在汇编窗口右键,选择“搜索–>所有被引用的字符串”

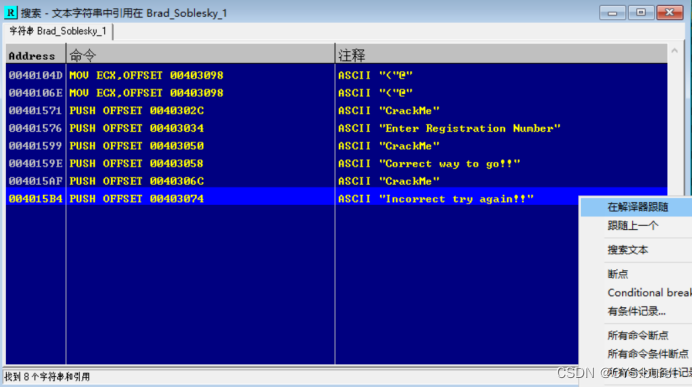

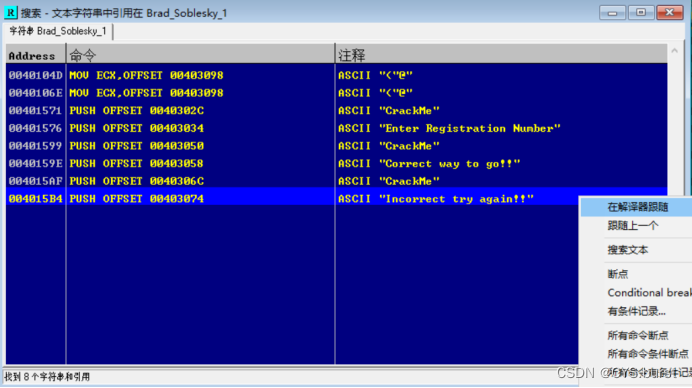

在弹出的窗口中,我们看到了很多的信息,其中一条就是“Incorrect try again!!”

第四步:选中执行的字符串右键鼠标,点击“在解释器中跟随”,或者直接进行双击,即可去往执行的汇编窗口

如果说字符串较多的话可以右键选择搜索文本输入,定位字符串的位置

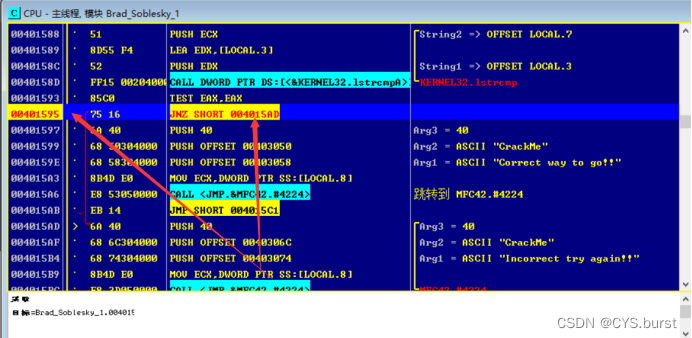

第五步:在JNZ跳转处按下F2增加断点,地址为00401595

JNZ指令指的是在结果不为0的时候进行跳转

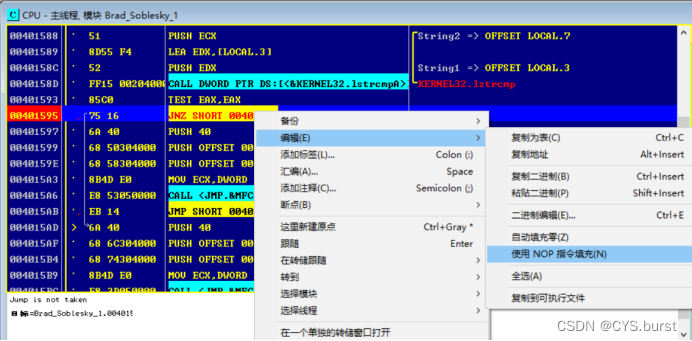

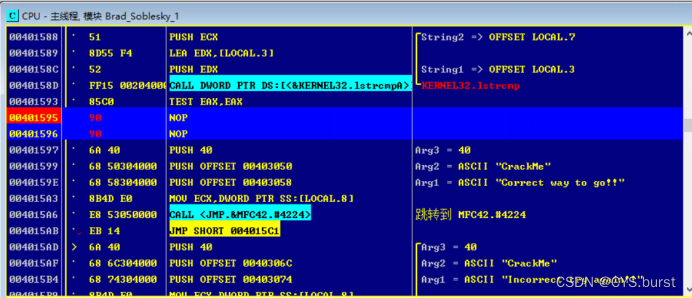

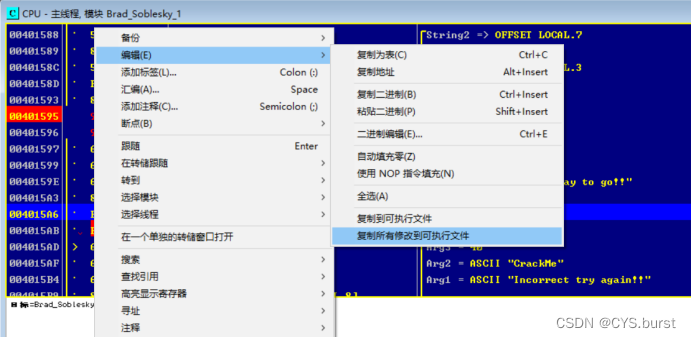

第六步:选择该行右键“编辑–>使用NOP指令填充”

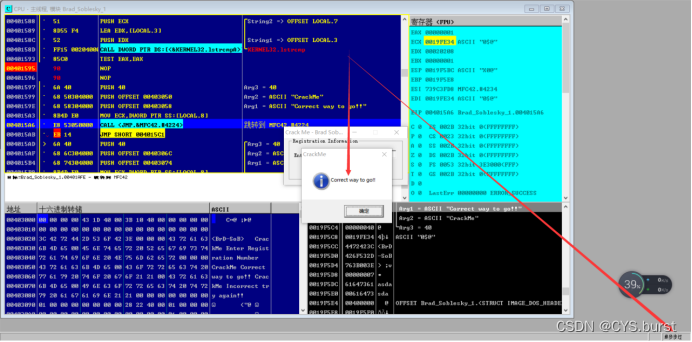

点击F8,进行单步步过使得程序进行执行,执行到CALL处,跳出提示框,显示成功

第七步:保存修改后的可执行文件

右键选择“编辑–>复制所有修改可执行文件”

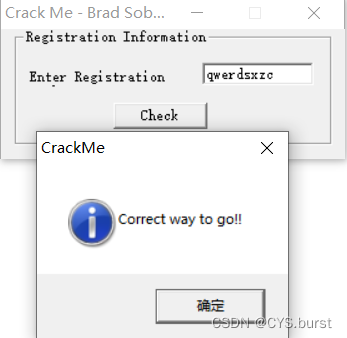

第八步:对于.EXE文件进行测试

点击.EXE文件

随机输入