设备之间的互通的类型就分为两种:

交换:相同网段的两个IP地址之间通信

所谓的相同网段,指的是IP地址的网络位是相同的

如果想要实现相同网段互通,就得依靠设备:交换机

我们需要学习的,其实是交换机内部系统的使用,也就是各种技术。

交换机工作原理 :形成MAC地址表(靠源MAC)、查找MAC地址表(靠目标MAC)

vlan/trunk/access

交换网络通信的问题:单点故障 → 任何设备之间通信时,仅仅存在一个互通的链路。

单点故障的解决方案 : 增加备份的设备/线路

带来新的问题:环路

解决方案:STP→RSTP→MSTP→链路聚合(捆绑)

路由:不同网段的两个IP地址之间通信

所谓的不同网段,指的是IP地址的网络位不相同

想要设备不同的网段互通,就得依靠的设备是:具备路由功能的设备。

我们学习路由设备的时候,只要就是在学习:路由表。

路由表中包含很多的类型:直连路由/静态路由/动态路由

工作原理:基于数据包的目标IP地址,查找路由条目。能匹配到就转发,匹配不到就丢弃。

在路由网络中依然会存在单点故障,解决办法,依然是:添加额外的设备或者线路

添加额外的线路,所对应的技术是:浮动路由

添加额外的设备,所对用的技术是:VRRP

所以,我们接下来需要学习的就是:网络控制。

即,我让你通你就通,不让你通就不能通。

ACL概述

ACL(Access Control List),访问控制列表

1.主要用于在众多类型的数据包中,“匹配/抓取”感兴趣的数据

2.是一个包含了多个“规侧”的列表,不同规则通过“规则号”进行区分

3.每个“"规则”都包含:动作+条件两部分内容

4.动作分为:允许(permit)和拒绝(deny)

5.条件分为:地址(address)和通配符(wildcard bits)

匹配原则:

顺序匹配

匹配即停止

默认规则:

只有使用taffic-filter调用ACL时默认规则是允许所有

其他调用ACL的方式都是拒绝所有

比如:疫情防控

1红码 拒绝

2绿码 允许

3默认规则 允许所有

通配符:

0 表示的是 检查

1 表示的是 不检查

举例:

找女朋友

女 身材好 嫁妆 18岁 0.0.0.0

女 身材好 嫁妆 18岁 0.255.0.255

192.168.1.0 0.0.0.255

192.168.1.1 255.0.255.0

ACL分类

二层 ACL

编号:4000-4999

参数: 源MAC 目MAC 类

基本 ACL

编号:2000-2999

参数:源IP地址

高级 ACL

编号:3000-3999

参数:(五元组)源IP地址、目标IP地址、协议号、源端口、目标端口

选择配置设备及端口方法:

基本ACL尽量调用在距离目标近的接口上

高级ACL尽量调用在距离源近的接口上

基本ACL案例1:

拓扑:

需求

1)如图配置IP地址

2)PC1不能访问 Server

3)PC2允许访问 Server

4)允许其他所有的访问流量

思路:

1.实现网络互通

终端设备网络参数

路由器接口IP地址

2.先弄清楚数据转发的路径

确认配置ACL的设备

3.配置ACL规则表

4.调用ACL规则表

配置:

R1:

Sys

Sysname R1

interface GigabitEthernet0/0/1

ip address 192.168.1.254 255.255.255.0

q

interface GigabitEthernet0/0/2

ip address 192.168.2.254 255.255.255.0

q

interface GigabitEthernet0/0/0

ip address 192.168.100.254 255.255.255.0

q

ACL 2000 //创建基本ACL

rule 10 deny source 192.168.1.0 0.0.0.255

规则 10 拒绝 源IP 通配符

检查数据包的“源IP地址”

数据包的源IP地址 必须是 192.168.1.无所谓

匹配住以后 执行“拒绝动作”

interface GigabitEthernet0/0/0

traffic-filter outbound acl 2000

q

outbound 出方向

inbound 入方向

纯文本

基本ACL案例2:

拓扑:

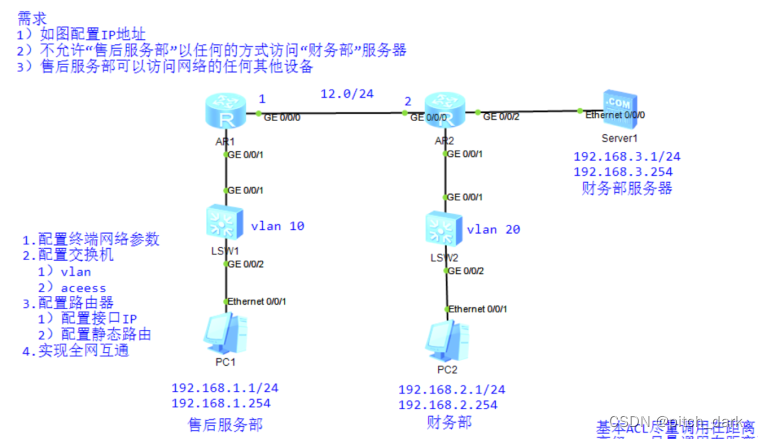

需求:

1)如图配置IP地址

2)不允许“售后服务部”以任何的方式访问“财务部”服务器

3)售后服务部可以访问网络的任何其他设备

思路:

1.实现网络互通

终端设备网络参数

路由器接口IP地址

2.先弄清楚数据转发的路径

确认配置ACL的设备

3.配置ACL规则表

4.调用ACL规则表

配置:

R1:

sys

sysname R1

in g0/0/1

ip add 192.168.1.254 24

q

in g0/0/0

ip add 192.168.12.1 24

q

ip route-static 192.168.2.0 255.255.255.0 192.168.12.2

ip route-static 192.168.3.0 255.255.255.0 192.168.12.2

R2:

sys

sysname R2

in g0/0/1

ip add 192.168.2.254 24

q

in g0/0/0

ip add 192.168.12.2 24

q

in g0/0/2

ip add 192.168.3.254 24

q

ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

sw1:

sys

sysname sw1

vlan batch 10 20

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

q

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

q

sw2:

sys

sysname sw2

vlan batch 10 20

interface GigabitEthernet0/0/1

port link-type access

port default vlan 20

q

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

q

display ip interface brief //查看接口IP地址

display port vlan //查看vlan接口类型

实现全网互通后,根据数据转发路径,选择设备配置ACL及调用接口

R2:

ACL 2000

rule 10 deny source 192.168.1.1 0.0.0.0

interface GigabitEthernet0/0/2

ip address 192.168.3.254 255.255.255.0

traffic-filter outbound acl 2000

q

其他命令补充:

display acl all //查看所有ACL表

undo traffic-filter outbound //删除接口调用

undo acl 2000 //删除ACL

acl 2000

undo rule 10 //删除规则

纯文本

高级ACL概述

匹配流量比基本ACL更精准

编号范围:3000-3999

匹配参数:源IP 目标IP 协议号 源端口 目标端口

高级ACL案例1

拓扑

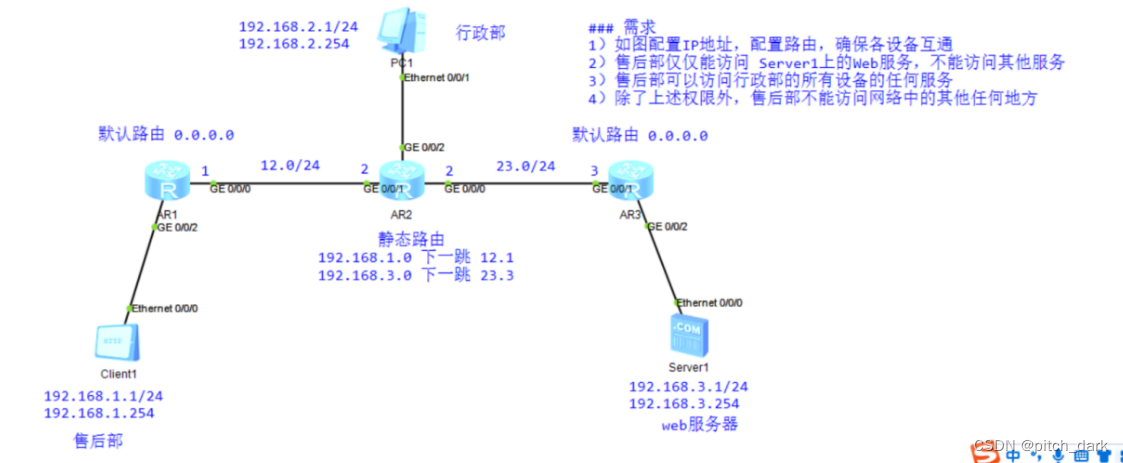

需求

1)如图配置IP地址,配置路由,确保各设备互通

2)售后部仅仅能访问 Server1上的Web服务,不能访问其他服务

3)售后部可以访问行政部的所有设备的任何服务

4)除了上述权限外,售后部不能访问网络中的其他任何地方

配置思路

1.实现全网互通

2.ACL类型

-高级acl

-高级ACL配置调用在距离源近的设备上

3.创建ACL

4.调用ACL

配置

配置思路:

1.配置终端设备

2.配置路由器

1)接口IP地址

2)静态路由

3.测试全网互通

实现全网互通配置:

R1:

sys

sysname R1

interface GigabitEthernet0/0/0

ip address 192.168.12.1 24

q

interface GigabitEthernet0/0/2

ip address 192.168.1.254 24

q

ip route-static 0.0.0.0 0 192.168.12.2

R2:

sys

sysname R2

interface GigabitEthernet0/0/0

ip address 192.168.23.2 24

q

interface GigabitEthernet0/0/1

ip address 192.168.12.2 24

q

interface GigabitEthernet0/0/2

ip address 192.168.2.254 24

q

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

R3:

sys

sysname R3

interface GigabitEthernet0/0/1

ip address 192.168.23.3 24

q

interface GigabitEthernet0/0/2

ip address 192.168.3.254 24

q

ip route-static 0.0.0.0 0 192.168.23.2

R1:

ACL 3000

rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 destination-port eq 80

规则编号 动作 协议号 源IP地址 通配符 目标IP地址 通配符 目标端口 等于 端口号

(允许)

rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

rule 30 deny ip source 192.168.1.1 0 destination any

默认规则:允许所有

协议号:IP协议 表示所有协议

地址:any 表示所有地址

interface GigabitEthernet0/0/2

traffic-filter inbound acl 3000 //调用ACL

流量过滤 入方向

纯文本

高级ACL之ICMP

需求变化

1)如图配置IP地址,配置路由,确保各设备互通

2)售后部仅仅能ping通Server1,不能访问其他服务

3)售后部可以访问行政部的所有设备的任何服务

4)除了上述权限外,售后部不能访问网络中的其他任何地方

配置变化:

acl 3000

undo rule 10 //删除原因第一条规则

rule 10 permit icmp source 192.168.1.1 0 destination 192.168.3.1 0

//添加新规则

注意:三层协议没有端口号 所以不用写目标端口和源端口

纯文本

高级ACL之Telnet

拓扑

需求

1)如图配置IP地址,配置路由,确保各设备互通

2)为了便于设备管理,为设备开启远程管理功能,登录密码:HCIE

3)仅仅允许 192.168.1.254 远程登录 R2,其他设备不可以

4)拒绝 R1的任何IP地址远程登录 R3,其他设备都可以

配置

R2:

ACL 2000

rule 10 permit source 192.168.1.254 0.0.0.0

q

user-interface vty 0 4 //进入远程管理接口

acl 2000 inbound //调用ACL

<r1>telnet -a 192.168.1.254 192.168.12.2

-a 表示 指定自身的IP地址

如果不指定接口IP地址去发送数据包时

默认使用出口地址作为源IP地址

AR3:

ACL 2000

rule 10 deny source 192.168.1.254 0

rule 20 deny source 192.168.12.1 0

rule 30 permit source any

q

user-interface vty 0 4 //进入远程管理接口

acl 2000 inbound //调用ACL

默认规则:

只有使用taffic-filter调用ACL时默认规则是允许所有

其他调用ACL的方式都是拒绝所有

注:当需求描述的是1台设备的时候,需要考虑该设备是否有多个IP地址

纯文本