目录

一、WLAN安全威胁

- WiFi无认证:攻击者可随意连接无线网络,进而对整个网络进行攻击。

- 无线数据无加密:攻击者可以通过空口抓包对在无线信道中传输的业务进行窃听和篡改。

- 边界威胁:非法AP与合法AP放出相同的SSID,诱骗用户连接非法AP,截获用户的数据。

二、WLAN安全防御

- 安全认证:确保只有授权的用户允许连接网络,比如家里的WiFi连接需要密码。

- 数据加密和完整性:确保数据传输过程中的私密性,使用CRC(循环冗余校验)确保数据完整性。

- WLAN加密方式: TKIP(临时密钥完整性协议)、CCMP(区块密码锁链-信息真实性检查码协议)

- WPA采用了TKIP加密算法,提供密钥重置机制,并增强了密钥的有效长度,安全性远大于WEP。

- WAP2采用CCMP加密机制,该加密机制使用的是AES(高级加密标准),比TKIP更难被破解。

- WPA和WPA2都可以使用TKIP或AES加密算法。

2.1、WLAN安全策略对比

| 安全策略 | 链路认证 | 接入认证 | 加密算法 | 使用场景 | 备注 |

|---|---|---|---|---|---|

| open | 开放 | 无 | 不加密 | 安全性要求极低的网络 | 无线设备无需认证可直接连接 |

| WEP-open | 开放 | 配套Portal认证或MAC认证 | 不加密或使用RC4 | 商业中心、车站等用户流动性大的场景 | 平时要使用手机输入验证码的就是这种方式 |

| WEP-share-key | 共享密钥认证 | 无 | RC4 | 安全性要求较低的网络 | WEP安全性较低,不建议使用 |

| WPA/WPA2-PSK | 开放 | PSK认证 | TKIP或AES | 家庭用户或中小型企业网络 | 接入时需要输入密码,无需第三方服务器,成本低 |

| WPA/WPA2-802.1x | 开放 | 802.1认证 | TKIP或AES | 网络安全性要求高的网络 | 安全性高,一般需要radius服务器,成本高 |

2.2、RADIUS概述

-

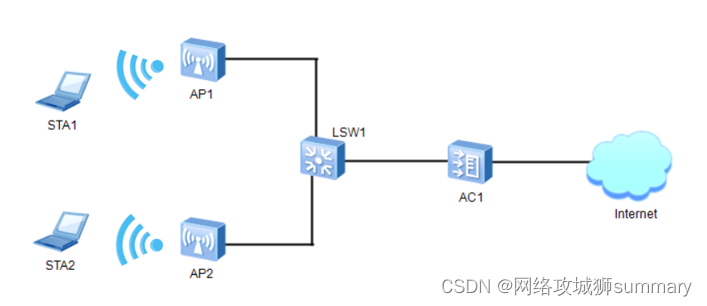

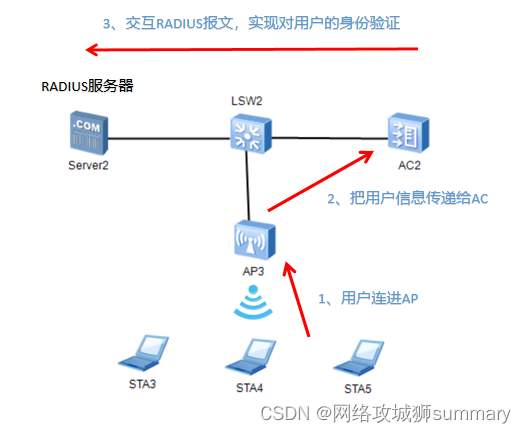

RADIUS是实现AAA的一种方式、C/S结构、基于UDP1812、1813端口作为认证和计费端口。

-

用户首先连接进AP,AP把用户信息传递给AC,AC与RADIUS服务器进行交互,对用户的身份进行验证,这里AC充当了RADIUS客户端的角色。

2.2.1、需要RADIUS服务器的几种认证

802.1x认证

由IEEE制定的关于用户接入网络的认证标准,需要用户输入账号密码进行认证,类似于家里宽带的PPPoE拨号与RADIUS认证上网这种方式。

MAC认证

是基于MAC地址对用户的网络权限进行控制的认证方法,认证过程中不需要用户手动输入用户名和密码,是一种适合打印机这类不容易交互的设备的认证方式。

Portal认证

这种认证的经典应用场景就是在火车站或商场这类人流量很大的地方,连上公共WiFi后就会把页面引导到一个web认证界面,输入手机号获取验证码就可以上网。

MAC优先Portal认证

用户进行Portal认证成功后,在一定时间内断开网络,能够直接通过MAC认证重新接入网络。

三、WLAN安全配置

3.1、配置开放认证

- 创建安全模板

[AC] wlan

[AC-wlan-view] security-profile name "profile-name"

- 配置安全策略为开放认证

[AC-wlan-sec-prof-wlan] security open

3.2、配置WEP安全策略

- 创建安全模板

[AC] wlan

[AC-wlan-view] security-profile name "profile-name"

- 配置安全策略为WEP

[AC-wlan-sec-prof-wlan] security wep share-key

- 配置wep共享密钥

[AC-wlan-sec-prof-wlan] wep key "key-id" {wep-40|wep-104|wep-128} pass-phrase "key-value"

3.3、配置WPA/WPA2-PPSK认证

- 创建安全模板

[AC] wlan

[AC-wlan-view] security-profile name "profile-name"

- 配置安全策略为WPA/WPA2-PPSK

[AC-wlan-sec-prof-wlan] security {wpa|wpa2|wpa-wpa2} psk pass-phrase "key-value" {aes|tkip|aes-tkip}

- 配置PPSK关键参数

[AC-wlan-view] ppsk-user psk pass-phrase "key-value" [user-name "user-name"|user-group "user-group"|vlan "vlan-id"|expire-date "expire-date"|max-device "max-device-number"|branch-goup "branch-group"|mac-address "mac-address"] ssid "ssid"

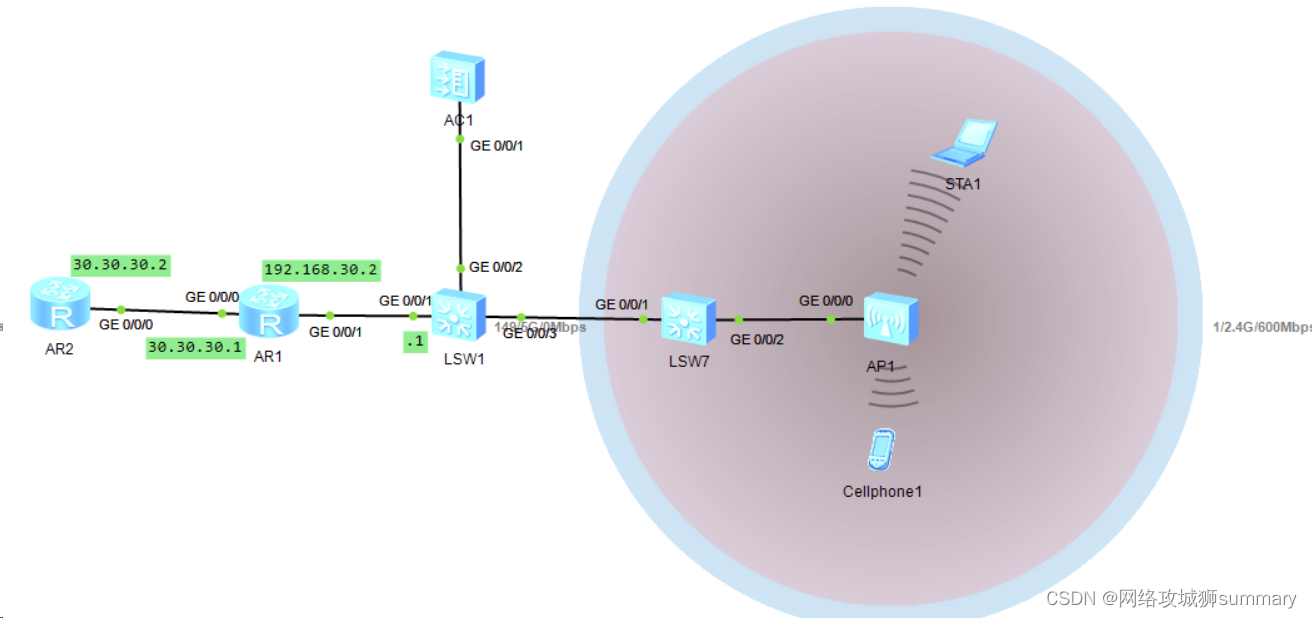

3.4、实验案例

3.4.1、实验拓扑

3.4.2、实验介绍

- 业务VLAN ID:10

- 管理VLAN ID:20

- AP从AC中自动获取IP地址

- STA从三层交换机LSW1中自动获取ip地址

- AR2模拟公网中的路由器,AR1是出口路由器

3.4.3、实验配置

LSW7:

sys

vlan batch 10 20

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

int g0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20

port trunk pvid vlan 20

LSW1:

sys

vlan batch 10 20

int g0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20

q

int g0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20

q

dhcp enable

ip pool sta

gateway-list 192.168.10.254

network 192.168.10.0 mask 24

dns-lis 8.8.8.8

q

int vlanif 10

ip add 192.168.10.254 24

dhcp select global

q

vlan 30

int vlanif 30

ip add 192.168.30.1 24

q

int g0/0/1

port link-type access

port default vlan 30

ip route-s 0.0.0.0 0 192.168.30.2

AC1:

sys

vlan batch 10 20

dhcp enable

ip pool ap

gateway-list 192.168.20.254

network 192.168.20.0 mask 24

dns-list 8.8.8.8

int vlanif20

ip add 192.168.20.254 24

dhcp select global

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

wlan

ap-group name group1

q

regulatory-domain-profile name default

country-code cn

q

ap-group name group1

regulatory-domain-profile default

选择y

capwap source int vlanif 20

wlan

ap auth-mode mac-auth

ap-id 0 ap-mac 00e0-fca9-1fe0

ap-name ap1

ap-group group1

选择y

security-profile name A //创建安全模板

security wpa2 psk pass-phrase A1234567 aes

q

ssid-profile name test //创建ssid模板

ssid test

q

vap-profile name A //创建vap模板

forward-mode direct-forward

service-vlan vlan-id 10 //很重要,一定设置成业务VLAN号

security-profile A //绑定安全模板

ssid-profile test //绑定ssid模板

q

ap-group name group1 //把group1组里面的ap根据vap A设置启动

vap-profile A wlan 1 radio all

AR1:

sys

int g0/0/1

ip add 192.168.30.2 24

q

acl 2000

rule 5 permit

int g0/0/0

ip add 30.30.30.1 24

nat outbound 2000

q

ip route-s 0.0.0.0 0 30.30.30.2

ip route-s 192.168.0.0 16 192.168.30.1

AR2:

sys

int g0/0/0

ip add 30.30.30.2 24

3.4.4、结果验证

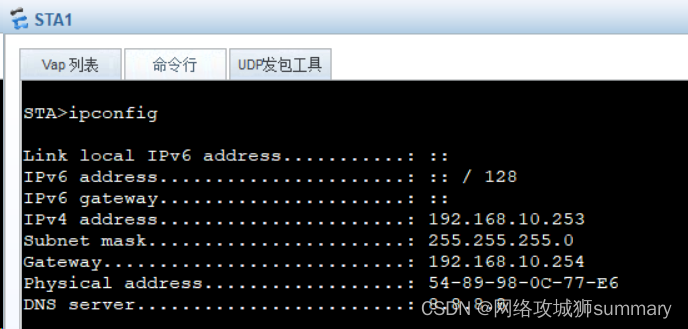

- 查看STA获取到的ip地址,可以看到是192.168.10.253,是属于业务VLAN10。

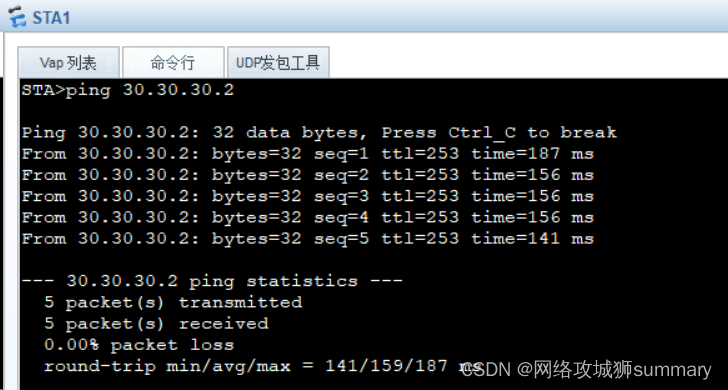

- 用STAping测试公网地址。

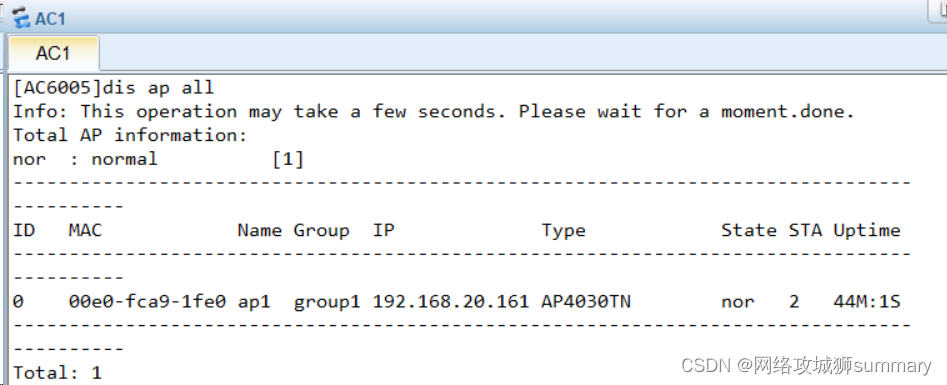

- 在AC上查看AP的信息,可以看到AP已经正常上线,并获取到了管理VLAN20的IP地址。

四、总结

service-vlan vlan-id 10 这个很重要,一定设置成业务VLAN号,不然STA就不能正常获取到业务VLAN的IP地址,交换机的端口类型与放行的vlan标签也要仔细设置正确。