MISC 攻防世界 心仪的公司

解压

1、.tar 用 tar –xvf 解压

2、.gz 用 gzip -d或者gunzip 解压

3、.tar.gz和.tgz 用 tar –xzf 解压

4、.bz2 用 bzip2 -d或者用bunzip2 解压

5、.tar.bz2用tar –xjf 解压

6、.Z 用 uncompress 解压

7、.tar.Z 用tar –xZf 解压

8、.rar 用 unrar e解压

9、.zip 用 unzip 解压

帮助指令man unrar,其他均可用tar -h

unrar e file.rar

流量包分析

strings + grep

strings webshell.pcapng | grep {

strings webshell.pcapng | grep -E0 ‘^…?{…?}$’ 也可以用这个

追踪http流

http contains “shell”

解析:过滤出包含???的http协议报文

理解:可能是筛选出网络通信过程中 由于指令shell(post、get)而产生的数据包

关于wireshark的报文过滤参考

官方writeup

ip.addr == 192.168.1.0/24过滤内网ip

192.168.1.111大量访问外网,猜测是192.168.1.108做反向代理攻击

过滤192.168.1.108追踪tcp流得到flag

知识有限没太看懂

wireshark强化

捕获过滤器:捕获针对性的数据包 显示过滤器:对捕获后的数据包进行数据筛查

显示过滤器:对捕获后的数据包进行数据筛查

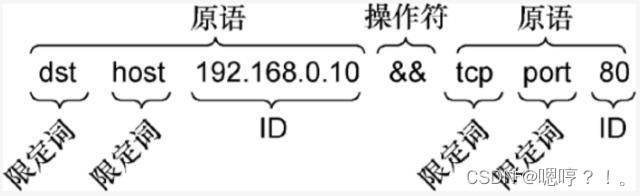

一条基本的显示过滤表达式由过滤项、过滤关系、过滤值三项组成

https://blog.csdn.net/a745233700/article/details/102774703

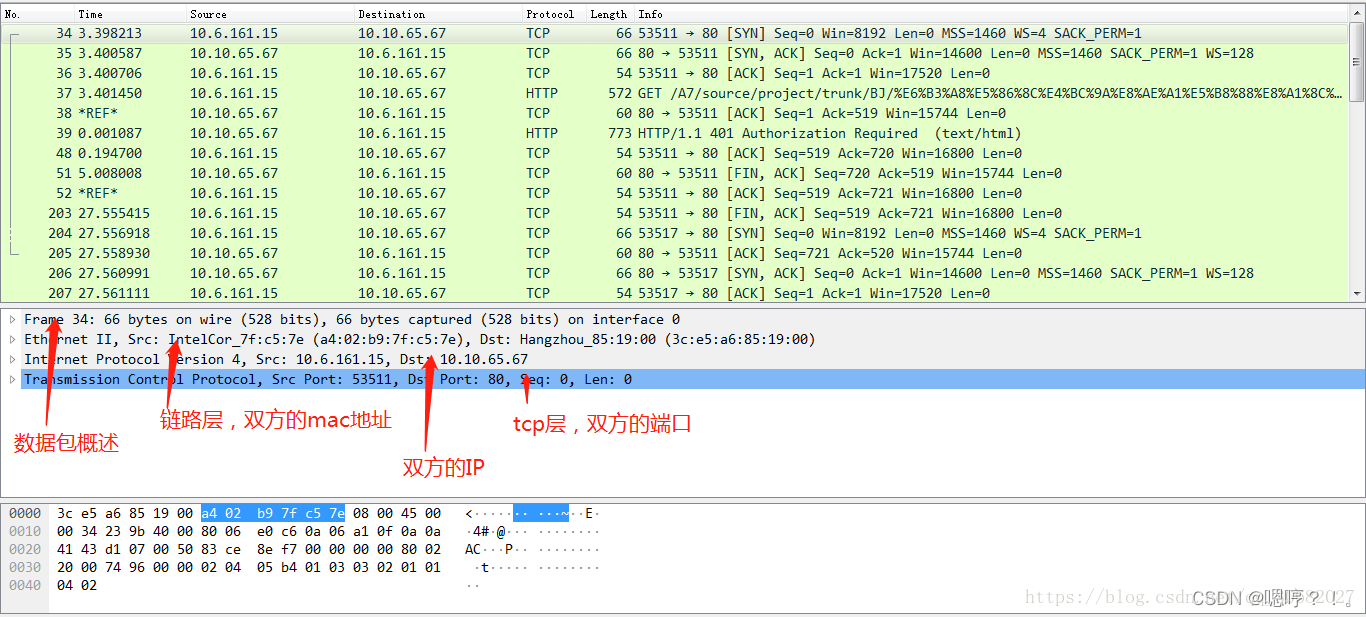

第一行:数据包整体概述,

第二行:链路层详细信息,主要的是双方的mac地址

第三行:网络层详细信息,主要的是双方的IP地址

第四行:传输层的详细信息,主要的是双方的端口号。