/.well-known/openid-configuration 这些通常会返回一个 JSON 配置文件,其中包含关键信息。站点中隐藏的/.well-known/目录是IETF定义的知名站点的URI前缀,常被用来证明域名的所有权。使用ACME来管理SSL证书的HTTPS站点的管理员会将唯一的token。

本文中主要介绍上个月上百个被黑的CMS站点中发现的Shade/Troldesh勒索软件和钓鱼页面。

研究人员分析发现被黑的WordPress站点都使用v 4.8.9到5.1.1版本,并且都使用Automatic Certificate Management Environment (ACME)相关的证书机构办法的SSL证书,比如Let’s Encrypt, GlobalSign, cPanel,和DigiCert。这些被黑的WordPress站点都使用过期的CMS插件、主题、或服务端软件。

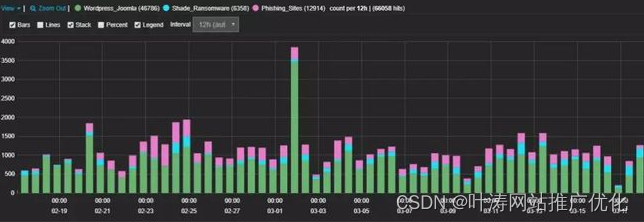

图1:检测到的CMS站点中Shade和钓鱼情况的数量

研究人员对这些被黑的HTTPS站点进行了持续监控,发现攻击者利用HTTPS中/.well-known/隐藏目录来保存和分发Shade勒索软件和钓鱼页面。

站点中隐藏的/.well-known/目录是IETF定义的知名站点的URI前缀,常被用来证明域名的所有权。使用ACME来管理SSL证书的HTTPS站点的管理员会将唯一的token放置在/.well-known/acme-challenge/或/.well-known/pki-validation/目录中来表明控制该域名的CA。CA会在特定目录中的HTML页面发送特定的代码,CA也会扫描该代码来验证域名的有效性。

攻击者使用这些位置来隐藏恶意软件和钓鱼页面以免被管理员发现。这种技术非常有效,因为目录已经存