接续前篇讨论 Antrea 与 NSX Manager 整合的手动安装第一个流程,接下来要继续后面的步骤。整个流程图如下:

本篇内要由流程二:建立自签安全凭证开始。也同样提醒大家,相关的步骤于官方文件:

“Registering an Antrea Container Cluster to NSX-T Data Center”內有正式的说明。

流程二:建立自签安全凭证

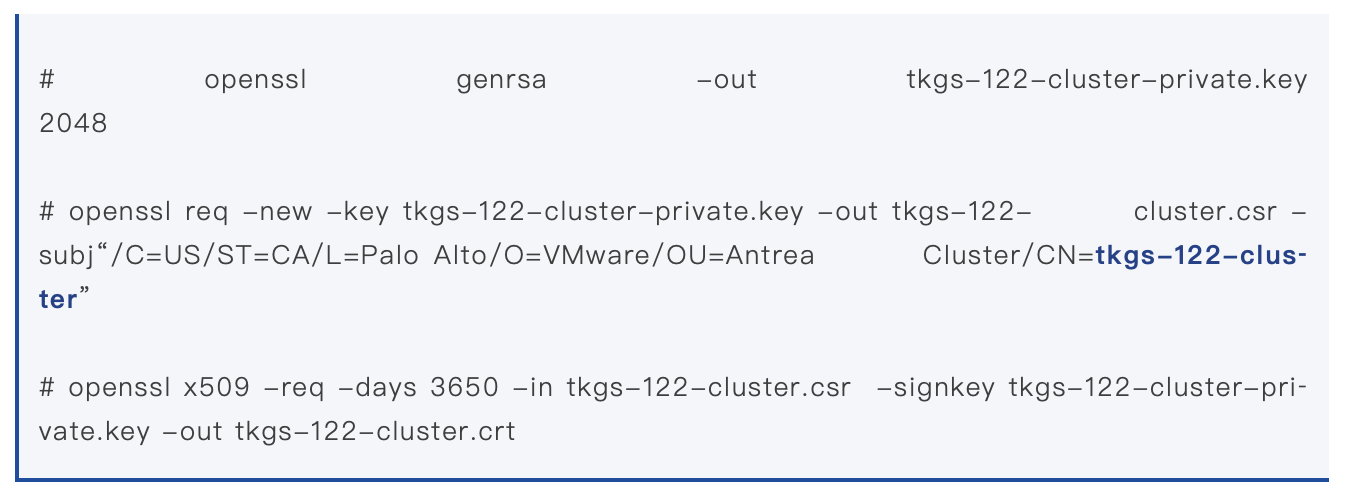

流程二内我们要使用 Linux 内的 openssl 工具,建立一个在 Kubernetes Cluster 与 NSX Manager 间使用,可相互信任的自签公私钥。找一台已经安装了 openssl 工具的机器,在上面执行下列指令:

简单解释一下上面的指令。假设这边我们用 vSphere with Tanzu 建立了一个新的 Kubernetes Cluster,名称叫做 tkgs-122-cluster。接着:

由上述指令产出的私钥 tkgs-122-cluster-private.key 与凭证 tkgs-122-cluster.crt,在后续流程三与流程四都会继续用到。

流程三:在 NSX 内建立主要身份用户并加入凭证

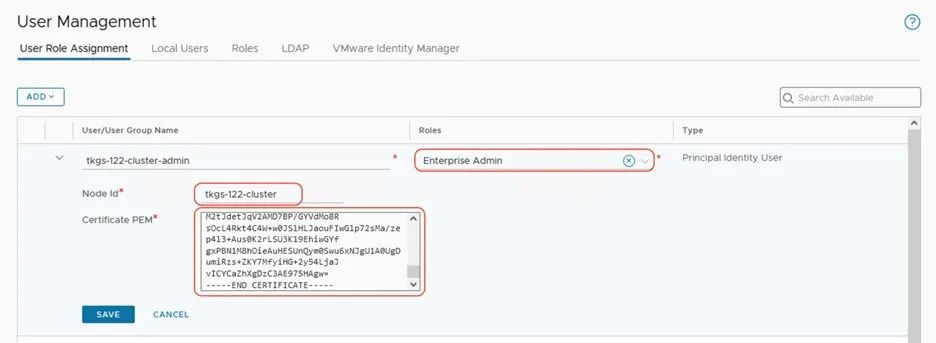

流程三内我们需要在 NSX 管理介面内建立一个对应这个 Kubernetes Cluster 的 Principal Identity User。Principal Identity User 是 NSX 内的特殊帐户,专门用来给外部服务连接 NSX 使用,观念就等同于比如说 AWS 的 Service Account,是给外部服务使用,不是给人用的。在 Antrea 与 NSX 注册时,每个 Kubernetes Cluster 都需要有一个自己的 Principal Identity User。比如说在下图内,我建了三个 Principal Identity User,分别对应到三个不同的 Kubernetes Cluster 要注册到NSX内来使用。

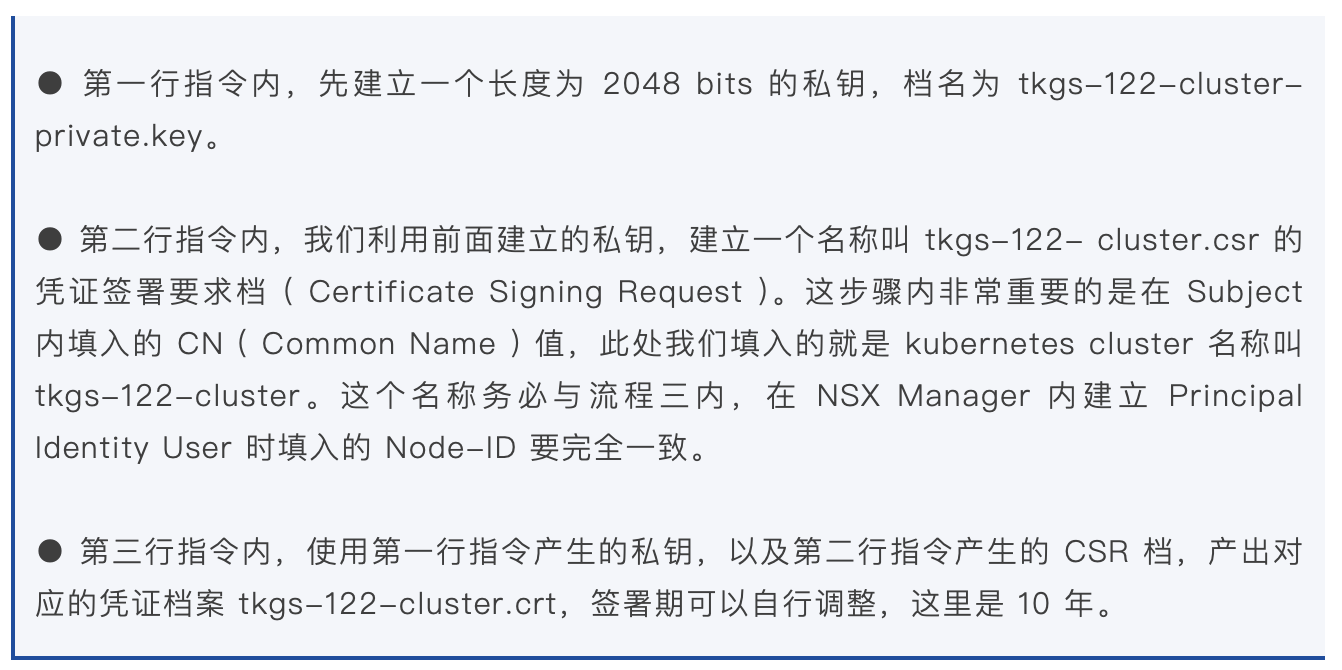

进入 NSX 管理介面后,选择 System – Settings – User Management 就可以进入上述介面,在 ADD 内选择要建立一个 Principal Identity with Role,如下图,填入需求的对应值:

其中,

然后按 SAVE 储存就完成了。

本篇内说明了流程二与三的步骤,包含产出让 Kubernetes Cluster 上 NSX Agent 与 NSX Manager 间相互信任的私钥与凭证,以及在 NSX Manager 上建立一个对应此 K8S Cluster 的 Principal Identity User 服务帐户。下一篇内我们就会透过修改安装配置档并执行,确认 NSX Agent ( interworking pod ) 可正常运作,完成整个 Antrea+NSX 注册流程配置。

本文作者:Colin Jao (饶康立), VMware 资深技术顾问,主要负责 VMware NSX 产品线,目前致力于网络虚拟化、分布式安全防护技术与新应用递送方案的介绍与推广。

内容来源|公众号:VMware 中国研发中心

有任何疑问,欢迎扫描下方公众号联系我们哦~