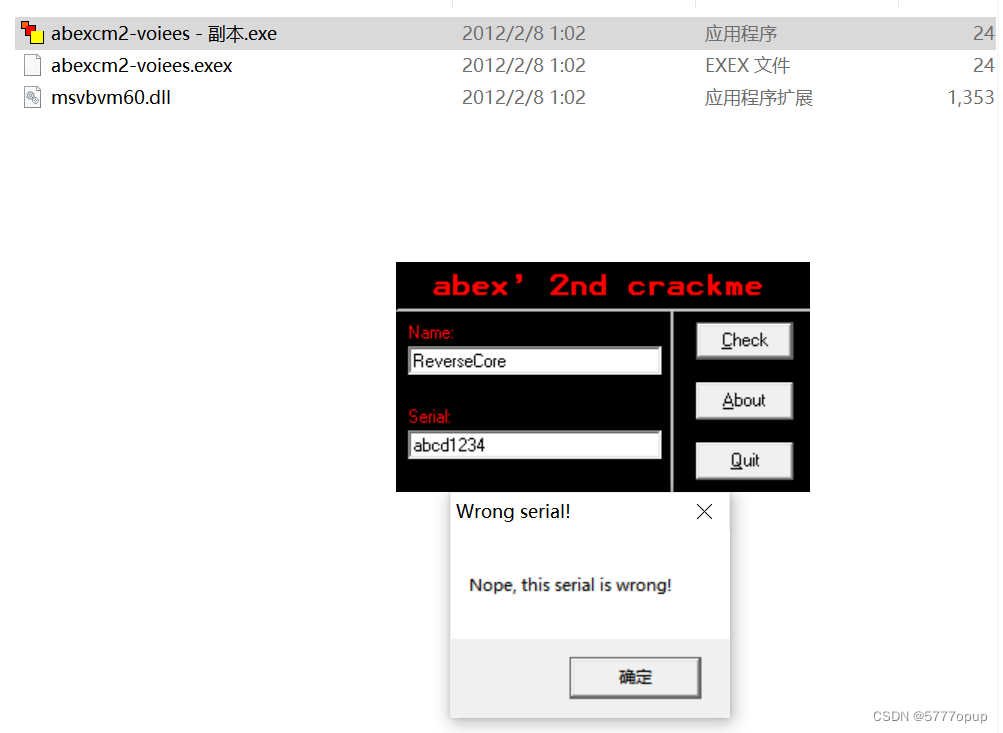

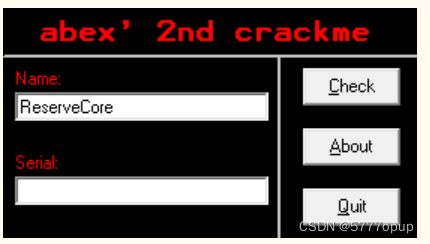

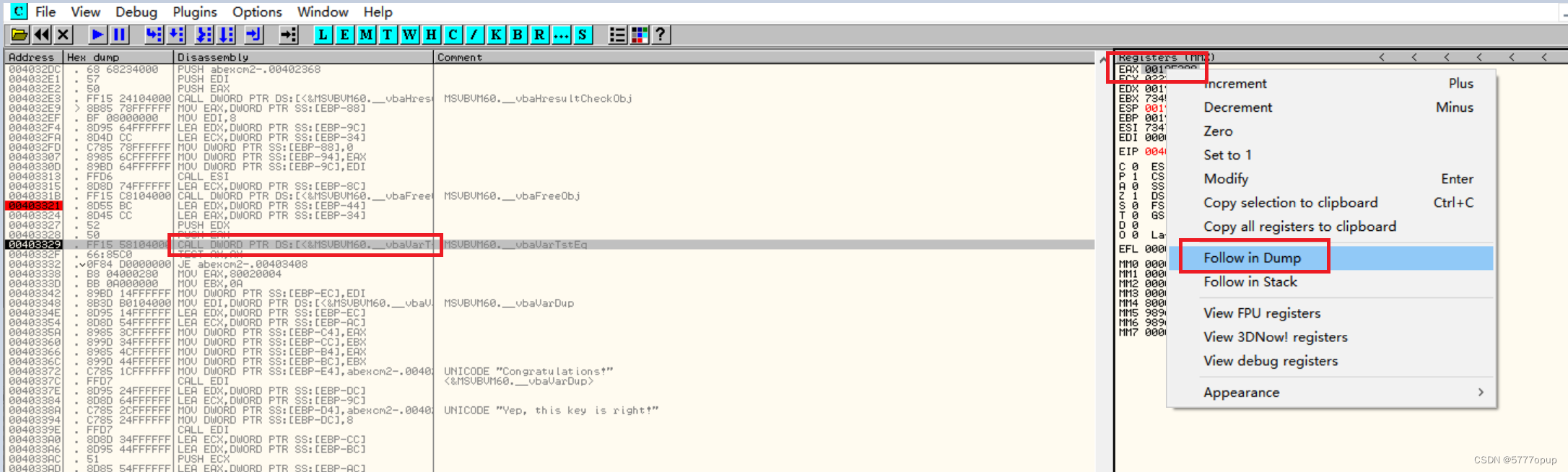

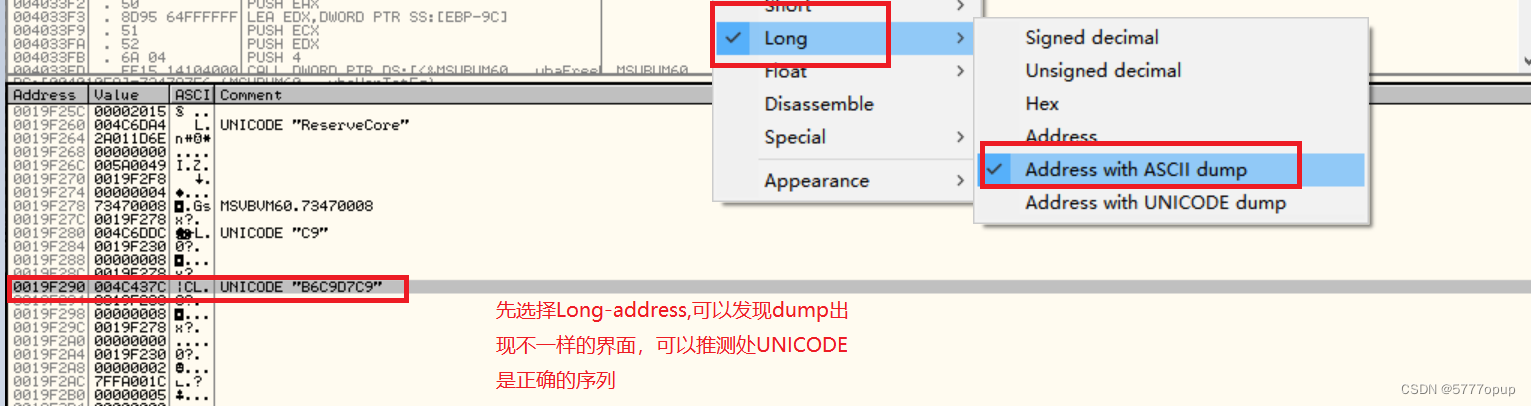

【逆向工程核心原理】第8章笔记——abex‘crackme #2

猜你喜欢

转载自blog.csdn.net/wuwuhe99/article/details/129998452

今日推荐

周排行