参考

Linux curl 命令详解 - 腾讯云开发者社区-腾讯云

TLS 版本查询_天泽岁月的博客-CSDN博客_查看tls版本

使用 OpenSSL

openssl s_client -connect www.baidu.com:443 -tls1_2

openssl s_client -connect www.baidu.com:443 -tls1_1

openssl s_client -connect www.baidu.com:443 -tls1

以上分别检查了tls1.2,tls1.1和``tls1`。如果握手失败的话,那么就是不支持了

使用 testssl.sh

官网:https://testssl.sh/

GitHub:https://github.com/drwetter/testssl.sh

介绍使用:https://howiexue.blog.csdn.net/article/details/123864940

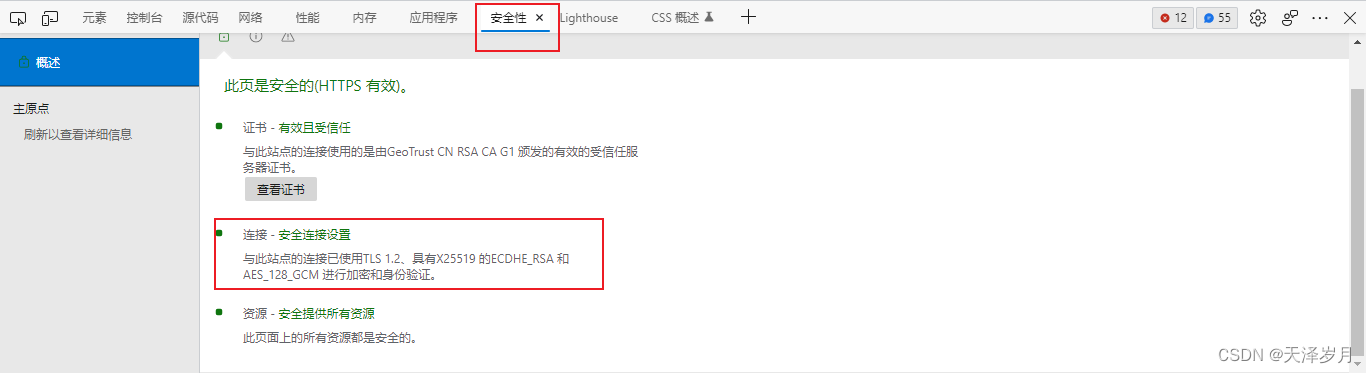

F12大法

- 使用浏览器的【F12】,在【安全性】可以查看到此页面上使用的TLS版本。

网页查询

https://www.ssllabs.com/ssltest/analyze.html

使用NMAP

依赖于nmap

nmap --script ssl-enum-ciphers -p 443 baidu.com

结果如下:

Starting Nmap 7.91 ( https://nmap.org ) at 2020-11-29 09:51 CST

Nmap scan report for baidu.com (39.156.69.79)

Host is up (0.0068s latency).

Other addresses for baidu.com (not scanned): 220.181.38.148

PORT STATE SERVICE

443/tcp open https

| ssl-enum-ciphers:

| SSLv3:

| ciphers:

| TLS_ECDHE_RSA_WITH_RC4_128_SHA (secp256r1) - C

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_RC4_128_SHA (rsa 2048) - C

| compressors:

| NULL

| cipher preference: server

| warnings:

| Broken cipher RC4 is deprecated by RFC 7465

| CBC-mode cipher in SSLv3 (CVE-2014-3566)

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_RC4_128_SHA (secp256r1) - C

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_RC4_128_SHA (rsa 2048) - C

| compressors:

| NULL

| cipher preference: server

| warnings:

| Broken cipher RC4 is deprecated by RFC 7465

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_RC4_128_SHA (secp256r1) - C

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_RC4_128_SHA (rsa 2048) - C

| compressors:

| NULL

| cipher preference: server

| warnings:

| Broken cipher RC4 is deprecated by RFC 7465

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A

| TLS_ECDHE_RSA_WITH_RC4_128_SHA (secp256r1) - C

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_RC4_128_SHA (rsa 2048) - C

| compressors:

| NULL

| cipher preference: server

| warnings:

| Broken cipher RC4 is deprecated by RFC 7465

|_ least strength: C

Nmap done: 1 IP address (1 host up) scanned in 3.22 seconds

使用CURL(windows下不可用)

curl --tlsv1.0 -v "https://www.baidu.com"

curl --tlsv1.1 -v "https://www.baidu.com"

curl --tlsv1.2 -v "https://www.baidu.com"-0, --http1.0

(HTTP)强制curl使用HTTP 1.0发出请求,而不是使用其内部首选的HTTP 1.1。

-1, --tlsv1

(SSL)强制curl使用TLS 1.x 版本,当与远程TLS服务进行协商时。 可以使用选项 --tlsv1.0、--tlsv1.1和 --tlsv1.2来更精确地控制TLS版本(如果使用的SSL后端支持这种级别的控制)。

-2, --sslv2

(SSL)强制curl使用TLS 2 版本,当与远程TLS服务进行协商时。

-3, --sslv3

(SSL)强制curl使用TLS 3 版本,当与远程TLS服务进行协商时。

-4, --ipv4

如果curl能够将一个地址解析为多个IP版本(比如它支持ipv4和ipv6),那么这个选项告诉curl只将名称解析为IPv4地址。

-6, --ipv6

如果curl能够将一个地址解析为多个IP版本(比如它支持ipv4和ipv6),那么这个选项告诉curl只将名称解析为IPv6地址。