这篇文章旨在用于网络安全学习,请勿进行任何非法行为,否则后果自负。

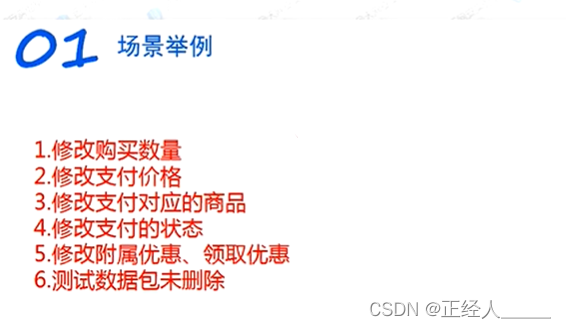

1、支付逻辑漏洞

攻击相关介绍

介绍:

支付逻辑漏洞是指攻击者利用支付系统的漏洞,突破系统的限制,完成非法的支付操作。攻击者可以采用各种方式,如冒用用户身份、篡改支付信息等,来获取非法的财利收益。

原理:

支付逻辑漏洞的原理主要是通过利用支付系统内部的漏洞或者利用证书伪造等技术手段,突破系统限制,修改支付信息或伪造虚假支付请求。攻击者可以使用木马程序窃取用户的支付账号和密码,发送钓鱼邮件欺骗用户输入支付信息,或者伪造支付网站诱导用户登录,来实施欺诈行为。

使用方法:

- 攻击者获取目标用户的支付账户和密码,可以通过钓鱼邮件、恶意软件等手段实施。

- 攻击者冒充合法用户的身份,或者伪造虚假的支付请求信息。

- 攻击者通过篡改支付信息或者伪造支付请求,欺骗支付系统认可该支付操作的合法性。

- 最终,支付系统会执行这个非法的支付操作,将资金转移到攻击者的账户中。

使用前提:

- 支付系统存在漏洞或安全弱点,例如认证机制不完善、未进行足够的用户身份验证等。

- 攻击者能够获得目标用户的支付账户和密码,或者利用其他手段冒充合法用户的身份。

防御方法:

- 加强支付系统的安全控制,包括完善的身份验证机制、交易认证、敏感信息加密等。

- 监控和预警用户账户的安全情况,及时发现异常操作并采取相应措施。

- 强化人员管理,对开发人员、管理员等权限进行控制和审计,确保系统使用的合法性和安全性。

- 定期对支付系统进行漏洞扫描和安全检测,及时修补可能存在的安全漏洞,提升整体安全防护能力。

复现

这个漏洞我之前搞过这里就不重复写了,需要的看这篇的第一个案例:p83 CTF夺旗 Python考点SST&反序列化&字符串_正经人_____的博客-CSDN博客

注意:复现不用搞平台直接搞题目就可以了

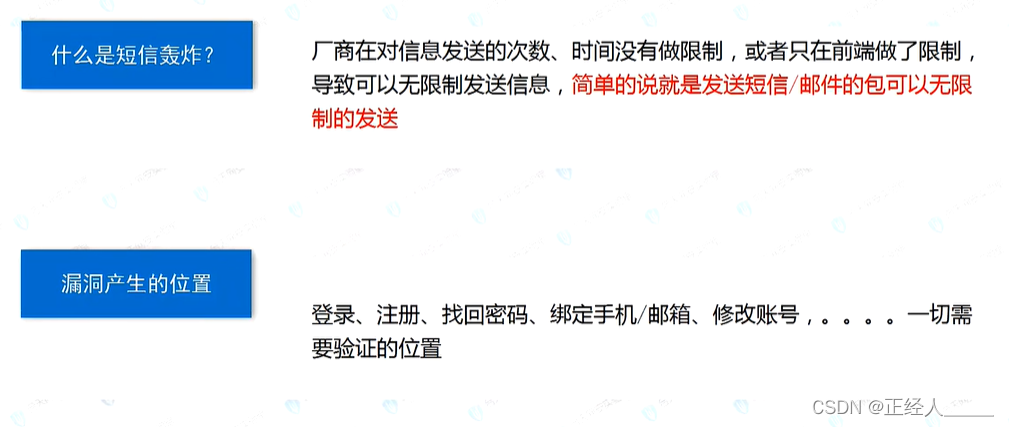

2、短信逻辑漏洞(短信轰炸漏洞)

攻击相关介绍

介绍:

短信逻辑漏洞,也被称为短信轰炸漏洞,是指攻击者利用短信系统的漏洞,通过发送大量的垃圾短信或恶意短信,对受害者进行骚扰、恐吓或造成其他不良影响。

原理:

短信逻辑漏洞的原理主要是通过利用短信系统的弱点或漏洞,攻击者可以发送大量的短信给目标用户。这些短信可以是垃圾短信、欺诈信息、恶意链接等,旨在干扰用户正常的通信或实施其他恶意行为。

使用方法:

- 攻击者利用短信系统的漏洞,或者使用短信服务提供商的API接口,发送大量的短信给目标用户。

- 攻击者可以使用自动化工具或脚本,通过循环发送短信的方式实现轰炸效果。

- 发送的短信内容可以是垃圾信息、欺诈信息、恶意链接等,用于干扰、骚扰或欺诈目标用户。

使用前提:

- 短信系统存在漏洞或安全弱点,例如未对发送频率进行限制、未进行合适的身份验证等。

- 攻击者能够获得发送短信所需的权限或绕过限制,或者利用第三方短信服务提供商的API接口进行攻击。

防御方法:

- 加强短信系统的安全控制,包括限制发送频率、设置验证码验证、封堵恶意短信等。

- 对发送短信的行为进行监控和检测,及时发现异常高频率发送或垃圾短信等异常情况,并采取相应的防护措施。

- 提高用户的安全意识,教育用户不轻易点击短信中的链接,避免受到欺诈或恶意攻击。

- 合理选择短信服务提供商,确保其具备良好的安全控制措施和防护能力,并定期评估其安全性能。

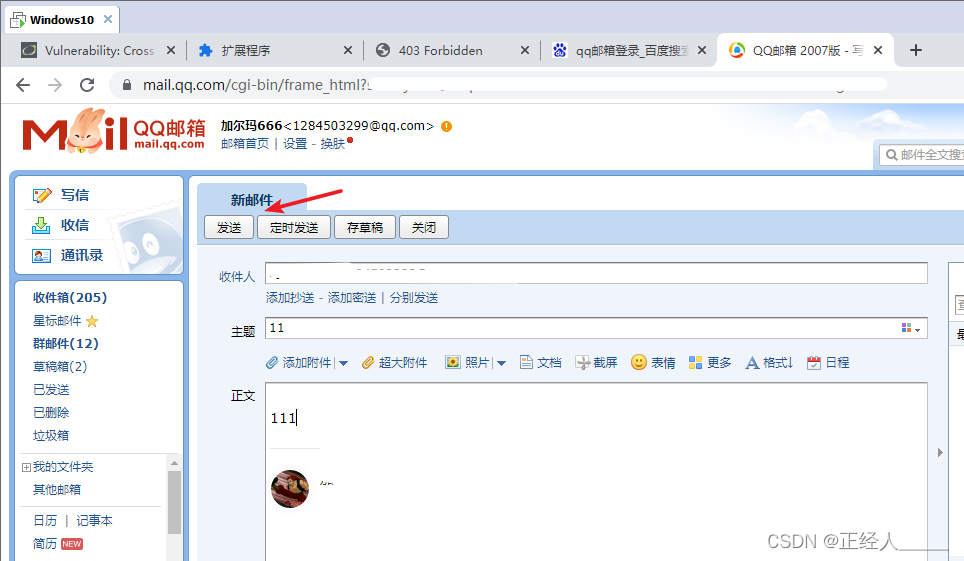

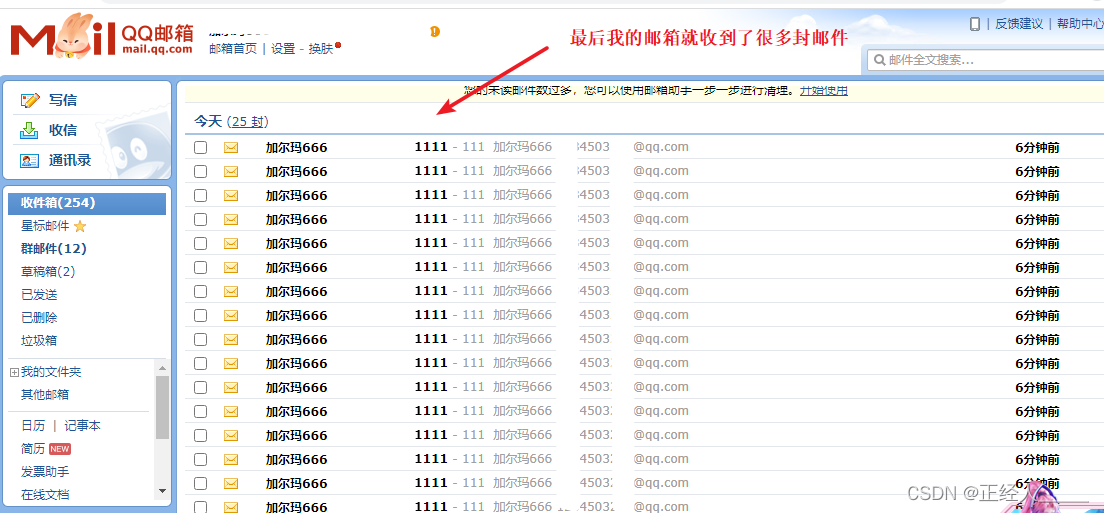

复现-例:发送QQ邮件(我这里使用Burpsuite抓包进行演示)

1)开启抓包代理浏览器后使用qq邮箱给自己发邮件

2)切换到Burp

如果点击开始后遇到下面这种报错的解决方案:burp intruder爆破出现 Payload set 1: Invalid number settings的解决办法_fjh1997的博客-CSDN博客

3、越权漏洞

攻击相关介绍

介绍:

越权漏洞是指攻击者利用软件或系统的安全漏洞,未经授权地获取或执行超过其权限范围的操作。攻击者通过越权漏洞可以访问、修改或删除其本应无权进行操作的敏感数据或功能,从而对系统和用户造成潜在的安全威胁。

原理:

越权漏洞的原理主要是由于软件或系统在权限验证、访问控制等方面存在缺陷,攻击者可以通过绕过或改变权限验证机制,达到超越其正常权限的目的。这可能是由于程序编码错误、配置不当、逻辑错误等原因导致的。

使用方法:

- 识别目标系统的越权漏洞,包括检查权限控制机制、输入验证等方面的弱点。

- 利用漏洞,通过发送恶意请求、修改请求参数、篡改会话状态等手段绕过权限验证,实现越权操作。

- 执行越权操作,可能包括访问未授权的敏感数据、修改其他用户的信息、执行未授权的操作等。

使用前提:

- 目标系统存在越权漏洞,即权限验证或访问控制机制存在缺陷,容易被攻击者绕过或改变。

- 攻击者具备识别和利用越权漏洞的技术和能力,可以分析目标系统的安全机制,并编写相应的攻击代码或脚本。

防御方法:

- 强化权限验证和访问控制机制,确保每个用户只能执行其被授权的操作,并对敏感数据进行严格限制。

- 对用户输入进行完善的验证和过滤,防止恶意用户通过篡改请求参数等方式绕过权限验证。

- 定期进行安全审计和代码审查,及时发现和修补漏洞。

- 及时更新和修复软件或系统的安全补丁,以修复已知的越权漏洞。

- 加强安全培训和教育,提高开发人员和用户的安全意识,避免在设计和使用过程中出现潜在的越权漏洞。

复现

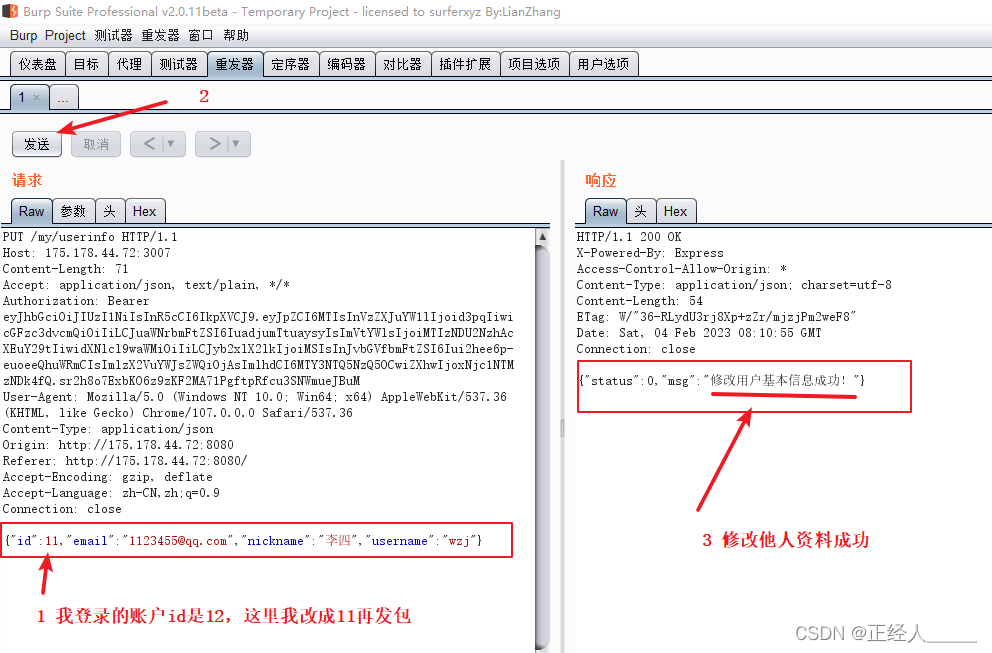

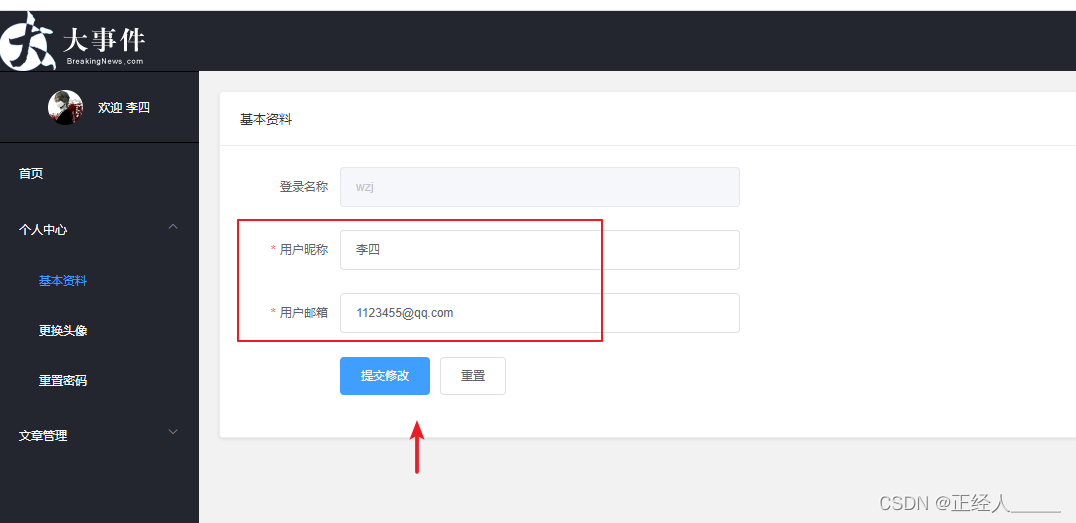

我这里使用Burp抓包然后随便找个网站登录然后修改称呢,查看抓包

仔细看这个包的参数有个名为id的,这个id就是服务器用来识别是哪个用户在修改资料然后再通过这个id去修改数据库中对应个数据,不同的网站参数名可能会不一样不过都是很容易辨认如:user_id

然后我们这里就可以改包(改这个id)再发包就可以越权修改他人的资料