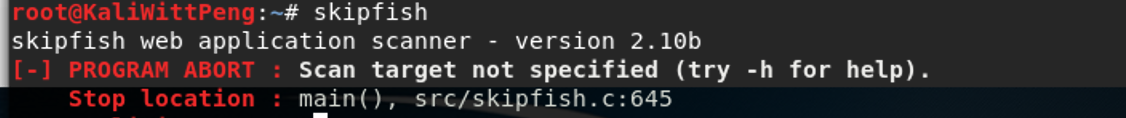

Skipfish

Skipfish是一款主动的Web应用程序安全侦察工具。它通过执行递归爬取和基于字典的探测来为目标站点准备交互式站点地图。最终的地图然后用来自许多活动(但希望是不中断的)安全检查的输出来注释。该工具生成的最终报告旨在作为专业Web应用程序安全评估的基础。

主要特征:

高速:纯C代码,高度优化的HTTP处理,最小的CPU占用空间 - 轻松实现响应目标的每秒2000个请求。

易于使用:启发式支持各种古怪的Web框架和混合技术站点,具有自动学习功能,动态词汇表创建和表单自动完成功能。

尖端的安全逻辑:高质量,低误报率,差分安全检查,能够发现一系列细微的缺陷,包括盲注入矢量。

参考:https://blog.csdn.net/Kevinhanser/article/details/79451100

使用

指定扫描站点后,一段时间后停止。

skipfish -o test3 http://njupt.edu.cn

前往提示url:

Medium risk - data compromise External content embedded on a page (higher risk)

中等风险-数据妥协 (高风险) 的网页中嵌入的外部内容

Low risk or low specificity HTML form with no apparent XSRF protection

低风险或低特异性与没有明显的 XSRF 保护 的 HTML 表单

Internal warning Resource fetch failed

内部警告资源读取失败

Informational note Unknown form field (can't autocomplete)

信息说明未知的表单字段 (不能自动完成)

指定ip列表:

root@kali:~# vim iplist.txt

root@kali:~# cat iplist.txt

http://172.16.10.133

http://172.16.10.138

http://172.16.10.139

root@kali:~# skipfish -o test1 @iplist.txt

指定扫描内容和扫描字典:

# 默认扫描使用的字典

root@kali:~# dpkg -L skipfish | grep wl

/usr/share/skipfish/dictionaries/medium.wl

/usr/share/skipfish/dictionaries/minimal.wl

/usr/share/skipfish/dictionaries/extensions-only.wl

/usr/share/skipfish/dictionaries/complete.wl

# 指定字典 (-S)

root@kali:~# skipfish -o test1 -I /dvwa/ -S /usr/share/skipfish/dictionaries/minimal.wl http://172.16.10.133/dvwa/

NOTE: The scanner is currently configured for directory brute-force attacks,

and will make about 65130 requests per every fuzzable location. If this is

not what you wanted, stop now and consult the documentation.

# 将目标网站特有的特征漏洞代码存到文件 (-W)

root@kali:~# skipfish -o test1 -I /dvwa/ -S /usr/share/skipfish/dictionaries/minimal.wl -W abc.wl http://172.16.10.133/dvwa/

指定最大连接数 (每秒多少个连接)

root@kali:~# skipfish -o test1 -l 2000 -S /usr/share/skipfish/dictionaries/minimal.wl http://172.16.10.133/dvwa/

root@kali:~# skipfish -o test1 -l 10 -S /usr/share/skipfish/dictionaries/minimal.wl http://172.16.10.133/dvwa/

指定并发连接数 (并发请求)

root@kali:~# skipfish -o test1 -m 200 -S /usr/share/skipfish/dictionaries/minimal.wl http://172.16.10.133/dvwa/身份认证

-

skipfish -A user:pass -o test http://1.1.1.1 #基本http身份认证

skipfish -C "PHPSESSID=" -C "security=" -o test http://1.1.1.1 #基于cookie

Usename / Password #直接提交表单

查看扫描出的各项网页里面的细节,进行指定cookie里指定名称id和password的试验,改动上方中的指令细节:

记录到此,要继续研究。