来源: Unit 1: Computer Forensics Fundamentals 1.1 Computer Forensics Fundamentals Data Acquisition

凡是分类到计算机取证的一切文章,提到的所有工具都是免费的,大多数工具存在于名叫SANS SIFT Workstation也就是SANS社区(这个社区有惊人的安全培训)的SIFT工作站,这个工作站下载下来直接导入到虚拟机中,你就可以拥有一切工具,以及整个实战的感受环境,直面学习与体会黑客的核心技术。一切开源,帮助你增长收入,你自己会让这些开源环境活下去,它相信大家的价值观。它的安装与下载方式在Virtual Workstation 文章中,其他工具在downloads & supplies 文章中。我的干货里,一切操作都可以落地。

不存在没有上下文,尽情的思考,我们为何而学习理论。拥有理论并进一步实战,理论是否应该为了实战而服务?假如我们没有拥有这些理论与实战的备份,从日本的企业文化思考一下。如果你要招聘一个新员工,他出现了问题,你还能否再溯源和定位,你是否会指责他或者跟他说:噢,这一切都是我的责任,你不应该自责。你希望自己成为怎样的人?请思考这个核心问题。一切的创业或着带团队都不应该拥有侥幸心理(没技术没关系,我招有技术的人。)最后,尽情感受这篇干货吧。

此实战使用FTK Imager工具。它在downloads & supplies 文章中提供下载方式,使用在windows平台。这里复制的是1G的USB,它可以把USB中包括以及删除掉的数据全都复制出来以及查看它们。想想艳照门事件。

另外,如果你是法医学从业者需要知道FTK Imager不保证在复制的过程中,多写入一些信息和1G的USB一起保存到你的取证设备里。这意味着,你在复制现场的证据,但这个软件额外的写入东西改变了证据,这将使得你的取证可能会被判为无效证据。这里可以使用写入阻止程序,也可以使用收费的商业软件来搞定这件事情。(由于写入阻止程序需要人民币来玩,这里当然不用它,这不影响感受核心技术,最后提供商业软件,已防你真的是从业者而不知道去哪里获取相关信息)

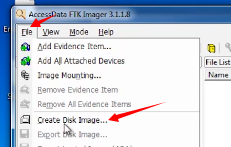

创建磁盘镜像

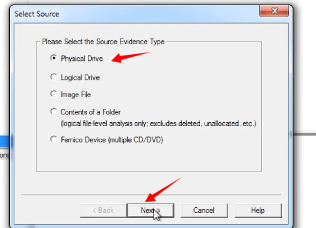

选择你要复制的USB,它是犯人的物理设备

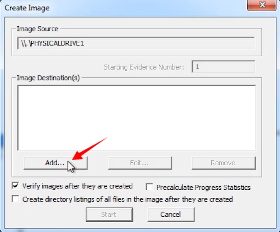

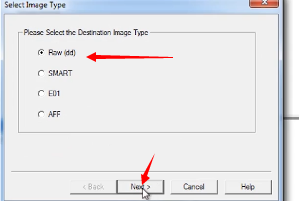

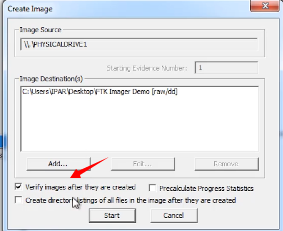

选择要复制成为什么类型的镜像以及把证据保存到何处。一般情况下选择DD类型,这是国际法庭普遍接受的证据格式。是的,多次提及法医学,这意味着你一旦掌握所有的干货,就可以协助警察的工作并从中收益GDP和荣耀。

选择你要保存的路径,以及复制好的文件命名

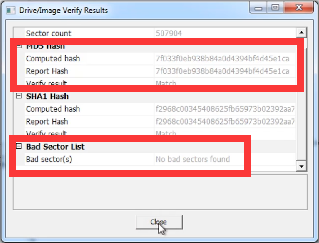

这个选项是复制好了以后并计算哈希验证。结果有镜像的MD5和SHA1值。这两个值是复制好证据的值,再与证据本身的MD5和SHA1值(通过软件计算得出)对比。一致就表示,你的副本和证据一致,没有被篡改。

如果设备存在坏扇区,这将有点麻烦,因为哈希值不匹配。以后遇到再说,这里偷懒。

这里可以看见生存的哈希值,以及是否存在坏扇区的提示。下面是证据和你复制的副本的MD5值与SHA1值。因为单使用MD5值会意外发生冲突,所以MD5与SHA1这两个值一起看,确保两个值都一致。

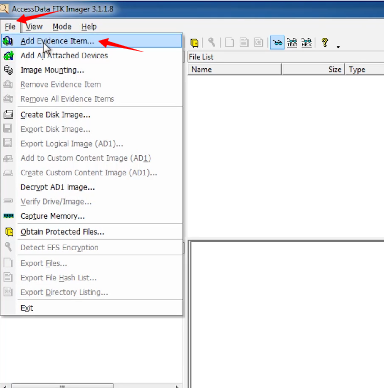

最后,我们来体验一下查看证据文件。看看USB里面的删除信息。导入复制好的证据文件。

你复制好的文件是一个镜像,选择第三个。

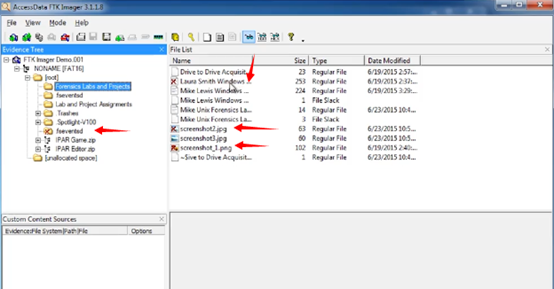

FTK Imager这个工具只能查看,FTK这个工具不仅可以查看还能分析。红色X标记的那个是删除文件。

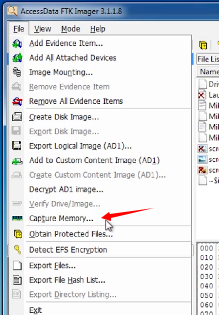

还有其他功能。比如捕获内存数据。这里不跑题,自己感受。

最后,收费的工具可以去社区或者百度收集,我相信这是非常容易获取到的,偷懒了。哈哈。