防火墙的作用是基于用户对网络中设备和交通所给与的信任程度,防火墙可以用来将网络分割成不同的区域

###########################

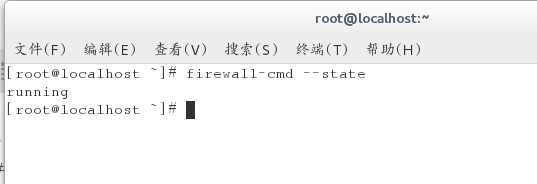

1.查看火墙状态

###########################

查看火墙状态

firewall-cmd --state

查看默认域

firewall-cmd --get-default-zone

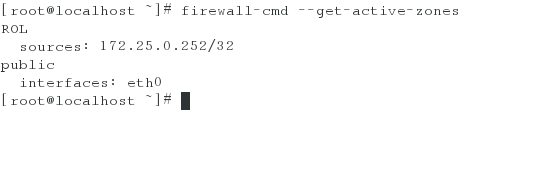

查看活跃的域

firewall-cmd --get-active-zone

查看策略列表

firewall-cmd --list-all

查看work域

firewall-cmd --zone=work --list-al

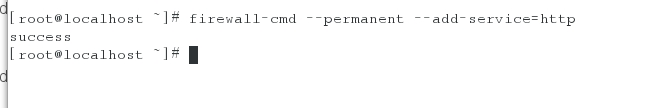

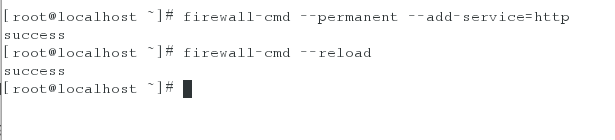

添加允许http服务的数据通过

firewall-cmd --permanent --add-service=http

刷新

firewall-cmd --reload

把某个ip来源的数据添加到白名单,添加后要刷新

firewall-cmd --permanent --zone=trusted --add-source=172.25.254.232

刷新

firewall-cmd --reload

查看trusted域

firewall-cmd --list-all --zone=trusted

从白名单删除

firewall-cmd --permanent --remove-source=172.25.254.232 --zone=trusted

添加到黑名单,添加后要刷新

firewall-cmd --permanent --zone=block --add-source=172.25.254.32

从黑名单删除

firewall-cmd --permanent --remove-source=172.25.254.32 --zone=block

把eth0从活跃域移动到defalut

firewall-cmd --remove-interface=eth0 --zone=pubilc

##########################

2.添加端口和刷新

##########################

添加服务修改的文件是

/etc/firewalld/zones/public.xml

修改后必须刷新后才能被内存读取

刷新

firewall-cmd --reload

断开现有连接刷新,会中断所有服务

firewall-cmd --complete-reload

#######################

3.火墙的三张表和五条链的作用

#######################

火墙有三张表五条链

filter包含

input

forward

output

nat包含

input

prerouting

postouting

output

mangle包含

input

prrouting

postouting

forward

output

例如

在虚拟机模拟路由器时

1.1.1.1的数据会通过路由器端

(1)此时火墙就要在filter里的input下记录

1.1.1.1如果传数据给2.2.2.2的情况下

数据要记录在forward给内核

output允许出去

总来说fileter记录的是什么数据会被传递

(2)nat表在此的作用是设置传递数据不经过内核

1.1.1.1的数据进来

记录input里允许进入路由

perouting记录的是在路由之前记录目的地信息(2.2.2.2ping1.1.1.1)

postouting记录的是路由之后可到达目的的信息(1.1.1.1ping2.2.2.2)

output里允许出去

(3)mangle记录的是在以上两表不够用的时候使用,包含所有五条链

####################################

4.在不完全打开服务的情况下用火墙控制访问

####################################

服务端为

172.25.254.132

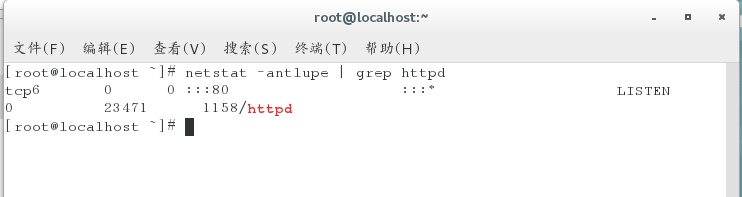

查看服务的默认端口

netstat -antlupe | grep httpd

httpd服务默认端口为80,我们通过设置80端口的黑白名单控制谁可以访问

只允许32访问80端口

firewall-cmd --direct --add-rule ipv4 filter INPUT 1 -p tcp --dport 80 -s 172.25.254.32 -j ACCEPT

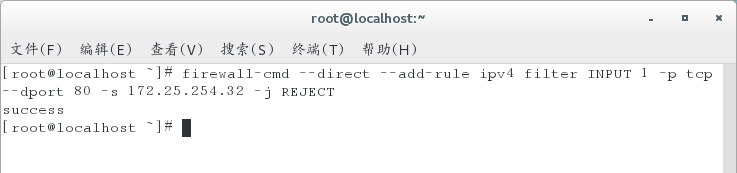

只拒绝32访问80端口

firewall-cmd --direct --add-rule ipv4 filter INPUT 1 -p tcp --dport 80 -s 172.25.254.32 -j REJECT

浏览器连接看看

删除写的策略

删除只允许

firewall-cmd --direct --remove-rule ipv4 filter INPUT 1 -p tcp --dport 80 -s 172.25.254.32 -j ACCEPT

删除只拒绝

firewall-cmd --direct --remove-rule ipv4 filter INPUT 1 -p tcp --dport 80 -s 172.25.254.32 -j REJECT

重连

#################################

5.nat做地址转换

#################################

服务端为双网卡主机模拟路由器

两个ip为

172.25.254.132

1.1.1.132

客户端为

1.1.1.232

服务的打开火墙

设置地址转换

firewall-cmd --add-forward-port=port=22:proto=tcp:toport=22:toaddr=172.25.254.232

firewall-cmd --permanent --add-service=ssh

firewall-cmd --add-masquerade

真机ssh连接132后ifconfig看ip