如果拿到一个网站的后台了,对渗透工作帮助会很大,甚至可能一步登天。那么如何登录后台呢?下面介绍几种 由易到难 常见情况。

1 弱口令登录

这种情况属于很多网站管理的一个陋习,或者说是一种疏忽大意。认为网站某处登录只要自己方便操作就ok,一般没有人会恶意登录,伴随的账户密码都是简单的账户密码。

账户情况例如:admin ,root,manager,administrator 等等。

密码情况例如:admin ,root,admin123,666666,888888等情况。

2 SQL注入

(1) 最常见的情况也可以叫做万能密码登录。例子如下:

我简单的在本地写了一个登录界面

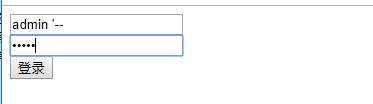

那么常见的万能密码例如 :

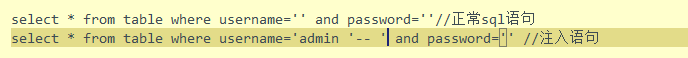

这种情况下密码任意输入即可登录后台,那么原理就是后台SQL的查询语句是拼接查询的

在sql语句中 ‘--意思是注释符,那么网站执行的sql语句变成了

select * from table where username='admin ' 意思是不管密码正确与否,sql语句是无法进行验证的,只需要账号输入正确即可!

此外还有形如:or 1=1 , "or 1=1--等等情况 。

(2)还有种情况就是在登录的时候利用burpsuite进行抓包处理,将登陆包信息扔到Sqlmap里面去测试。

3利用错误信息进行爆破

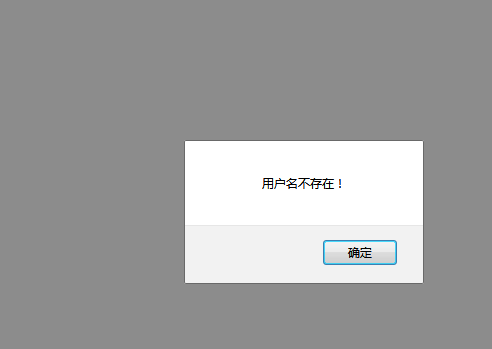

前面两种属于简单情况常见于一般的小型老站点。第三种情况利用报错信息进行爆破:

当输入错误的用户名会提示账户不存在,那么可以断定账户错误,那么可进一步利用burpsuite进行账户爆破。

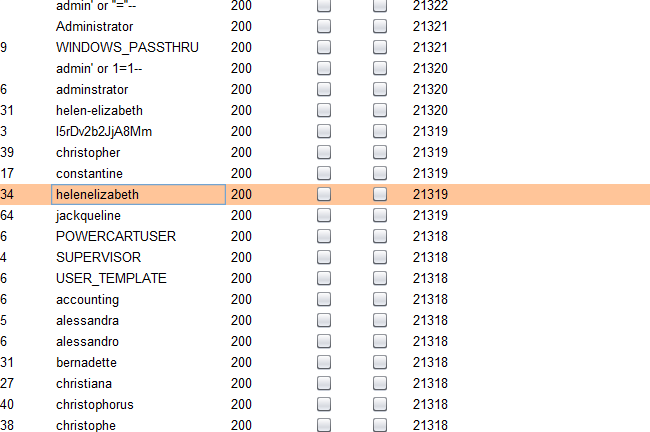

上图为利用错误信息爆破出来的账户信息。

4信息搜集爆破

信息搜集是渗透很重要的步骤之前的文章也有谈过,当以上情况都行不通,尝试搜集网站的注册信息,邮箱,管理员信息等组合成独特针对性较强的字典进行爆破。

最后送上

一个在线字典生成地址:https://www.itxueke.com/tools/pass/

常用爆破字典:链接:https://pan.baidu.com/s/19RiqzpAnHY9ZTUnpMX1NEw

提取码:ug3h