版权声明:本文未经允许谢绝转载,如果允许转载情况下,请注明出处及本文地址 https://blog.csdn.net/m0_37268841/article/details/86596469

事件时间:2019年1月21号

事件紧急度:

![]()

事件解决方案:

1. 确认主机环境,从运维端获得机器的用户名、密码

2.连接到主机,查看进程:

3. 从上面可以确定进程http有问题,确定对应用户进程:

4. 跟项目确认进程的使用情况和该用户的使用情况---从项目组确认不在使用jenkins,

这样的话,我们可以肯定这个jenkins用户已经被占用,同时上面显示的进程都是黑客运行的进程。

5.查看路径 /etc/crontab,/etc/ssh/sshd_config等文件,发现sshd_config文件被篡改:

![]()

6.修改上面的sshd_config文件,将其设置为no

7. 查看网络连接情况,发现两个可疑的udp进程:

![]()

干掉这两个报文发送进程

8.上面处理完了,我们就kill 掉上面jenkins的所有进程

9. 卸载jenkins

10,查看jenkins的所有相关信息发现 find / -name "*jenkins*"

11. 发现很多文件删不掉,手动删除相关文件

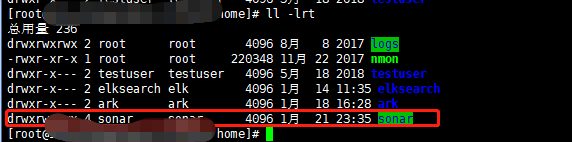

12. 到 home/目录下删除jenkins目录后,用上面的命令再试了一下,发现还有jenkins相关的如下

![]()

13.打开这个文件,才发现这个就是主要的挖矿程序,代码里面有很多的“自由言论”注释。

14.删掉这个程序

15. 同时用userdel jenkins、sonar删除所有跟这两个用户相关的东西。

16.修改root密码

17.重新启动,发现上面第3项的应用程序都没有了。